关于sudo堆溢出漏洞(CVE-2021-3156)的安全通告

一、情况概述1月26日,Sudo发布安全通告,修复了一个类Unix操作系统在命令参数中转义反斜杠时存在基于堆的缓冲区溢出漏洞。当sudo通过-s或-i命令行选项在shell模式下运行命令时,它将在命令参数中使用反斜杠转义特殊字符。但使用-s或 -i标志运行sudoedit时,实际上并未进行转义,从而可能导致缓冲区溢出。只要存在sudoers文件(通常是 /etc/sudoers),攻击者就可以使用

人脸识别再曝安全漏洞,15分钟解锁19款安卓手机

人脸识别最新漏洞曝光,测试的安卓手机无一幸免!要说之前,拿着照片直接往前置摄像头怼,肯定不能解锁手机。但现在,RealAI的团队有了一个办法,只需一副定制的“眼镜”,就可以秒秒钟破解手机的面部识别系统。眼镜是这样式儿的。所需的工具也很常见:一台打印机、一张A4纸、一副眼镜框。通过AI算法绘制特殊花纹,打印下来裁剪成眼镜的形状,贴在眼镜框上,就可以破解了。结果在15分钟内,除了一款iPhone 11

传统漏洞管理已死

生命中只有三件事无可避免:死亡、税收和云安全漏洞。如今整个世界都已经开始往云端迁移,但是云安全(包括公有云和混合云)的安全漏洞却依然如牛皮癣广告般顽固。事实上,云安全问题之所以持续发作,自有其难言之隐。在高度动态的云环境中管理风险和漏洞并不容易。而企业加速迁移(尤其是疫情期间)到公共云,建立数字化竞争优势的迫切需求进一步放大了这种风险。更加糟糕的是,很多安全团队使用的实践方法、政策和工具,尤其是漏

JumpServer漏洞通知及修复方案

通过公网访问的JumpServer堡垒机用户建议尽快进行修复。影响版本如下:JumpServer堡垒机<v2.6.2版本JumpServer堡垒机<v2.5.4版本JumpServer堡垒机<v2.4.5版本安全版本如下:JumpServer堡垒机>=v2.6.2版本JumpServer堡垒机>=v2.5.4版本JumpServer堡垒机>=v2.4.5版本修复方案建议JumpServer堡垒机(

一条命令搞坏硬盘,Windows10这个零日漏洞年久失修

Microsoft Windows 10中一个未修补的零日漏洞允许攻击者使用单行命令破坏NTFS格式的硬盘。攻击者可以将这条命令可以隐藏在Windows快捷方式文件、ZIP存档、批处理文件或其他各种矢量中,以触发硬盘驱动器错误,瞬间破坏文件系统索引。被严重低估的NTFS漏洞2020年8月和10月,Infosec研究人员Jonas L两次提醒微软注意影响Windows 10的一个尚未修复的NTFS漏

深信服SSL VPN命令注入漏洞

深信服 SSL VPN 使具有 Internet 连接的设备能够与 Web 浏览器建立安全的远程访问 VPN 连接。2020年12月30日,深信服官方发布了SSL VPN 命令注入漏洞的风险通告,该漏洞暂无编号 ,漏洞等级:严重,漏洞评分:9.8。深信服SSL VPN产品的某接口中url参数存在注入漏洞,攻击者可利用该漏洞获取SSL VPN设备的控制权限。建议相关用户及时将深信服 SSL VPN

Google Docs漏洞可窃取私有文档截图

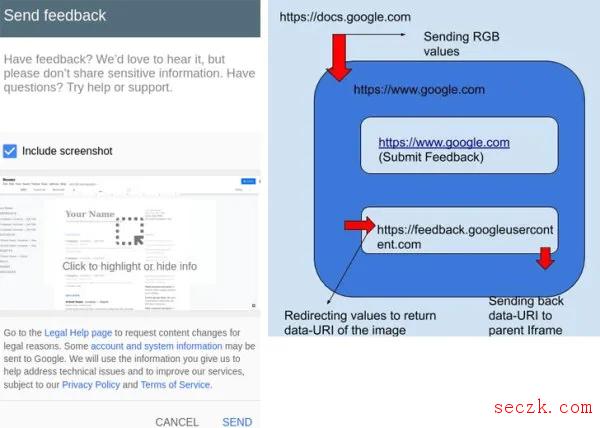

包括Google Docs在内的许多谷歌产品都有"Send feedback"或"Help Docs improve"的选项,允许用户发送包含截图的反馈来改善产品。该反馈特征部署在谷歌的主网www.google.com,并通过iframe元素集成在其他域名中,在iframe元素可以从feedback.googleusercontent.com 加载弹窗内容。

2020远程办公的头号漏洞:远程桌面协议(RDP)

随着冬季的到来,新冠疫情在全球的大流行呈现上升趋势,任何企业和机构的信息技术和网络安全主管,都应当为随时可能到来或升级的远程办公做好安全防护预案和准备工作。即将过去的2020年,除了一线医护人员外,网络安全专业人士也是工作压力陡增的职业人群之一。这主要是因为网络犯罪活动的飙升,网络安全漏洞(及相关工作量)的快速增长,以及突如其来的远程办公IT环境迁移。例如,微软在2020年修补了创纪录数量的常见漏

Google 披露 Windows 10 0day 提权漏洞

因在 90 天截止日期前仍然未修复,Google 公开了一个正被利用的 Windows 10 0day 提权漏洞。Google Project Zero 的漏洞披露政策是:不管有没有修复,它都会在默认 90 天后披露漏洞细节,除非已有协议存在。9 月 24 日 Google 研究人员向微软报告了一个与 splwow64.exe 相关的 0day 提权漏洞,微软为该漏洞分配编号 CVE-2020-1

戴尔Wyse设备曝两个10分安全漏洞,可远程控制并修改文件

易于利用且危害巨大,这两个漏洞的严重性等级评分为10分。一组研究人员揭示了在戴尔Wyse瘦客户端中发现的两个严重安全漏洞,这些漏洞允许攻击者远程执行恶意代码,并访问受影响设备上的任意文件。该漏洞由医疗保健网络安全提供商CyberMDX发现,并于2020年6月报告给戴尔,该漏洞会影响所有运行ThinOS 8.6及更低版本的设备。戴尔已在今天发布的更新中修复了这两个漏洞,漏洞的CVSS评分均为10分(