2020远程办公的头号漏洞:远程桌面协议(RDP)

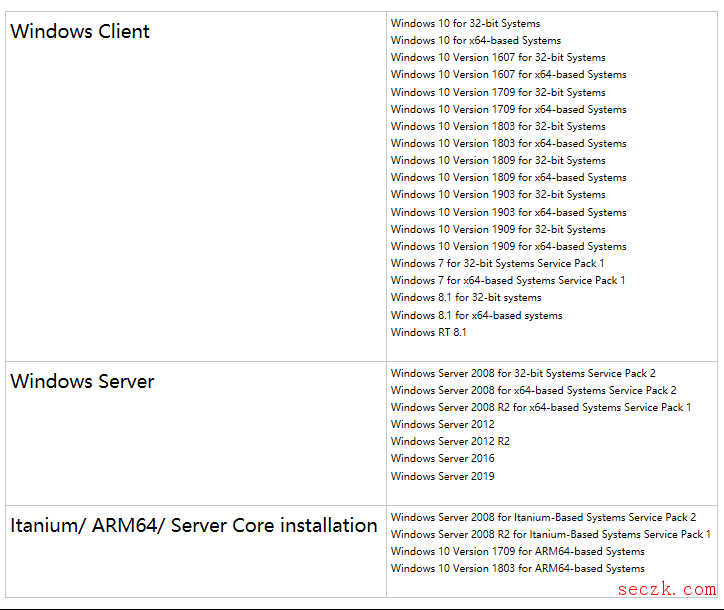

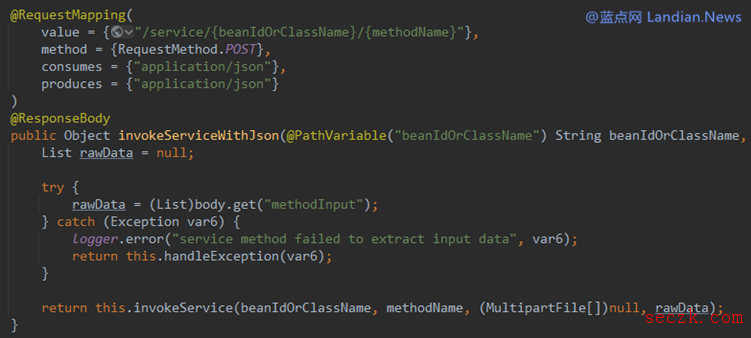

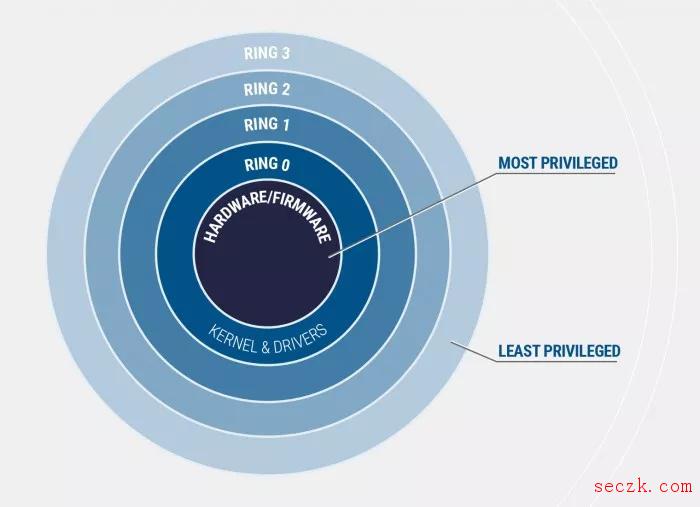

随着冬季的到来,新冠疫情在全球的大流行呈现上升趋势,任何企业和机构的信息技术和网络安全主管,都应当为随时可能到来或升级的远程办公做好安全防护预案和准备工作。 即将过去的2020年,除了一线医护人员外,网络安全专业人士也是工作压力陡增的职业人群之一。这主要是因为网络犯罪活动的飙升,网络安全漏洞(及相关工作量)的快速增长,以及突如其来的远程办公IT环境迁移。例如,微软在2020年修补了创纪录数量的常见漏洞和披露(CVE),给不堪重负的安全团队施加了压力。这些漏洞中有许多都影响了远程桌面,而远程桌面对远程办公人员而言至关重要。 根据enable的数据,今年微软通过每月的补丁日累计修复了1,245个漏洞,远远超过2019年的840个漏洞,同时也超过2017年和2018年的总数。2020年大多数月份,至少发布了110个补丁,其中6月和9月最多,达到129个补丁。在这众多漏洞中,与Windows远程桌面协议(RDP)相关的漏洞是与远程办公密切相关且对犯罪分子颇具吸引力的漏洞。 趋势科技“零日活动”的达斯汀·Childs说:“对于远程办公团队来说,最热门的两大攻击领域无疑是远程工作者使用的工具和支持它的基础结构。” Childs解释说:“今年,攻击者将其策略从过去的针对应用程序转移到了针对协议。除了DNS之外,RDP是另一个热门目标。” 协议是一个广泛的目标,随着企业IT系统变得越来越复杂,攻击者逐渐意识到,如果从低层协议入手,他们可以达成更多目标。业界对应用程序安全性的更加关注也促使攻击者另辟蹊径,绕过软件防御的重点防区。 RDP漏洞的严重性通常取决于漏洞的位置:例如,远程桌面服务器中的漏洞比远程桌面客户端中的漏洞更严重。如果攻击者接管远程桌面服务器,通常可以未经身份验证就执行远程代码。 针对RDP的最常见攻击类型是暴力攻击,犯罪分子通过尝试不同的组合直到找到一个有效的RDP连接,来查找用户名和密码。卡巴斯基的研究显示,此类攻击在3月初激增,到2020年的前11个月总计达到33亿次,是2019年同期数量(9.69亿次)的三倍多。 Sophos首席研究员安德鲁·布兰特(Andrew Brandt)表示,今年远程桌面成为主要攻击目标并不奇怪。过去员工规模数千人的企业和组织会把敏感数据放在企业内网,并仅限内部访问。而疫情远程办公期间,员工需要从家中访问这些敏感数据和资产。 RDP漏洞在2019年因为BlueKeep和DejaBlue漏洞而受到广泛关注。虽然2020没有特别知名的RDP漏洞,但Narang指出RDP漏洞应始终引起安全团队的注意。它们不仅对于窃取数据和资金的犯罪分子来说是无价之宝,也是勒索软件犯罪团伙的“头等大事” 。 RDP漏洞的一个危险特征是它们通常对员工不可见。安全团队是否看到危险信号取决于他们拥有的日志类型以及对这些日志的监视程度。RDP的安全性还取决于企业的网络入侵检测/预防系统的设置。 当安全分析师被安全警报淹没的时候,很可能会漏掉漏洞。