Adobe ColdFusion 任意文件读取和任意文件包含漏洞

近日,Adobe官方发布了针对Adobe Coldfusion的安全更新补丁。其中包含从Coldfusion安装目录中读取任意文件的CVE-2020-3761远程文件读取;以及能从webroot或者根目录包含文件实现任意代码执行的CVE-2020-3794。值得注意的是,Tomcat前不久曝出过和AJP connectors相关的漏洞,同样和文件包含(潜在导致任意命令执行)有关。

Adobe ColdFusion是一个商用的快速应用程序开发平台,在1995年由JJ Allaire开创。ColdFusion最初是为了创建能与数据库连接的网站而开发的。2.0版本(1996年推出)以后,它成为了一个全面的开发平台,包括一个集成开发环境以及功能全面的脚本语言。 ——维基百科

概况

根据目前FOFA系统最新数据(一年内数据),显示全球范围内共有103187个Adobe ColdFusion服务对外开放。美国使用数量最多,共有66881个,德国第二,共有5079个,加拿大第三,共有4104个,英国第四,共有3537个,瑞士第五,共有3473个。

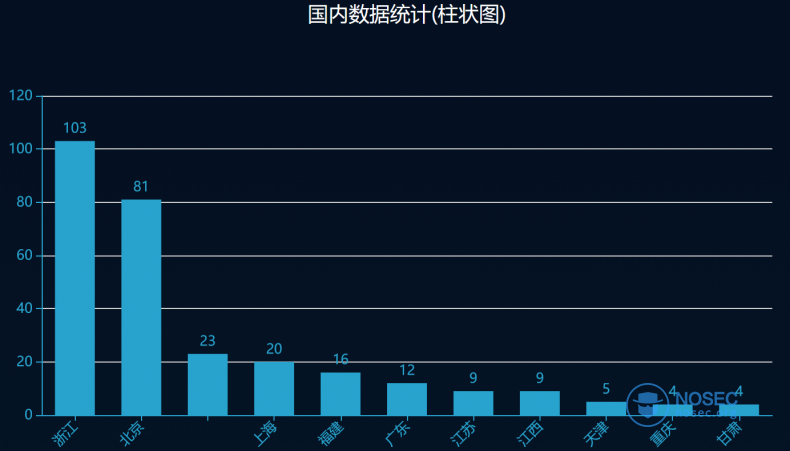

全球范围内分布情况如下(仅为分布情况,非漏洞影响情况)

中国大陆地区浙江省使用数量最多,共有103个,北京市第二,共有81个,上海市第三,共有20个,福建省第四,共有16个,广东省第五,共有12个。

危害等级

高危

漏洞原理

远程攻击者可绕过身份验证,远程读取文件,或者配合文件包含,触发远程恶意代码执行。

漏洞影响

ColdFusion 2016 Update14以及更早的版本

ColdFusion 2018 Update8以及更早的版本

CVE编号

CVE-2020-3761:远程文件读取

CVE-2020-3794:文件包含

修复建议

目前官方已发表各个版本的修复补丁,可进入

https://helpx.adobe.com/coldfusion/kb/coldfusion-2016-update-14.html

https://helpx.adobe.com/coldfusion/kb/coldfusion-2018-update-8.html

页面下载最新版本。

参考

[1] https://helpx.adobe.com/security/products/coldfusion/apsb20-16.html#Solution

[2] https://weixin.shuziguanxing.com/selectDetailsTempateId/392

[3] https://helpx.adobe.com/security/severity-ratings.html