三星再曝漏洞:可能受到黑客远程监控

最新研究报告称:预装在三星手机上的安卓应用软件“查找我的手机”,存在一系列的安全漏洞,可能会让远程攻击者跟踪受害者的实时位置、监控电话和消息,甚至删除手机上存储的数据。

漏洞报告

葡萄牙的网络安全服务提供商”Char49“在上周的defcon大会上透露了对三星的”查找手机“ 安卓应用程序的调查结果。

defcon大会:比肩blackhat的黑客大会,不过defcon主办黑客比赛。由于疫情,今年8月7日到9日在线上举办。

“此漏洞在安装后很容易被利用,对用户造成严重的影响,并可能造成毁灭性影响:锁定电话的永久拒绝服务,恢复出厂设置(包括SD卡)时完全丢失数据,通过IMEI和位置跟踪,通话和短信日志访问获取隐私信息。”Char49的PedroUmbelino在技术分析中说。

这些漏洞存在于未修补的三星Galaxy S7、S8和S9+设备上,三星在将该漏洞标记为“高危漏洞”后便解决了。

三星的“查找手机”服务允许三星设备的所有者远程定位和锁定他们的智能手机或平板电脑,将设备上存储的数据备份到三星云服务上,删除本地数据,并阻止使用三星支付。

根据Char49的说法,该应用程序中有四个不同的漏洞,可能被安装在目标设备上的恶意应用程序利用,形成一个中间人攻击,从后端服务器劫持通信并窥探受害者。

漏洞成因

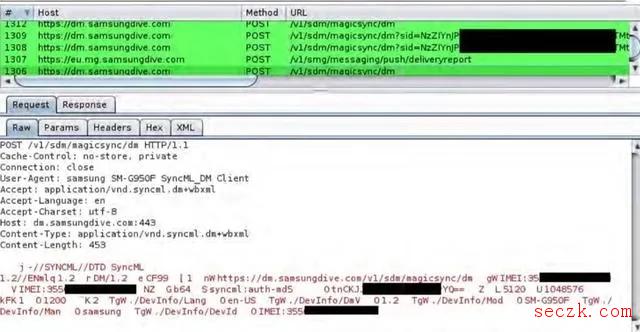

“查找手机”应用程序会检查设备SD卡的“/mnt/sdcard/fmm.prop”来加载一个URL“mg.URL”,这就允许流氓应用程序创建此文件,然后使用该文件潜在的劫持与服务器的通信。

Umbelino说:“通过将MG URL指向攻击者控制的服务器并强制注册,攻击者可以获得用户的许多详细信息:通过IP地址、IMEI、设备品牌、API级别、备份应用程序和其他一些信息进行粗略定位。”

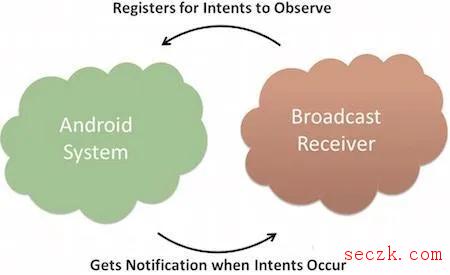

为了实现定位,安装在设备上的恶意应用程序利用一个漏洞攻击链,利用两个“广播接收器”,将发送到三星服务器的命令从“查找手机”应用程序重定向到另一个受攻击者控制的服务器,并执行恶意命令。

广播接收器:Android 广播接收器,用于响应来自其他应用程序或者系统的广播消息。

恶意服务器也会将请求转发给合法服务器并检索响应,但不会在注入恶意服务器的命令之前进行。

这样一来,攻击可以让黑客追踪设备的位置,抓取通话数据和短信进行间谍活动,锁定手机索要赎金,并通过恢复出厂设置来清除所有数据。

Umbelino最后提到:“查找手机这个应用程序不应该有任意组件公开可用,并且处于导出状态。如果有需要,例如,其他包需要调用这些组件,则应使用适当的权限保护它们,公开的文件测试代码也应该被消除。”