单位被利用成跳板攻击别人也需承担相应法律责任

据天津市红桥区光荣道派出所相关负责人介绍,日前,该所接到红桥教育中心报案称,红桥教育网服务器被他人采用命令注入、跨站脚本攻击等方式发起网络攻击,每秒被扫描攻击的次数多达190余次。由于正值全市中小学生毕业升学考试和系统报名关键时期,一旦服务器被非法侵入导致瘫痪,将直接影响红桥区的近万名考生。 系统监测教育局网站被攻击(央广网发 公安红桥网安支队供图) 接到报案后,天津市公安局红桥分局网安支

微软警告 Astaroth 恶意程序攻击

微软安全团队对正在进行中的 Astaroth 恶意程序攻击发出警告。Windows Defender ATP 团队成员 Andrea Lelli 称,当监测到 Windows Management Instrumentation Command-line (WMIC) 工具的使用率突然大幅增加之后,他们感到警钟响起。WMIC 是一个所有 Windows 版本都包含的合法工具,但使用率的突然爆发式增

智慧医院还存在一个“安全”的问题

7月6日下午在厦门举行的CHIMA2019医院信息领导力论坛,由于多位重量级演讲嘉宾的到来格外引人瞩目。国家卫生健康委员会医政医管局焦雅辉副局长的发言更是“金句不断”。焦雅辉副局长发言焦雅辉副局长的发言主题是电子病历系统与智慧医院,但她也着重强调了“安全”,不仅是医疗业务安全,也包括医院的网络安全,特别是很可能被忽略的医疗数据安全。关于智慧医院的内涵,焦雅辉认为主要是四个方面:智慧服务、智慧医疗、

全国信息安全标准化技术委员会WG1和工作组组长联席会议在京召开

2019年7月6日,全国信息安全标准化技术委员会(简称信安标委)WG1和工作组组长联席会议在京召开。会议议题包括网络安全国家标准体系、信息安全术语标准修订、网络安全标准化白皮书、网络安全实践指南及参编单位管理办法研讨。会上,与会专家听取了秘书处关于《网络安全国家标准体系建设指南(2019)》编写工作思路与框架及各工作组对各组标准体系研究现状的汇报,对标准体系建设提出了修改完善意见;听取了项目承担单

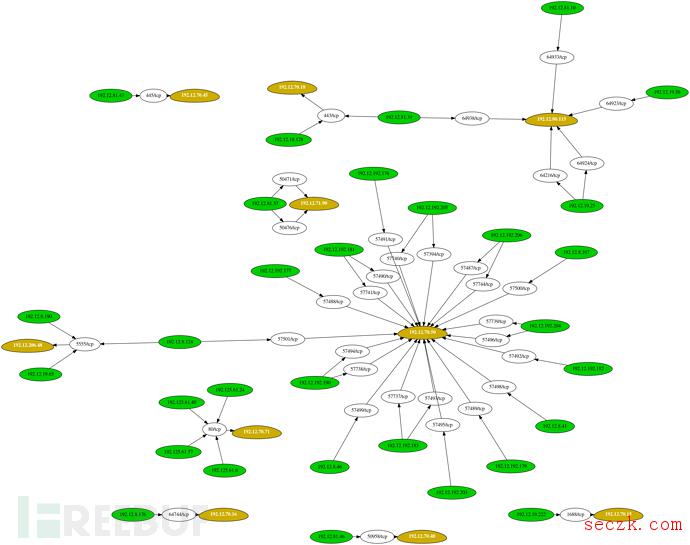

Leprechaun:渗透测试过程中用来将网络拓扑可视化的工具

在获取组织网络的提升权限后,接下来你想要做什么?我想大多数的答案应该是,获取有价值的数据!如今市面上已有许许多多的工具和方法,可以帮助我们在渗透测试期间提升权限,以及查找有价值的数据。在本文中我想讨论Leprechaun,一款用于协助后渗透利用的新工具 。为什么选择Leprechaun?在我的许多渗透测试任务中,想要获取至少某种级别的提升权限通常只是一个时间问题,从而允许我在内部环境中枚举系统和服

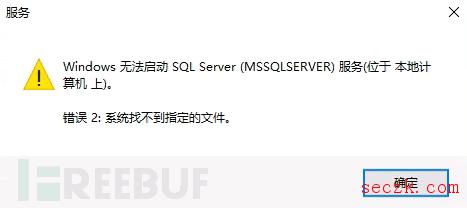

一起双网卡服务器被黑引发的勒索事件

事件溯源在六月一个风和日丽的早上,深信服安全团队接到了客户紧急反馈,数据库突然连接不上,业务中断,怀疑遭到了黑客攻击。介入排查后发现,数据库启动失败的原因是数据库组件丢失,系统找不到指定的文件。排查服务器目录,惊奇地发现了一个敏感的文件,!!!READ_ME_FIRST!!!.txt,通过文件名称来看,很有可能是一个勒索信息文件,因此推测该数据库服务器遭到了勒索:打开该txt文件,通过文件信息得知

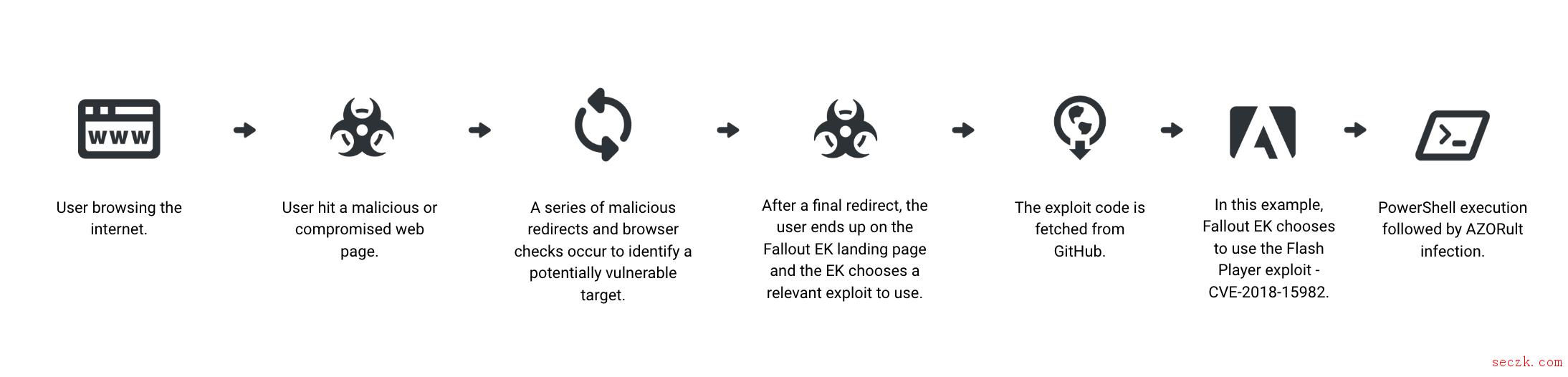

FALLOUT工具包再现江湖,让你浏览网站时不知不觉中招

摘要近年来,网络攻击越来越无孔不入,看似平常的活动在攻击者眼中也成为了潜在的攻击机会,作为这一趋势的最新案例,本文将展示攻击者是如何通过人们日常的浏览行为来安装AZORult的。AZORult是一类间谍软件,能从受害者计算机中窃取大量有价值的数据。此次行动,攻击者结合了几种技术来访问用户机器:· 使用PowerShell而不是Internet Explorer来执行最终payload,并

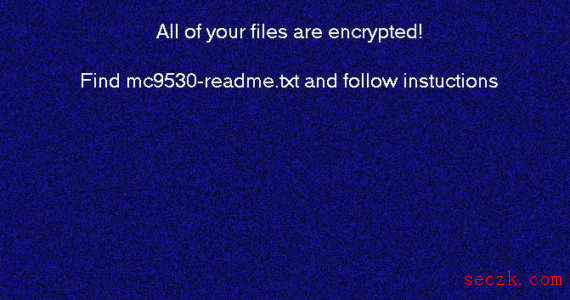

不需要受害者点击钓鱼链接的勒索软件:Sodin

Sodin利用了CVE-2018-8453俄罗斯卡巴斯基实验室的研究人员表示,他们发现了一名为 “Sodin” 的新型勒索软件,利用了去年 8 月他们向微软报告的 Windows 漏洞 (编号:CVE-2018-8453),展现了一系列不同寻常的技术。 Sodin 利用 win32k.sys 在受感染的系统中提升权限,并利用中央处理器 (CPU) 的架构来避免检测——这种功能以及以下下文

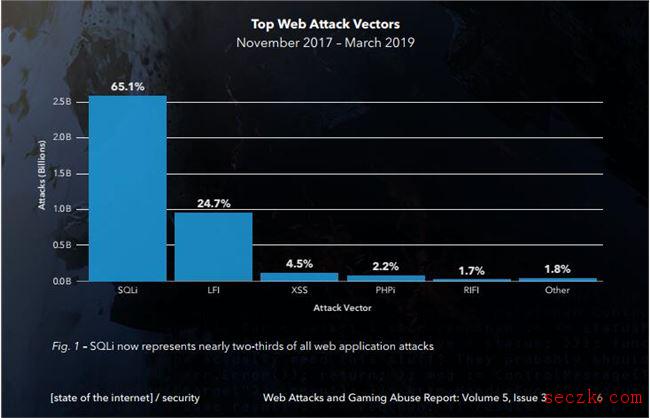

Akamai:65.1%的Web应用程序攻击来自SQL注入

近日,Akamai发布了《 2019 年互联网安全状况报告:Web攻击和游戏撞库》。报告显示,作为最有利可图的行业之一,游戏行业成了黑客攻击的主要目标。从 2017 年 11 月至 2019 年 3 月的这 17 个月中,黑客已经针对游戏网站进行了 120 亿次撞库攻击,占总撞库次数( 550 亿次)的21.8%。报告指出:玩家账号一旦成功遭到黑客入侵,即被交易或出售。报告称,65.1%的Web应

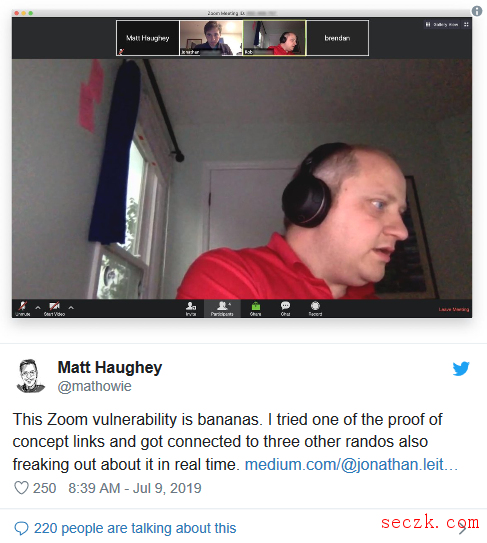

Zoom安全漏洞被指可以让网站劫持Mac摄像头

据外媒报道,当地时间7月9日,安全研究员Jonathan Leitschuh公开披露了在Mac电脑上Zoom视频会议应用中出现的一个严重零日漏洞。他已经证明,任何网站都可以在安装了Zoom应用的Mac电脑上打开视频通话。这在一定程度上是可行的,因为Zoom应用在Mac电脑上安装了一个网络服务器用于接收普通浏览器不会接收的请求。事实上,即便卸载了Zoom, 网络服务器仍会持续存在,并且可以在不需要用