大数据环境下的敏感数据治理

随着网络技术的快速发展,大量数据在各种业务活动中产生,数据价值越来越凸显,在商业策略、社会治理和国家战略制定过程中,数据都起到了重要的决策支撑作用。甚至有一种说法是,目前处于数据驱动型经济中,如果无法分析当前或未来的趋势,任何组织都无法生存下去,抢夺数据已经成为决定下步行动方案的关键。为了保证企业、组织和国家机关数据安全性,应该对数据进行有效分类,避免一刀切的控制方式,而应采用更加精细的管理措施,

网络攻击已经威胁到航海领域

无论目标在陆上还是海上,攻击者都能造成极大破坏。地球表面 70% 以上都是海洋,海上游弋船只无数,且海事设备攻击界面如今是越来越大,网络罪犯可供利用的海上目标也就非常充足了。若说这几年来我们能从网络安全态势的发展上学到什么普遍真理,那就是 “谁都不能免疫网络威胁”。攻击者总能识别并利用存在的漏洞,无论目标位于哪里,无论目标是个人还是企业,无论目标归属哪个产业。同理,无论目标在陆上还是海上,攻击者都

两大社交平台WhatsApp、Telegram媒体文件可被黑客篡改

赛门铁克警告:由于安卓操作系统允许应用访问外部存储中的文件,用户通过 WhatsApp 和 Telegram 消息应用传输的媒体文件可被黑客篡改。安卓应用可在设备内部或外部存储中存储文件和数据。内部存储中的文件只可由其相关应用访问,所以谷歌建议开发者用内部存储存放不应被用户或其他应用访问的数据。与之相对,外部存储中的文件用户和其他应用均可查看和修改。赛门铁克的研究人员介绍了这种名为 “媒体文件劫持

一起经典的APT攻击:从空白邮件到数据渗漏

这个针对一家大型企业的高级持续性威胁攻击的故事,始于一系列的空白电子邮件。现在有越来越多的企业网络正在成为高级持续性威胁 (APT) 的目标。这篇文章重点介绍了最近一起针对一家规模庞大且安全工作做的不错的澳大利亚企业的攻击,该攻击导致了一次重大的数据泄露。在悉尼时间7月1日下午12点55分,Olivia Wilson(化名)午休回来,在她的收件箱里发现了一封新邮件,主题是 “我们今晚还开会吗?”。

面临网络安全危机时需要思考的20个问题

我们可以从一次次网络安全危机中学到很多非常重要的教训,即便是那些并非实际发生的,而是比现实更具虚构色彩的危机亦是如此。我们经常会听到这样的说法:直到社会变成一种危机,它们才会去处理问题。不幸的是,信息安全领域通常就是这种情况,但这种情况本来是可以避免的。作为安全从业者,我们无法解决整个社会的弊病。但是,我们可以通过学习如何区分真正的安全危机与编造的安全危机,并从经历的每次危机中学习经验,最终实现完

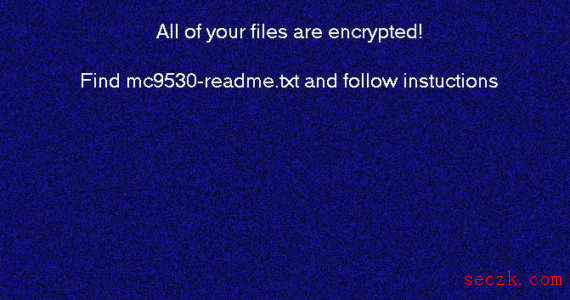

不需要受害者点击钓鱼链接的勒索软件:Sodin

Sodin利用了CVE-2018-8453俄罗斯卡巴斯基实验室的研究人员表示,他们发现了一名为 “Sodin” 的新型勒索软件,利用了去年 8 月他们向微软报告的 Windows 漏洞 (编号:CVE-2018-8453),展现了一系列不同寻常的技术。 Sodin 利用 win32k.sys 在受感染的系统中提升权限,并利用中央处理器 (CPU) 的架构来避免检测——这种功能以及以下下文

美国拟采用“倒退”技术推动电网防御

《能源基础设施安全法》(Securing Energy Infrastructure Act) 将采用低技术含量方法改善美国电网网络防御。美国披露电网防护方案,拟采用 “倒退” 技术对抗电网网络攻击。《能源基础设施安全法》旨在通过 “与产业界合作,运用工程概念清除漏洞,防止黑客利用数字软件系统中的漏洞访问电网,从而防卫美国能源网络。”该法案于 2019 年 6 月 28 日经美国参议院审议通过,将

勒索软件中间商:在受害者与勒索者之间赚差价

一家苏格兰管理服务提供商正在运行一项有关勒索软件解密的副业,该行业的利润可谓十分丰厚,但是,安全公司对其进行的一项突击调查似乎表明,所谓 “解密” 只是该公司与恶意软件背后的开发者达成协议,支付其酬金以获取解密密钥,然后以另外的价格为勒索软件受害者提供 “解密” 服务。该服务提供商 Red Mosquito 将自身标榜为 “您的专属IT部门”,并宣称自己会 “通过正确地利用所有技术性手段,让您更专

一起入侵智能家居的真实案例

随着信息技术,特别是物联网的迅猛发展,人们的生活、工作、学习以及通讯习惯和方式不断改变,也对传统住宅提出了新的需要,智能家居随之产生,而万物互联的时代已拉开帷幕,拥有一个智能的家已经近在咫尺。智能电视、智能扫地机器人、智能冰箱、智能音箱,甚至智能热水器、电饭煲……曾经无数次幻想到家就可以泡热水澡、可以用语音控制所有的场景,似乎在不远的将来就能实现。甚至在一些特定领域,这种家居智能化已经成为了现实。

黑客是怎样渗透开源项目的

现代软件开发的依赖树让黑客更容易从小型开源项目入手攻克。若恶意黑客参与了小型开源软件的开发,在自身关键应用中包含了这些开源软件的公司企业就可能面临遭遇漏洞利用的风险。安全专家指出,这些项目的开源本质和代码的广泛应用,对企业造成了切实的威胁。一旦潜入开源项目,罪犯就有多种下手方式可供选择,但必须动作够快。因为无论是后门键盘记录器还是某种木马,如果不是动手够快,或者真的非常非常隐蔽,用不了多久就会被