一例勒索病毒内网渗透剖析

Globelmposter勒索病毒自2017年以来持续在境内爆发,已形成了由病毒作者主导,层层设置代理的产业链,涵盖黑客事前下毒、黑中介事后解密、网店宣传等成熟黑产业务链。深入研究入侵者植入病毒的手法,对该病毒的防范及查杀具有重要意义,本文通过还原一例该病毒在内网投放时候的过程,希望对安全防范策略的部署带来一些帮助。

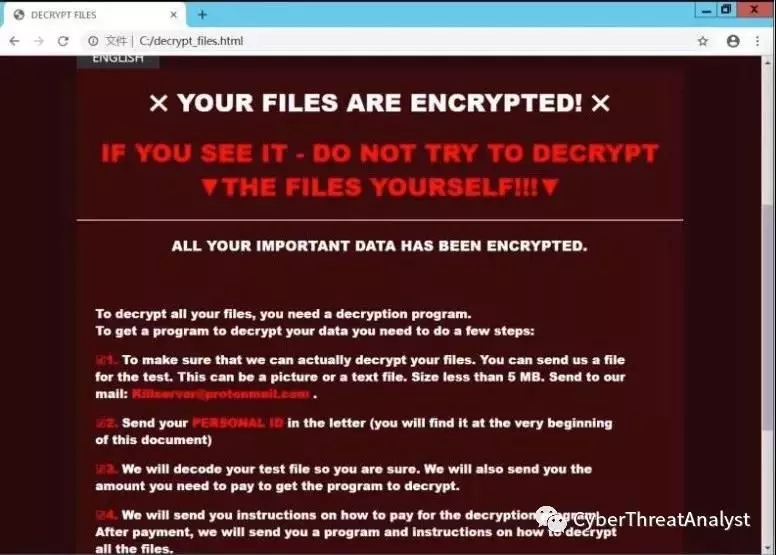

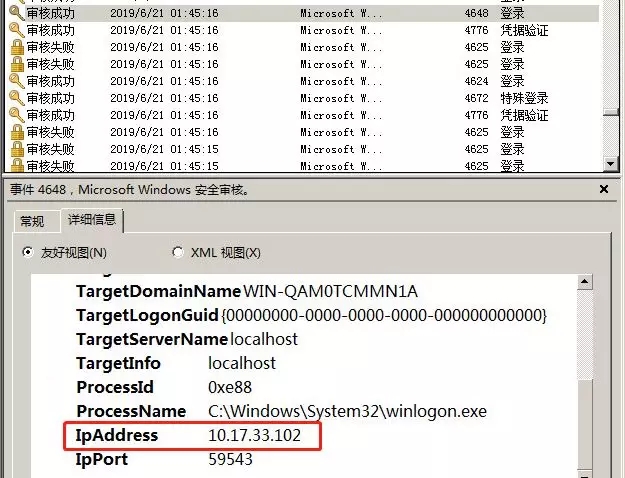

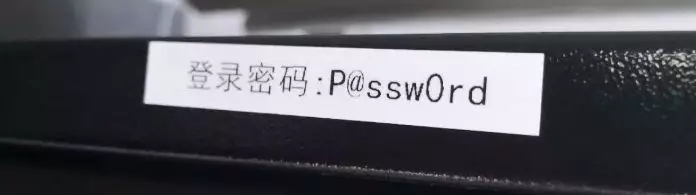

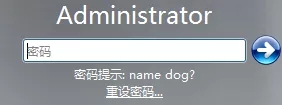

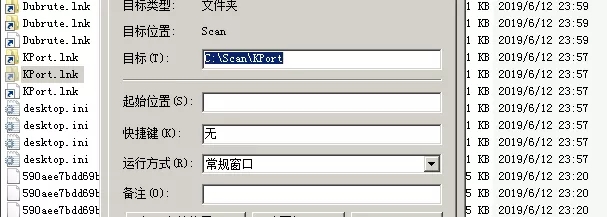

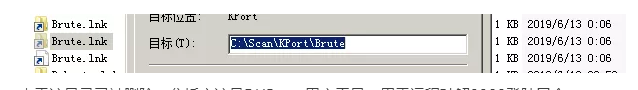

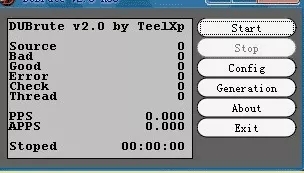

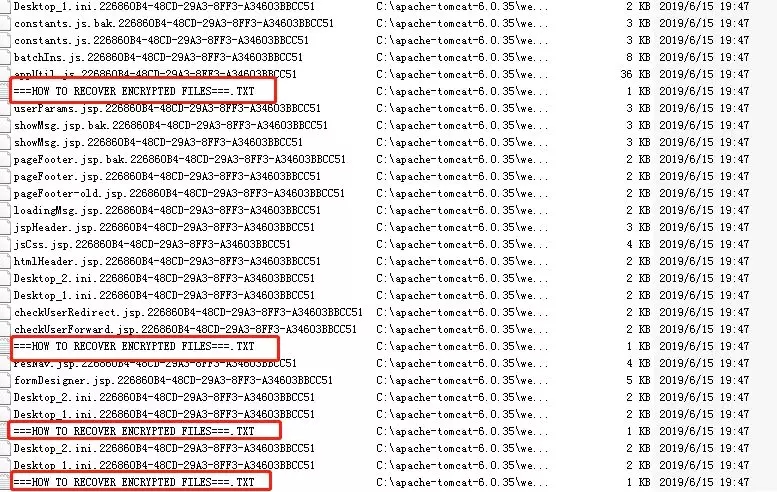

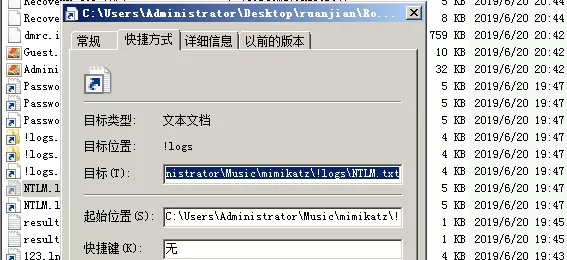

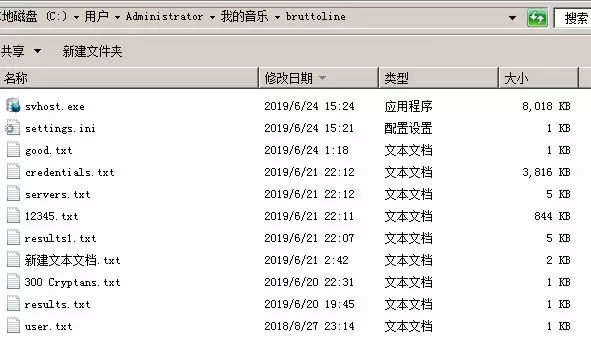

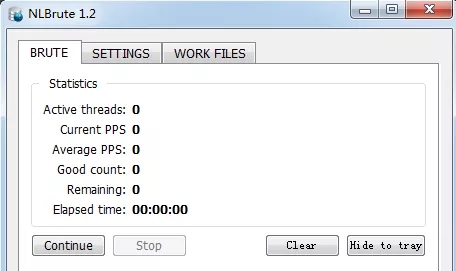

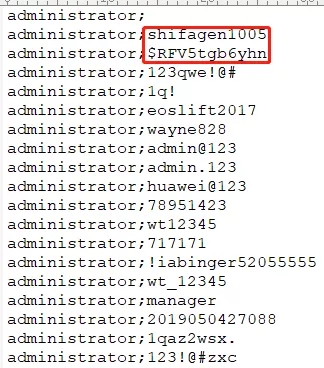

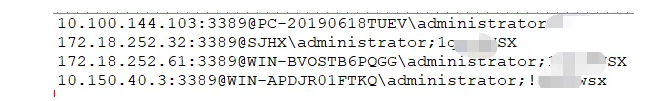

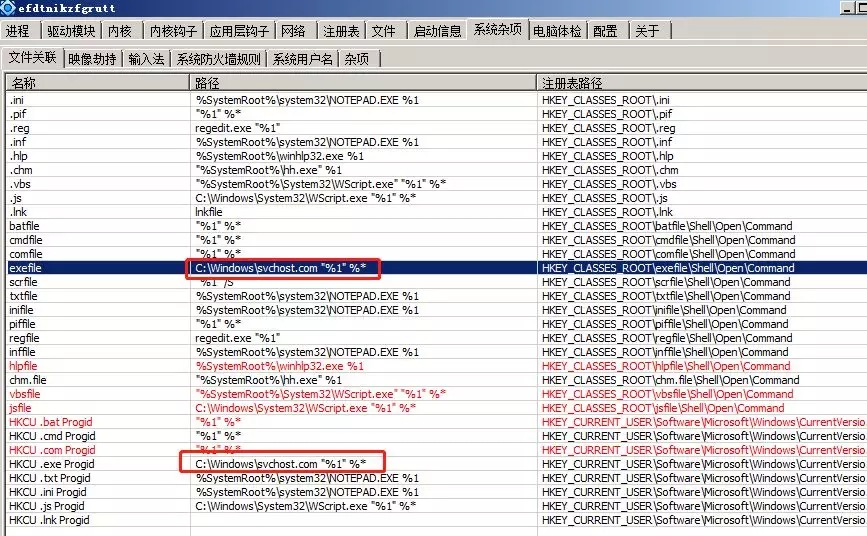

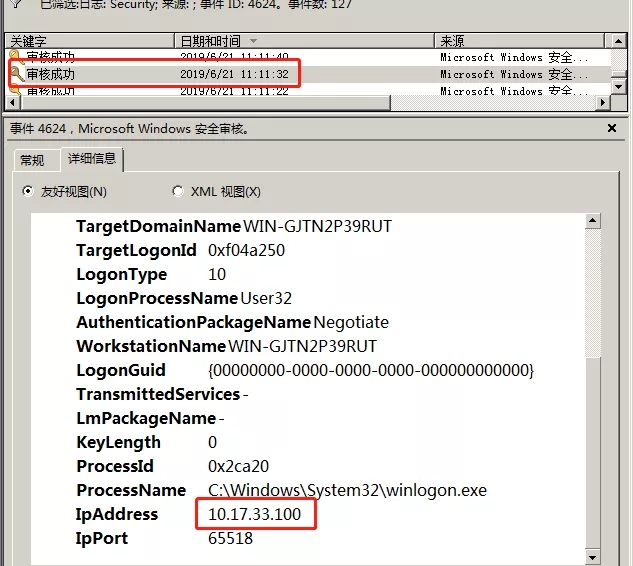

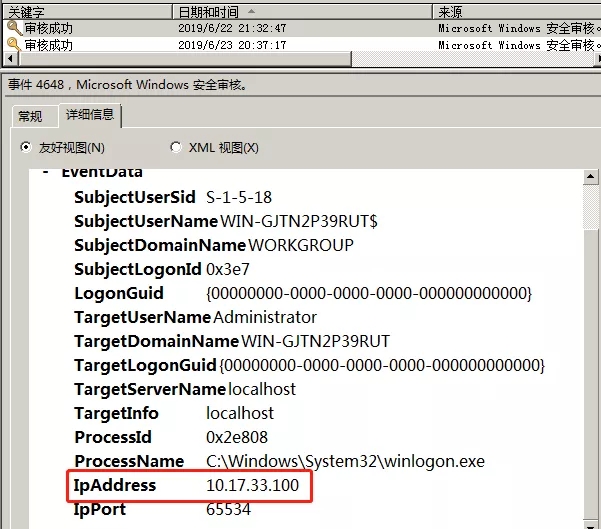

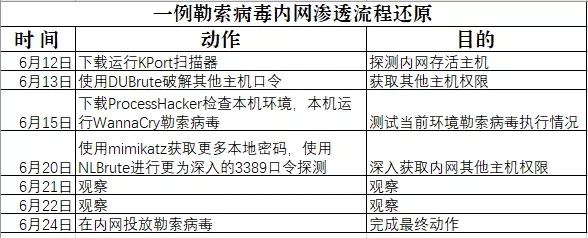

一、事件介绍 1、事件概要 6月24日赴某单位处置勒索病毒,经对数据遭受加密的主机进行勘验,发现黑客于夜间通过3389口令爆破进入受害系统,使用谷歌浏览器下载执行数据加密恶意程序,完毕后清理痕迹,所以从受害系统中难以提取到病毒样本。后连续勘验数台受害系统,终于发现一份黑客未清理的加密程序,经深信服安全专家确认该病毒为Globelmposter2.0家族最新的变种。 详见https://mp.weixin.qq.com/s/zqbSSwNu3Jw-li-BpvYytQ 2、内部溯源 经对多台遭受感染的操作系统安全日志排查,发现了黑客使用的内网跳板机IP: 该跳板机硬件环境很好,但安全维护存在严重问题,系统使用常见口令而且对外暴露。黑客入侵该主机后甚至直接修改密码,导致管理员也无法登陆。 二、内网渗透过程剖析 明确该台跳板机后,在运维人员的配合下,经对该受害系统勘验,基本还原出该入侵者在内网穿透的流程。 1、首日入侵 6月15日前的系统日志均丢失,疑似被黑客清理。根据相关文件戳分析,最早入侵时间应该为6月12日夜间。入侵者下载KPort扫描器在内网进行主机探测扫描,该目录后续被入侵者删除: 2、首轮破解 内网扫描完毕,下一步工作为根据扫描结果对探测到的主机进行口令破解。6月13日夜间,黑客再次来访,执行KPort目录下的Brute程序。 由于该目录已被删除,分析应该是DUBrute黑客工具,用于远程破解3389登陆口令: 3、首轮加密 经过前两晚工作,黑客在该内网应该有了其他肉鸡权限。其于6月15日晚间,开始在当前跳板机执行测试性加密操作。一是下载ProcessHacker系统进程管理工具,确保电脑上没有其他安全软件查杀病毒: 二是下载执行tasksche.exe恶意程序。该程序md5:7f7ccaa16fb15eb1c7399d422f8363e8,为WannaCry一个版本。执行后本机文件瞬间被大量加密,同时产生勒索告知文件: 去年在其他该类事件处置过程中也发现入侵者执行WannaCry,其目的怀疑是测试当前环境是否可用,另外干扰后续溯源工作。 4、扩大入侵规模 6月20日晚,入侵者再次访问该主机,更换入侵方法,再次对内网开展口令探测。这次执行如下动作: 一是获取本机可能使用的其他密码。使用mimikatz获取该系统所有用户密码: 使用NLBrute工具,对其他主机进行3389口令检测: 该工具一直未被清理,所以我们可以看到当时使用的扫描配置、密码表,以及扫描到的主机权限。前两条密码为从本机提取的密码: 目录中有成功扫描到的结果: 黑客临走时候在系统里又执行一款早期感染型病毒(也有可能是恶意工具误带进来): 5、攻击收尾 6月21日、22日期间,入侵者均曾访问该跳板机,查看口令扫描进度。其中21日上午十一时有访问记录,该记录可以看到更上一层的入侵源头,同时白天访问也表明其只是简单登陆进来观察进展,没打算执行进一步动作。 6月24日晚,黑客最后访问该主机,在该内网中大规模执行Globelmposter病毒,受害单位很快发现并开始处置。 三、事件还原及教训 梳理整个过程,不难发现黑客从入侵该内网,逐步获取其他主机权限,到最终实施病毒投放,期间历经近半月时间。使用的渗透方法以操作系统密码破解为主,为防止管理员发现,主要选择夜间工作,同时注意清理入侵痕迹。 本次事件只是众多勒索病毒攻击的一个个案情况,即使Globelmposter病毒,不同的入侵者内网入侵的方法也不完全一样。虽然如此,该事件仍然给我们安全管理带来很大启发: 1、通用内网安全隐患。勒索病毒黑客在内网渗透,往往采用口令破解、永恒之蓝这几种攻击手法。由于目前勒索病毒主要针对Windows系统,所以对内网Windows主机做好密码配置、及时安装安全补丁,可以极大程度降低被攻破的风险。需要提醒的是杀毒软件在此过程中发挥的作用不是决定性的,因为黑客一旦获取系统密码,便可以登陆系统手工关闭杀毒软件。这一点在很多勒索病毒案例中得到验证。 2、密码安全意识提升。本次被分析的跳板机,不但使用常见密码,而且将密码贴在机柜上,说明管理人员完全没有安全意识,也谈不上对不同系统使用不同密码。 3、日常安全监测。黑客受工作时间、口令探测等条件限制,内网入侵周期往往较长,越是大规模的内网勒索,黑客在其中潜伏的时间越长。在长达数周甚至数月的内网攻击过程中,通过流量审计、蜜罐监测等方法做好日常安全防护,可以及时发现入侵行为并提前阻止。这也是目前普遍缺乏的问题。 四、参考及鸣谢 1、参考及推荐 勒索不断!Globelmposter2.0最新变种再度来袭: https://mp.weixin.qq.com/s/zqbSSwNu3Jw-li-BpvYytQ 2、鸣谢 感谢深信服科技股份有限公司。 以及在此期间提供数据、配合工作的单位。