勒索不断!Globelmposter2.0最新变种再度来袭

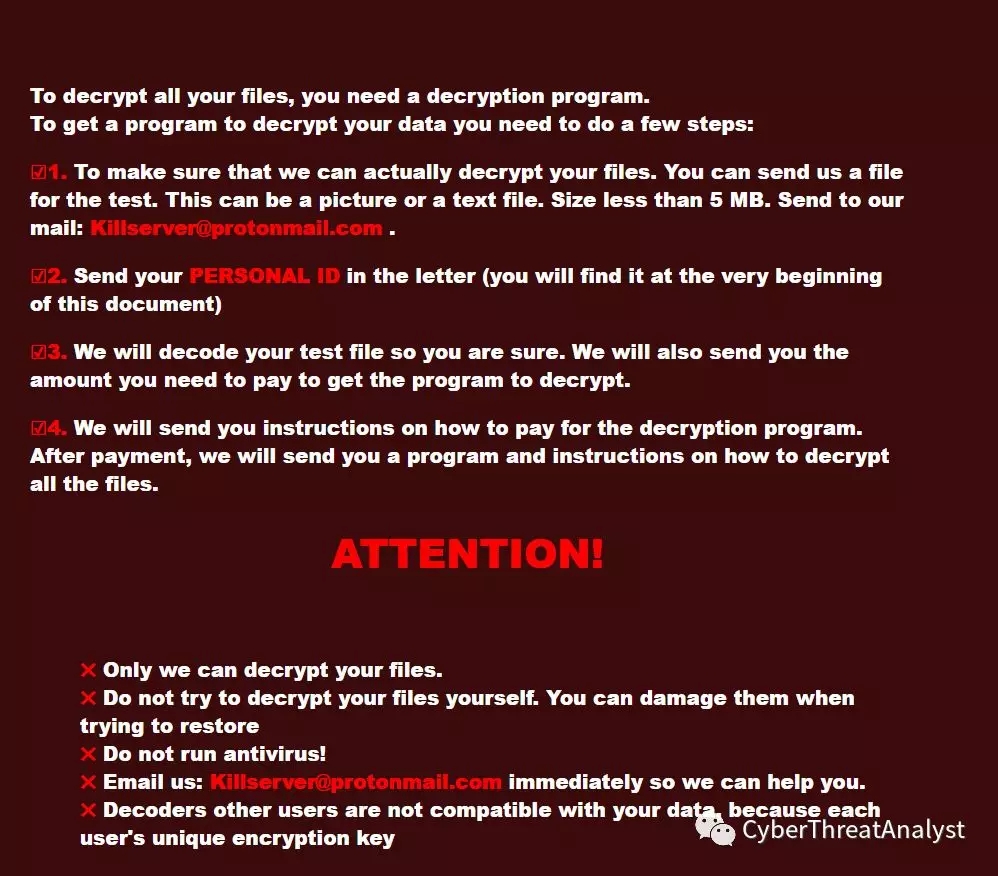

朋友微信发来一张照片咨询我中了哪个勒索病毒家族,如下所示:

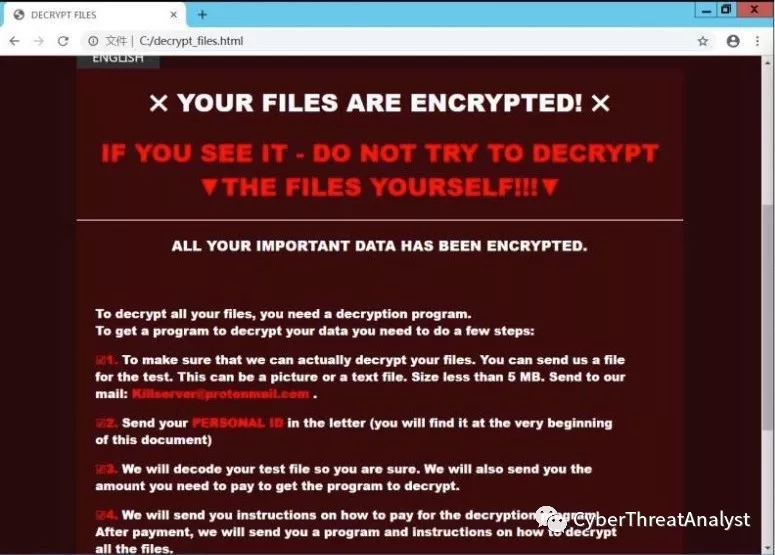

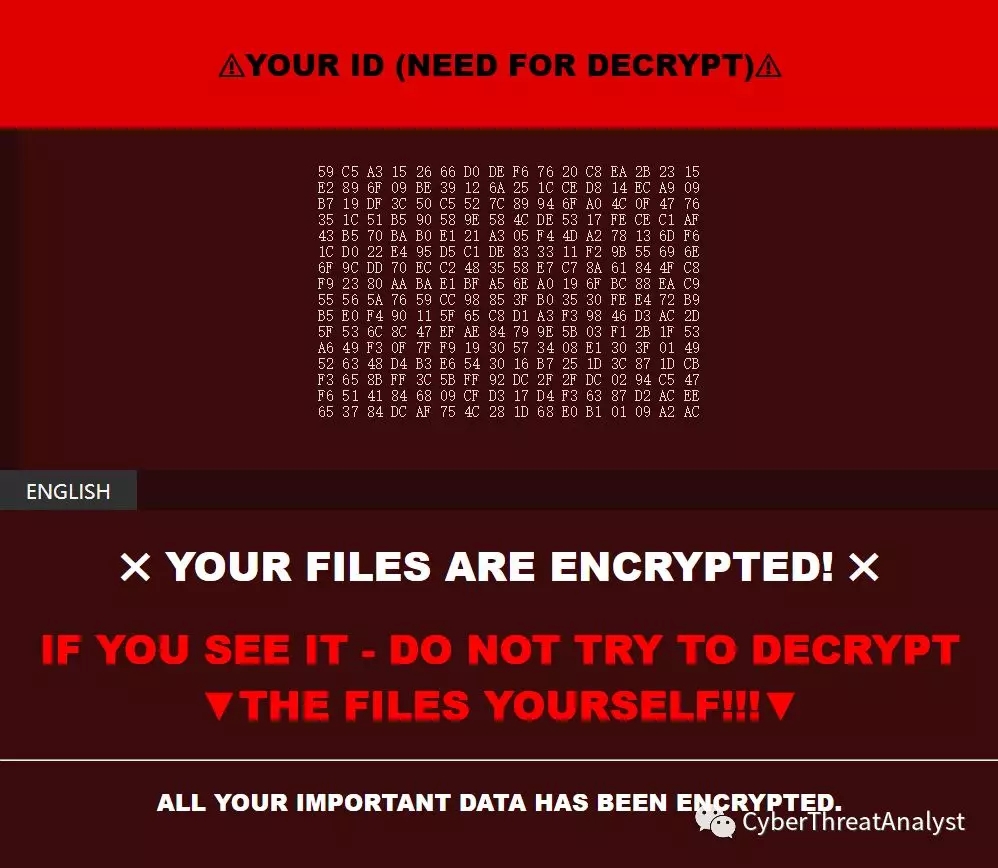

勒索提示信息,如下所示:

此勒索病毒为Globelmposter2.0家族最新的变种,近期比较流行,多家企业感染中招......

Globelmposter勒索病毒首次出现是在2017年5月份,主要通过钓鱼邮件进行传播,2018年2月国内各大医院爆发Globelmposter变种样本,通过溯源分析发现此勒索病毒可能是通过RDP爆破、社会工程等方式进行传播,此勒索病毒采用RSA2048加密算法,Globelmposter2.0使用的加密后缀列表为:

TRUE、FREEMAN、CHAK、TECHNO、DOC、ALC0、ALC02、ALC03

RESERVE等

2018年8月份此勒索病毒出现Globelmposter3.0变种样本,再次大范围攻击国内多个政企事业单位,Globelmposter3.0使用了十二生肖英文名+4444的加密后缀,如下所示:

Ox4444、Snake4444、Rat4444、

Tiger4444、Rabbit4444、Dragon4444、

Horse4444、Goat4444 、Monkey4444 、

Rooster4444 、Dog4444 、Pig4444

所以Globelmposter3.0勒索病毒俗称"十二生肖勒索病毒"

十二生肖变种之后,Globelmposter又爆发出几个不同版本的变种,我详细分析过此勒索病毒五六个不同变种版本,Globelmposter是现在国内最流行的勒索病毒家族之一,主要攻击国内的各个政企事业单位......

之前Globelmposter2.0生成的勒索信息文件为how_to_back_files.html,

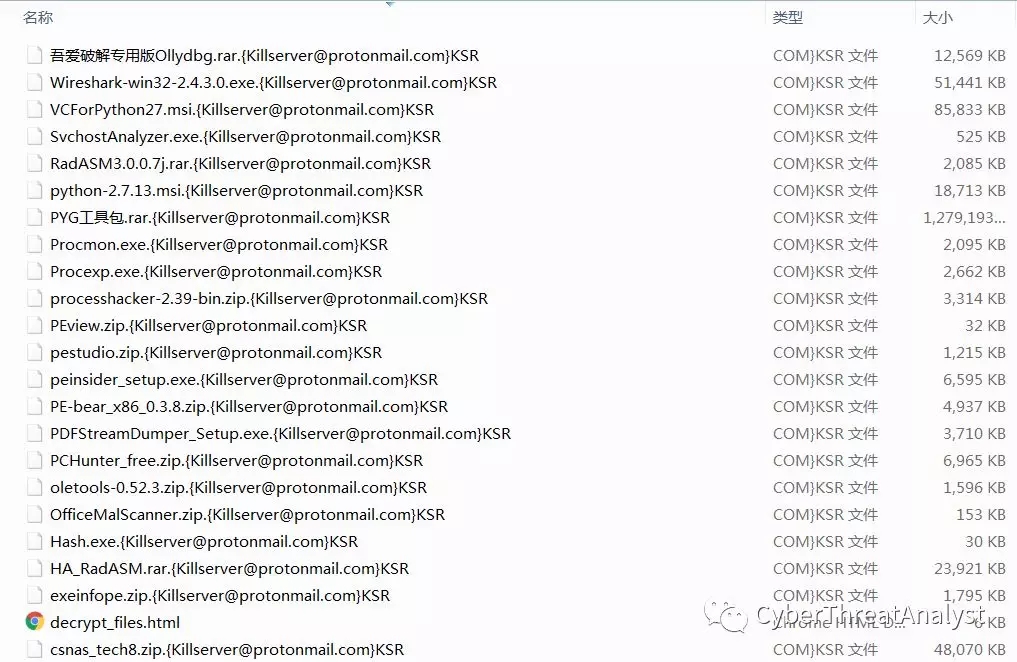

此次流行的Globelmposer2.0变种样本加密主机之后,生成勒索信息文件名变为了decrypt_files.html,如下所示:

加密后的文件后缀名为{Killserver@protonmail.com}KSR,如下所示:

加密后的文件后缀名为{Killserver@protonmail.com}KSR,如下所示:

还有几个这款Globelmposter2.0最新变种样本的加密后缀,如下所示:

{HulkHoganZTX@protonmail.com}ZT

{CALLMEGOAT@PROTONMAIL.COM}CMG

{Killback@protonmail.com}KBK

如果你的企业感染了勒索病毒,发现加密后的文件后缀为上面这些后缀名,则可能感染了Globelmpsoter2.0勒索病毒最新的变种

勒索病毒核心技术剖析

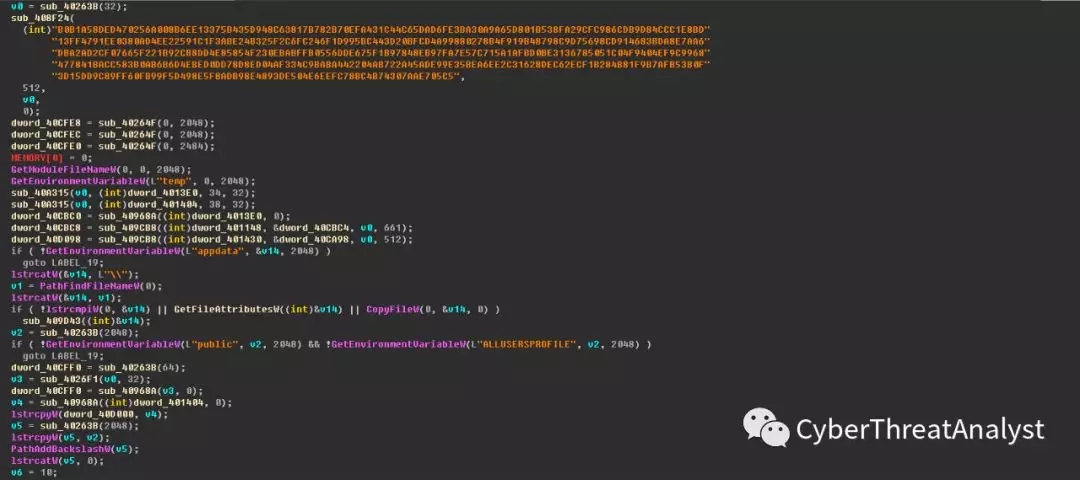

朋友后面发来了他们捕获到的病毒样本,经过逆向分析发现就是此次流行的Globelmposter2.0的最新变种样本,此勒索病毒最新变种样本与之前分析过的Globelmposter2.0样本主体功能代码框架基本一致,如下所示:

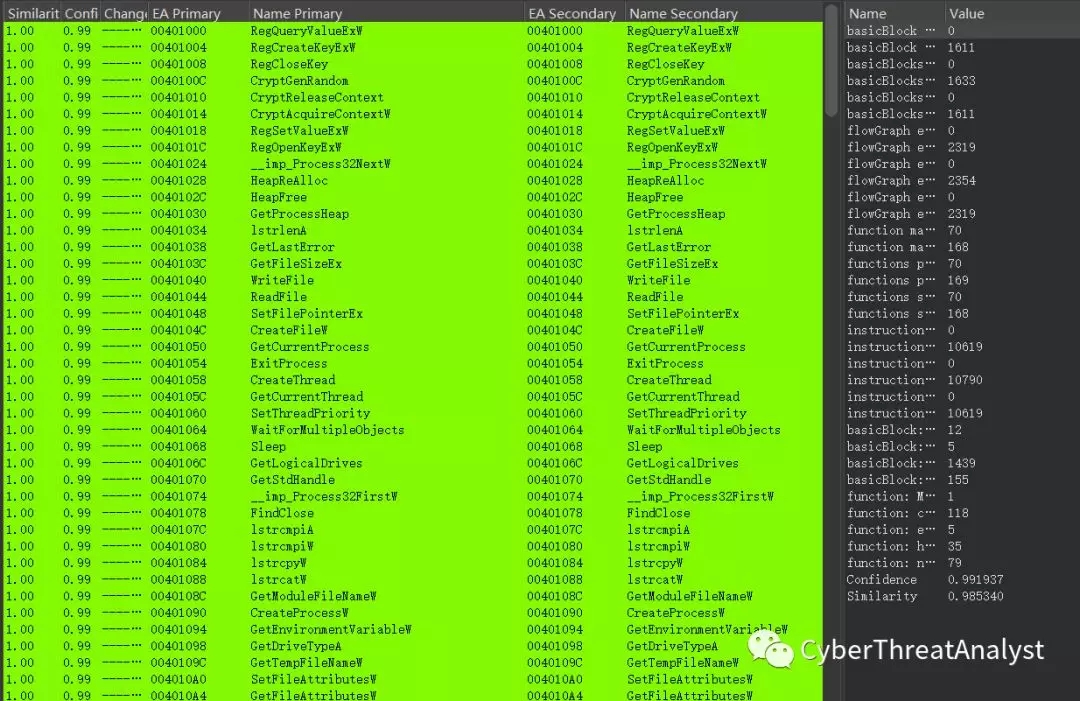

将这款Globelmposter2.0最新变种样本与之前Globelmposter2.0样本进行代码对比分析,如下所示:

发现此勒索病毒最新变种与之前样本代码相似度达到98%以上,可以认定为同一个勒索病毒家族,属于Globelmposter2.0最新的变种家族

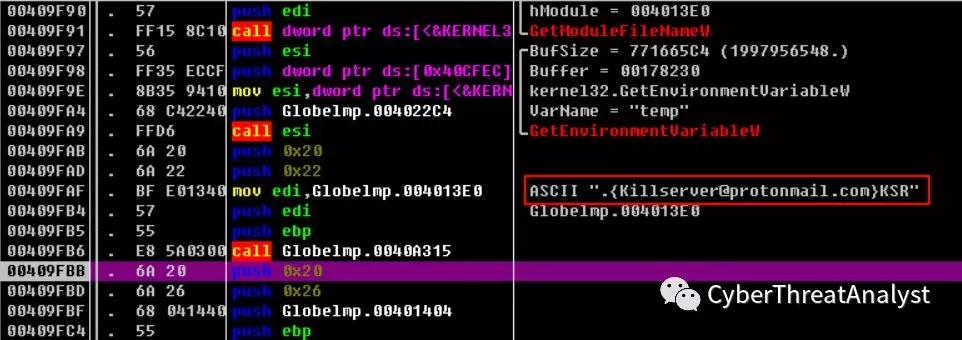

勒索病毒解密生成加密文件的后缀名{Killserver@protonmail.com}KSR,如下所示:

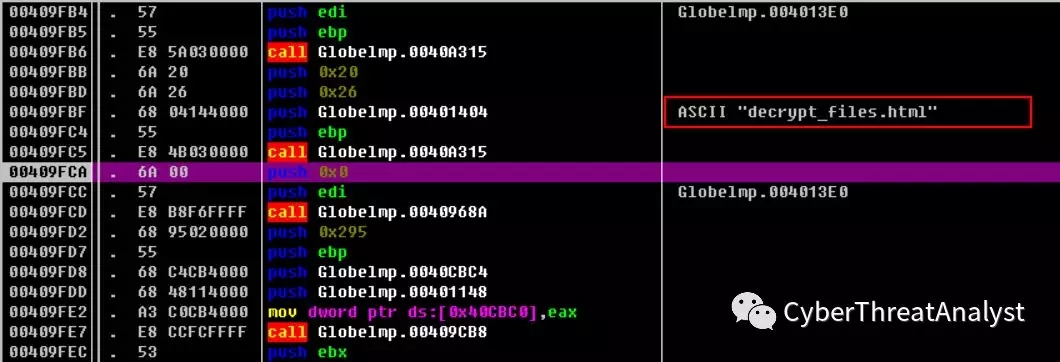

生成勒索信息文件名变为了decrypt_files.html,如下所示:

生成勒索信息文件名变为了decrypt_files.html,如下所示:

生成勒索信息文件名变为了decrypt_files.html,如下所示:

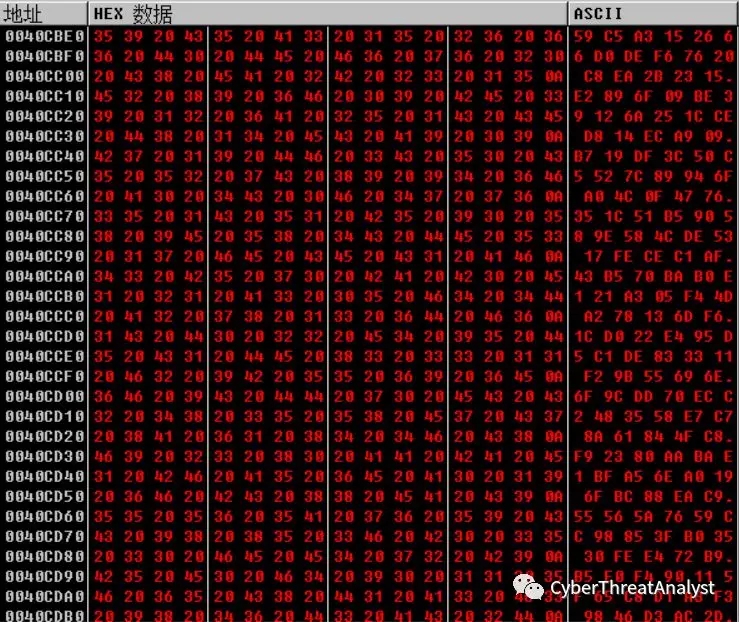

最后使用RSA加密算法遍历磁盘文件进行加密操作,此勒索病毒变种的其它病毒行为与之前Globelmposter2.0勒索病毒行为一致,都会拷贝自身到相应的目录,设置自启动注册表项,删除磁盘卷影,RDP连接,清理日志,以及加密完成之后进行自删除等操作

通过大量的溯源分析,发现的此勒索病毒主要通过RDP爆破的方式攻击相关主机,然后在被攻击的主机内网中使用相关的黑客工具对内网中的其它机器进行传播感染

最近几年勒索病毒爆发,尤其是针对企业的勒索病毒攻击越来越多,关于勒索病毒的防护,给大家分享几个简单的方法,通过这些方法可以有效的防御部分勒索病毒:

1、及时给电脑打补丁,修复漏洞

2、谨慎打开来历不明的邮件,点击其中链接或下载附件,防止网络挂马和邮件附件攻击

3、尽量不要点击office宏运行提示,避免来自office组件的病毒感染

4、需要的软件从正规(官网)途径下载,不要用双击方式打开.js、.vbs、.bat等后缀名的脚本文件

5、升级防病毒软件到最新的防病毒库,阻止已知病毒样本的攻击

6、开启Windows Update自动更新设置,定期对系统进行升级

7、养成良好的备份习惯,对重要的数据文件定期进行非本地备份,及时使用网盘或移动硬盘备份个人重要文件

8、更改账户密码,设置强密码,避免使用统一的密码,因为统一的密码会导致一台被攻破,多台遭殃,黑客会通过相同的弱密码攻击其它主机

9、如果业务上无需使用RDP的,建议关闭RDP,以防被黑客RDP爆破攻击