DuckDuckGo浏览器易受URL欺骗攻击

据国外媒体报道,基于安卓5.26.0版本的开源DuckDuckGo隐私浏览器安装量目前已经超过500万次,众多的用户吸引潜在的威胁行为者通过利用地址栏URL欺骗漏洞来发起攻击。

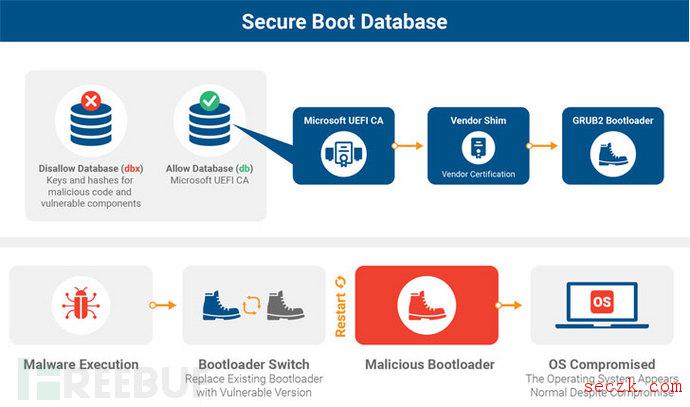

DuckDuckGo浏览器

DuckDuckGo 创立于 2008 年,创始人是毕业于麻省理工的 Gabriel Weinberg。其总部位于美国宾夕法尼亚州佩奥利市,共有59名员工。公司名称源于一个儿童游戏——Duck duck goose。DuckDuckGo被认为站在Google对立面的搜索引擎。这主要是因为它的创办初衷和最大特色就是承诺不会对用户的网络行为进行分析和追踪。并且承诺提供和其他主流搜索引擎相同的搜索结果。

CVE-2019-12329漏洞

安全研究员Dhiraj Mishra发现该漏洞为CVE-2019-12329,并通过DuckDuckGo的漏洞悬赏平台向其安全团队报告了这一情况。

该研究员表示,他设计的概念验证通过在特制JavaScript页面的帮助下进入伪装DuckDuckGo隐私浏览器的omnibar,该JavaScript页面利用setInterval函数每10到50毫秒重新加载一个URL。虽然真正的DuckDuckGo网站每50毫秒自动加载一次,但其内部HTML会被修改为完全不同的内容,如Mishra发表博文中所述的那样。

概念验证

研究人员进一步表示,“这个漏洞最早是在2018年10月31日通过HackerOne平台提交给浏览器安全团队的,最初这个漏洞等级标记为高威。就此漏洞的讨论一直持续到2019年5月27日,最终安全团队得出结论:这似乎不是一个严重的问题。”

但Mishra坚持认为,潜在的攻击者可以轻易通过更改Web浏览器地址栏中显示的URL来欺骗他们的受害者,使他们认为当前正在浏览的网站是由受信任方控制的,从而执行URL欺骗攻击。事实上,该网站早已在威胁行为者的控制之中。

因此,不知情的网址访问者将被重定向到伪装成各种高端网站的域名,而这些恶意网站的真实目的则是通过一系列网络钓鱼登陆页面或恶意广告活动在受害者计算机上部署各种恶意软件来窃取目标信息。

URL欺骗攻击

URL欺骗攻击基于攻击者更改Web浏览器地址栏中显示的URL的能力,以诱使其目标认为加载的网站由受信任方控制。

今年4月,网络上曝出小米薄荷浏览器存在URL欺骗漏洞,攻击者可把恶意链接伪装成权威网站的URL,对受害者进行钓鱼攻击。小米公司在收到报告后迅速发布了安全补丁,修复了这一漏洞。但近期,又有人曝出该安全补丁不够严谨,轻易就可绕过。

到了5月初,安全研究员Arif Khan曾发现用户多达6亿的 UC浏览器系列应用程序也被威胁行为者进行了URL欺骗攻击。“URL地址栏欺骗是最糟糕的网络钓鱼攻击,因为这是识别用户访问网站的唯一方法,”当时Khan说道。