Emotet、Ryuk和TrickBot携手展开新的信息窃取活动

攻击活动利用Emotet木马来传递TrickBot,这是研究人员发现的Emotet的唯一目的,并没有发起自己的恶意活动。

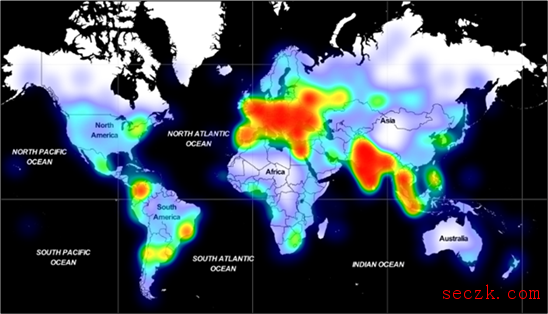

1.攻击重点

TrickBot窃取受害者计算机的信息,然后下载Ryuk勒索软件。该木马收集各种数据,包括密码、电子邮件文件、浏览器数据和注册表项。

Ryuk勒索软件收集信息之后对其进行加密,然后勒索受害者。

根据研究人员的说法,该活动还使用了许多横向移动和规避检测措施来成功渗透到网络中。

2.Emotet、TrickBot、Ryuk三合一

Emotet于2014年首次被发现,是一种用于窃取银行凭证的木马。最近,它被用作其他特洛伊木马的dropper。多年来,由于其模块化结构,包括安装模块、银行模块和DDoS模块,它又添加许多新功能。Emotet主要通过使用各种社交工程技术的网络钓鱼电子邮件进行分发。

TrickBot是在2016年被发现的一种模块化木马,受另一个木马和数据窃取器Dyreza的启发而创建。TrickBot使用mimikatz来收集电子邮件和其他凭据。TrickBot的一些变种也会窃取比特币。虽然特洛伊木马通常攻击个人以窃取银行帐户凭据,但此研究中的TrickBot木马也被用于分发二级恶意软件。

Ryuk勒索软件首次在2018年8月通过未知感染方法进行针对性攻击。它能够通过远程桌面服务或其他方法获得访问权限,并从中窃取凭据和有针对性的高端数据和服务器以勒索赎金。到2019年1月,研究人员发现了针对之前被TrickBot攻击的受害者的Ryuk勒索软件攻击活动。此前的研究还表明,Emotet-TrickBot-Ryuk的活动曾用于分发Ryuk勒索软件。这些与本研究中提到的活动不同,因为此活动详细描述了攻击的每个阶段,以及在部署Ryuk之前使用TrickBot窃取敏感信息。

攻击流程

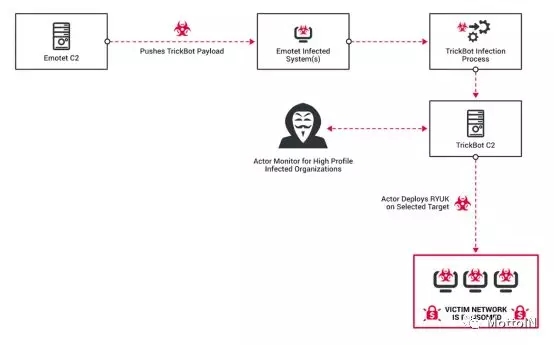

在此信息窃取和勒索恶意软件研究中,研究人员发现了一个包含Emotet、TrickBot和Ryuk勒索软件的活动。该活动利用Emotet分发TrickBot,并利用TrickBot窃取数据、下载Ryuk勒索软件。

3.活动分析

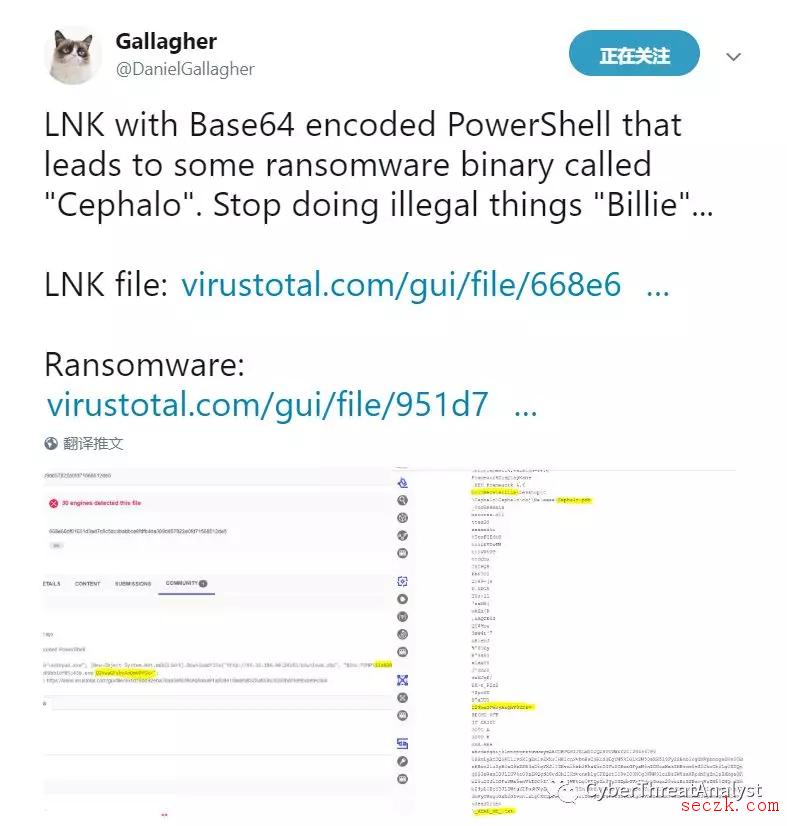

此攻击始于附加到网络钓鱼电子邮件的恶意Microsoft Office文档,此文件包含运行并执行PowerShell命令的基于宏的恶意代码,PowerShell命令尝试从多个不同的恶意域下载Emotet有效负载。

一旦Emotet被执行,它会进一步感染和收集受感染计算机上的信息。它还通过与远程C2服务器通信,从远程C2服务器下载并执行TrickBot木马。

当TrickBot执行时,它会创建一个安装文件夹(settings.ini文件和数据文件夹),其中包含恶意软件的副本,settings.ini是一个混淆文件,包含一个编码的BotKey。该数据文件夹包含TrickBot的加密恶意模块及其配置文件。为了降低被反恶意软件产品检测到的可能性,TrickBot还会尝试禁用和删除Windows Defender。

一旦机器感染了TrickBot,它就会开始窃取敏感信息。同时,攻击者还会检查目标机器是否属于他们希望攻击的行业。如果是,他们会下载Ryuk勒索软件有效负载,并使用TrickBot窃取的管理员凭据进行横向移动并到达他们希望感染的资产。

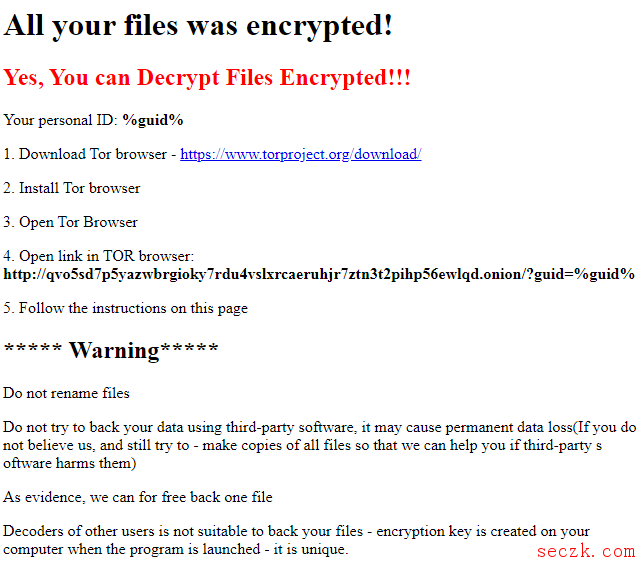

勒索软件dropper Ryuk.exe检查系统架构并相应地drop其主要负载。通过使用netstop和taskkill命令,该dropper还会阻止与反恶意软件产品相关的多个服务和进程。

为确保受害者支付赎金,Ryuk更改了配置并删除Virtual Shadow Copy。然后加密磁盘上的文件,将扩展名更改为.RYK,并在每个已处理文件夹中使用notepad.exe创建的勒索信RyukReadMe.txt。

4.危害

一旦此恶意软件成功渗透,它将收集个人数据、密码、邮件文件、浏览器数据、注册表项等。此类信息可以使攻击者访问个人和企业银行帐户、个人或与工作相关的电子邮件通信、个人和业务数据等,此类数据泄露可能会造成严重的业务后果。如果用此攻击公司电脑,攻击者可以访问公司研发、财务信息、商业机密、用户数据或其他敏感信息。这可能导致品牌信誉降低。为了使攻击后果更严重,它还下载并传播Ryuk勒索软件,使攻击者能够加密受害者信息并勒索赎金

5.结论

此活动将Emotet、TrickBot和Ryuk结合起来,会对受害者构成重大风险。这项研究显示了趋势的变化,以及攻击者如何在攻击中变得更加先进。此活动将Emotet,TrickBot和Ryuk结合起来,不仅可以窃取敏感信息,还可以勒索受害者。这些威胁导致品牌信誉降低,对组织和个人造成损害。

此活动又一次利用网络钓鱼攻击,使用网络钓鱼进行广泛攻击仍然是一个主要问题。在我们能够防止人为操纵网络钓鱼攻击之前,这将继续成为有效的攻击媒介。