海莲花APT组织利用隐写技术部署恶意后门

海莲花(OceanLotus)高级持续威胁组织,也被称为APT32或Cobalt Kitty。近期该组织被观察到正在使用基于隐写算法的加载程序将后门部署到受感染的系统上。

1.海莲花黑客组织

来自境外的海莲花组织的攻击目标主要是东亚国家的企业和政府组织。研究表明该组织一直在持续更新后门、基础设施和感染单元。监测发现菲律宾、老挝、柬埔寨是东亚被攻击最多的国家。其也曾针对中国的海事机构、海域建设部门、科研院所和航运企业,展开了精密组织的网络攻击,很明显是一个有国外政府支持的APT(高级持续性威胁)行动。

海莲花使用木马病毒攻陷、控制政府人员、外包商、行业专家等目标人群的电脑,意图获取受害者电脑中的机密资料,截获受害电脑与外界传递的情报,甚至操纵该电脑自动发送相关情报,从而达到掌握中方动向的目的。其攻击主要方式包括水坑攻击和鱼叉攻击。

就在上周,一些安全专家认为,海莲花组织可能已经利用多家丰田和雷克萨斯销售子公司的安全漏洞,导致大约310万名丰田客户的个人信息可能被泄露。

根据Cylance研究情报小组发布的报告,海莲花使用新的恶意软件加载程序来加载Denes后门版本,以及Remy后门的更新版本。

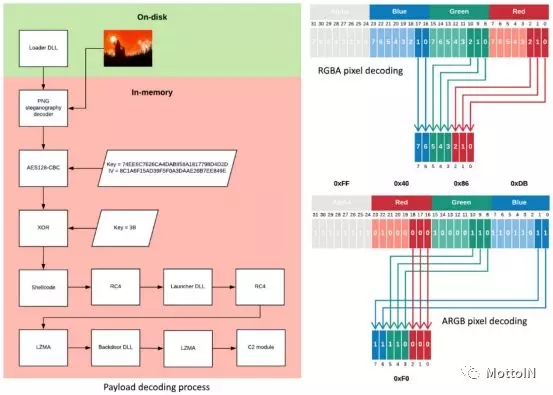

该组织使用的隐写算法似乎是专门为此目的而开发的,旨在隐藏PNG图像中的加密恶意软件有效负载,以尽可能减少被安全工具检测到的可能性。

用于编码恶意有效负载的PNG图像

Cylance的研究人员在2018年9月观察到两个在野的隐写加载程序,并发现虽然它们的一般结构不完全相同,但两者使用的有效负载提取程序是相同的。正如Cylance对两个恶意软件加载程序的分析所发现的那样,它们都使用旁加载(side-loaded)DLL和“Crypto ++库中用于有效负载解密的AES128操作”,详细功能比较如下表所示:

虽然这两个基于隐写技术的恶意软件加载程序用于在目标设备上部署后门,但威胁行为者还可以对其进行修改以分发其他恶意负载。shellcode和加载程序的复杂性表明该组织或将继续投资来开发定制黑客工具。后门加载过程始于对混淆的加载程序有效负载进行解码、解密,随后执行加载研究人员检测到的两个后门之一。

Cylance表示为了使安全研究人员对该恶意软件的分析工作尽可能繁琐,攻击者将后门DLL和C2通信DLL使用大量垃圾代码进行了严重的混淆,这大大增加了它们的大小,使静态分析和调试更加困难。

研究人员发现,C2通信模块用于借助HTTP / HTTPS通道与后门的C2服务器进行通信,它还具有内置的代理绕过功能。