水坑攻击了解一下

攻击者定期观察受害者或特定团体经常访问的网站,然后用恶意软件感染这些网站。然后寻找这些网站的漏洞,并将恶意代码注入到网站上显示的广告或横幅上。

用于水坑攻击的恶意软件通常会收集目标的个人信息并将其发送给攻击者操作的C&C服务器。优势,恶意软件也可以让攻击者完全访问受害者的系统。

什么是水坑攻击?

水坑攻击时一种看似简单但成功率较高的网络攻击方式。攻击目标多为特定的团体(组织、行业、地区等)。攻击者首先通过猜测(或观察)确定这组目标经常访问的网站,然后入侵其中一个或多个网站,植入恶意软件。在目标访问该网站时,会被重定向到恶意网址或触发恶意软件执行,导致该组目标中部分成员甚至全部成员被感染。按照这个思路,水坑攻击其实也可以算是鱼叉式钓鱼的一种延伸。

早在 2012 年,国外就有研究人员提出了“水坑攻击”的概念。这种攻击方式的命名受狮子等猛兽的狩猎方式启发。在捕猎时,狮子并不总是会主动出击,他们有时会埋伏水坑边上,等目标路过水坑停下来喝水的时候,就抓住时机展开攻击。这样的攻击成功率就很高,因为目标总是要到水坑“喝水”的。

水坑攻击的主要特征

1.多属于 APT 攻击,目标多为是大型、重要企业的员工或网站;

2. 多利用 0-day 漏洞。

水坑攻击如何运作?

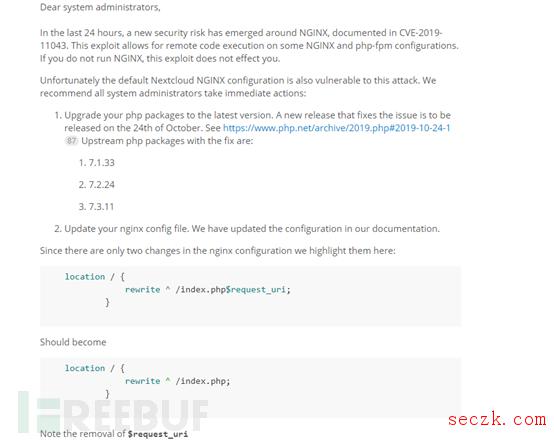

攻击者定期观察受害者或特定团体经常访问的网站,然后用恶意软件感染这些网站。寻找这些网站的漏洞,并将恶意编程代码(通常以JavaScript或HTML形式)注入到网站上显示的广告或横幅上。

然后恶意代码会将受害者重定向到存在恶意软件或恶意广告的网络钓鱼网站上。

当受害者访问这些网站时,受害者的计算机就会自动下载包含恶意软件的脚本。然后恶意软件会收集受害者的个人信息,并将其发送给攻击者操作的C&C服务器。

水坑攻击示例

2012 年底,美国外交关系委员会的网站遭遇水坑攻击;2013 年初,苹果、微软、纽约时报、Facebook、Twitter 等知名大流量网站也相继中招。国内网站也难以幸免:2013年,西藏政府网站遭遇水坑攻击;2015 年,百度、阿里等国内知名网站也因为 JSONP 漏洞而遭受水坑攻击。

2017年,来自朝鲜的黑客组织Lazarus发起了水坑攻击,IP地址显示此次攻击影响了来自31个国家/地区的104个特定组织,大多数目标在波兰,其次是美国、墨西哥、巴西和智利。

2018年,柬埔寨国防部、柬埔寨外交和国际合作部等近21个网站遭到OceanLotus威胁组织发起的水坑攻击。

如何免受水坑攻击?

建议将所有软件更新到最新版本,并及时更新操作系统。

正确配置防火墙和其它网络安全产品。

为了防止水坑攻击,建议监控员工经常访问的网站,确保这些网站中没有恶意软件。

确保您自己的网站没有恶意软件。

请使用VPN和浏览器的隐私浏览功能隐藏您的在线活动。

加强有关水坑攻击的教育。