恶意软件新趋势:先卸载安全产品 再挖矿

Palo Alto Networks 公司网络安全研究团队 Unit 42 最近捕获并分析了一款新型恶意软件样本,发现其代码引入了云安全防护及监视产品卸载模块,能从被黑Linux服务器上卸载5款不同云安全产品。

该样本源自Rocke黑客团伙使用的加密货币挖矿机,最初由思科Talos团队于2018年8月披露,因其展现了一系列“令人惊异”的行为而尤为突出。

Unit 42 的研究人员解释道:2018年10月捕获的样本会先利用 Apache Struts 2、Oracle WebLogic 和 Adobe ColdFusion 中的多个漏洞,再卸载掉阿里巴巴和腾讯的云安全产品,最后才开始表现出加密货币挖矿机的典型行为。

举个例子,通过利用Linux服务器上 Oracle WebLogic 漏洞 CVE-2017-10271,攻击者可以操控被黑主机下载后门0720.bin并打开shell。

该恶意软件的反云防护功能可以卸载如下云安全产品:

- 阿里威胁检测服务代理;

- 阿里云监控代理(监视CPU及内存消耗、网络连接);

- 阿里云助手代理(自动化管理实例的工具);

- 腾讯主机安全代理;

- 腾讯云监控代理。

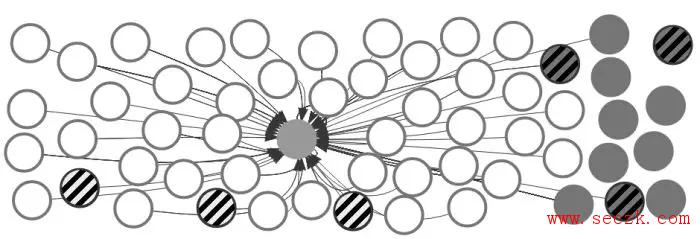

该恶意软件只针对阿里巴巴和腾讯这两大中国供应商,且只有入侵后才能关闭云安全功能(Talos团队略带轻蔑地将其活动描述为“动静很大的扫描+漏洞利用”),但该进化足以引起重视,可能代表着恶意软件的一种趋势。目前该恶意软件的命令与控制服务器已被关停。

研究人员表示:

这种特别的规避行为将成为公共云基础设施恶意软件的新趋势。该恶意软件是按照阿里巴巴和腾讯的云安全工具卸载指南来编程的。

Talos研究人员对Rocke小组的定位是:“积极投身到加密货币恶意软件投送与执行活动中的黑客团伙”,称其“利用Git代码仓库、HttpFieServers(HFS)网络文件服务器等一系列公开可用的工具包”,“加载各种各样的攻击载荷,包括shell脚本、JavaScript后门和ELF及PE挖矿机。”