Windows Installer漏洞通告 火绒安全已应急响应

近日,微软对漏洞(CVE-2020-16902)发布的补丁被成功绕过,该漏洞可以被用来获取系统最高权限。用于绕过的 PoC 代码现已被公开,极有可能被黑客利用。微软暂时还未推出修复补丁,火绒用户可将火绒安全软件(个人/企业)升级到最新版,即可对利用该漏洞的样本进行查杀。我们会持续关注该漏洞的相关信息并及时同步给大家。

微软2019年发现Windows Installer组件存在漏洞并进行了修复,但随即有漏洞研究人员发现了绕过方法。随后就一直重复着“修复后再被绕过”的情况,加上此次已经是第四次。漏洞编号包括:CVE-2019-1415、CVE-2020-1302、CVE-2020-0814、CVE-2020-16902。

火绒工程师分析确认,目前网上大部分对于该漏洞的细节描述不够准确。具体分析如下:

在MSI安装包开始安装时,会产生"HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Installer\Folders\C:\Config.Msi"键值(下文称之为回滚目录键值),并在C:\Config.Msi目录中释放回滚脚本(.rbs),如果安装出错,则会运行回滚脚本执行回滚操作。

漏洞触发步骤:

1. 该漏洞利用代码需要在MSI安装程序释放回滚脚本后,记录回滚脚本文件名

2. 在C:\Config.Msi目录被删除后,且在回滚目录键值被删除前,创建"C:\Config.Msi"目录

3. 根据之前记录的回滚脚本名称写入需要执行的恶意脚本

4. 触发漏洞过程中,漏洞利用程序会主动使安装过程出错,从而执行恶意回滚脚本。

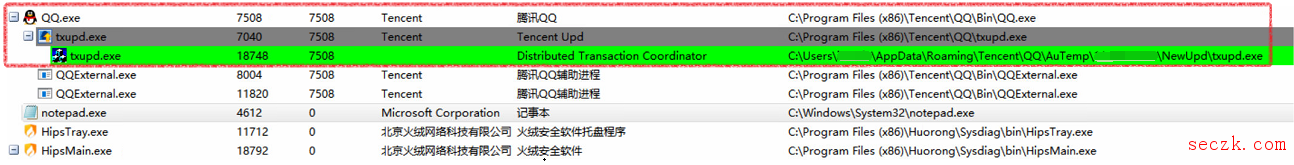

漏洞利用程序会通过恶意回滚脚本修改可以用于提权启动的注册表键值(如:打印机服务等),将该键值指向其他恶意程序。待修改、启动成功后,恶意程序即可通过高权限运行,以达到权限提升的目的。

由于此次爆出的漏洞是对CVE-2020-16902漏洞进行了绕过,所以本次漏洞的影响范围可以参考CVE-2020-16902漏洞的影响范围:

Windows 10 Version 1507 |

Windows 10 Version 1607 |

Windows 10 Version 1709 |

Windows 10 Version 1803 |

Windows 10 Version 1809 |

Windows 10 Version 1903 |

Windows 10 Version 1909 |

Windows 10 Version 2004 |

Windows 7 Service Pack 1 |

Windows 8.1 |

Windows Server 2008 R2 Service Pack 1 |

Windows Server 2008 Service Pack 2 |

Windows Server 2012 |

Windows Server 2012 R2 |

Windows Server 2016 |

Windows Server 2019 |

安全建议:

很多程序的安装会通过Windows Installer服务完成。由于目前微软还未对本次漏洞发布新的修复补丁,我们建议用户在此期间,通过正规渠道获取软件,对来路不明的软件先通过安全软件查杀后再使用。

参考资料:https://blog.0patch.com/2021/01/windows-installer-local-privilege.html