Garmin确认在支付赎金后 已收到WastedLocker勒索软件解密器

据外媒BleepingComputer报道,他们确认了Garmin已经收到解密密钥以此来恢复他们在WastedLocker勒索软件攻击中加密的文件。当地时间2020年7月23日,Garmin遭受了全球范围的中断,客户无法访问他们的连接服务,包括Garmin Connect、flyGarmin、Strava、inReach解决方案。

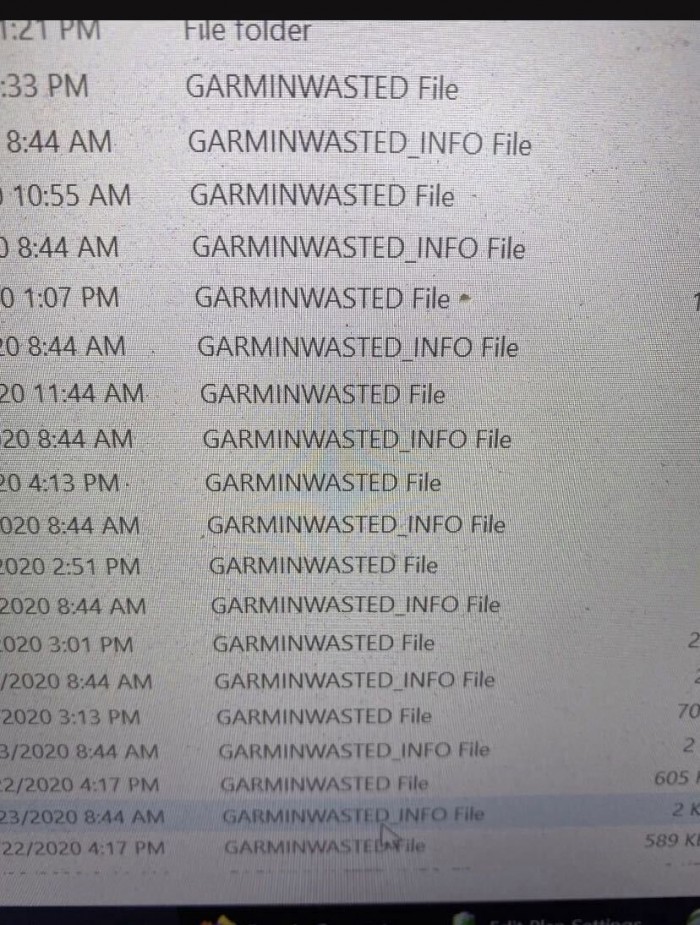

在员工们分享了加密工作站的照片后,BleepingComputer是第一个证实他们受到了WastedLocker勒索软件运营商网络攻击的公司。

之后,职工告诉BleepingComputer,勒索赎金要1000万美元。

Garmin则在服务中断了四天之后突然宣布他们开始恢复服务,这让人们怀疑他们是否通过支付赎金来获得一个解密器。

然而,Garmin拒绝就此做进一步评论。

确认:Garmin收到了一个WastedLocker的解密密钥

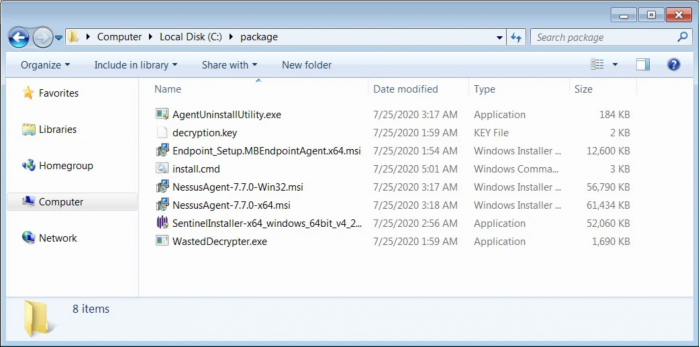

今日,BleepingComputer获得了一个由Garmin IT部门创建的可执行文件以解密工作站然后在机器上安装各种安全软件。

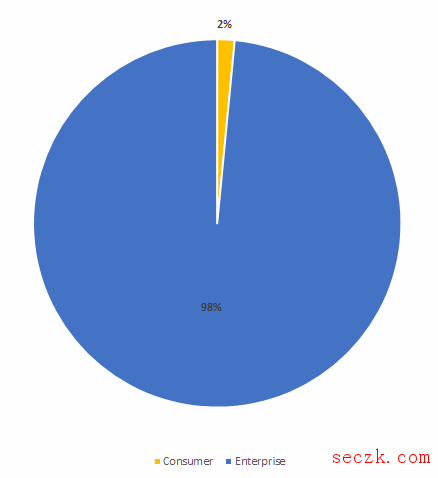

据了解,WastedLocker是一款针对企业的勒索软件,其加密算法没有已知的弱点。

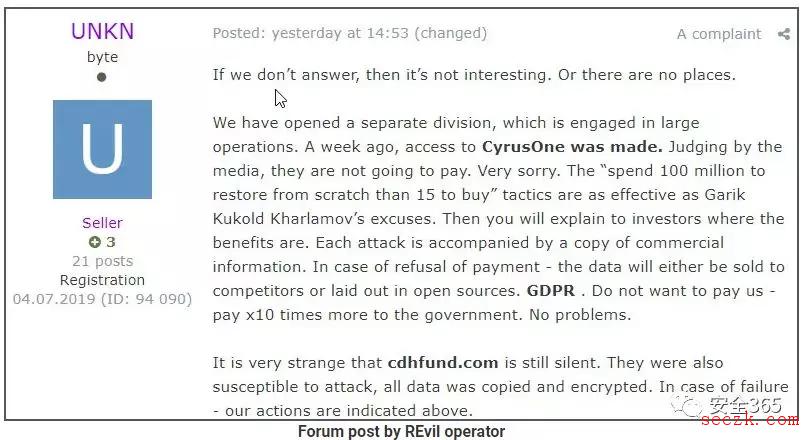

为了获得能工作的解密密钥,Garmin必须向攻击者支付赎金。目前还不清楚支付了多少赎金,但正如之前所述,一名员工告诉BleepingComputer,最初的赎金要求是1000万美元。

当将该文件解压后可以看到各种安全软件安装程序、一个解密密钥、一个WastedLocker解密器和一个运行它们的脚本。

当执行时,恢复包解密计算机然后用安全软件为计算机运行做准备。

Garmin的脚本包含了一个“07/25/2020”时间戳,这表明赎金是在7月24日或7月25日支付的。

通过使用来自Garmin攻击的WastedLocker样本,BleepingComputer加密了一台虚拟机并测试了解密器看看其是否能解密文件。结果显示,解密器在解密其文件时没有出现任何问题,演示见下视频:

在遭遇勒索软件攻击后,所有公司都应遵循清除所有电脑并安装干净图像的一般规则。重新安装是必要的,因为人们永远不知道攻击者在入侵期间更改了什么。

根据上面的脚本,Garmin似乎没有遵循这条准则,只是简单地解密工作站并安装安全软件。