只要你不公布漏洞我绝对不修复:研究人员公开IBM产品4个零日漏洞

按行业通行做法安全公司和研究人员在发现漏洞后有义务向开发商提交漏洞,并给予开发商一定的时间修复漏洞。

待漏洞修复后安全公司和研究人员才能披露漏洞防止对用户造成威胁,这种通行做法基本上得到多数开发商认可。

然而也有部分开发商对于漏洞的态度向来是爱理不理的,比如此前西部数据就不理睬通报直到研究人员公布漏洞。

不幸的是现在连IBM这种级别的公司竟然也存在同样的问题,日前有研究人员直接在GitHub上公布4枚漏洞细节。

IBM拒不修复漏洞:

IBM公司提供的企业级安全管理工具 IDRM 磁盘风险管理被研究人员发现多个漏洞 , 随后漏洞被提交给IBM官方。

磁盘风险管理工具是用来汇总漏洞扫描工具和其他风险管理工具的概要,让企业管理员可以更方便调查安全问题。

但在管理其他安全漏洞的同时这款工具自己也被发现漏洞,研究人员称其可以远程执行代码具有极高的安全风险。

这些漏洞在被提交给开发商后并没有得到修复,IBM公司给出的答复是上述漏洞不再其漏洞披露程序的范围之内。

研究人员直接公开漏洞详情:

在被拒绝修复后研究人员已在GitHub平台直接公布这4枚零日漏洞,研究人员希望通过这种方式向IBM公司施压。

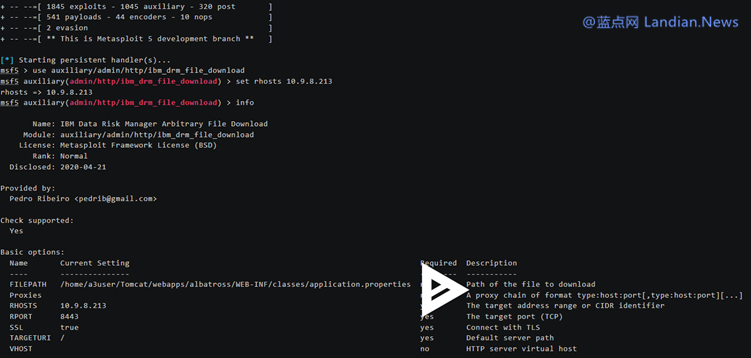

4枚漏洞分别涉及绕过IDRM身份验证机制、IDRMAPI注入、a3user/idrm硬编码账号密码、API中远程下载文件。

这些零日漏洞的危害相对来说非常高尤其是硬编码账号密码问题,对于企业来说使用IBM IDRM也存在较高风险。

果不其然在研究人员公布漏洞后IBM发布道歉声明,IBM表示漏洞处理流程有错误导致对研究人员出现不当回应。

该公司表示已在开发漏洞修复程序并在完成后发布安全公告提醒企业,不过目前尚不清楚具体何时发布修复程序。