新版VMware Fusion未能修补权限提升漏洞

前不久,VMware发布了macOS版本Fusion的更新,以修复一个非法权限提升漏洞。不过,有一名安全人员在研究后表示,这个补丁“仍然不够好”。

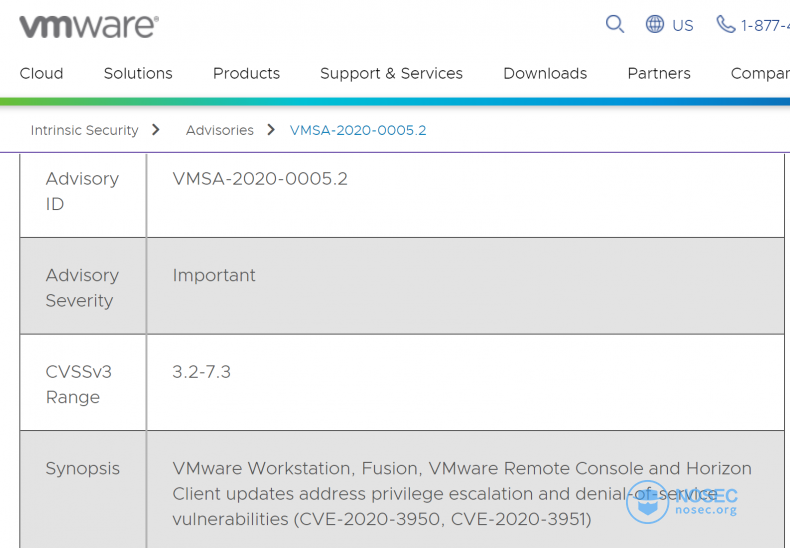

VMware在3月17日告知客户,Fusion、Remote Console(VMRC)和Mac版本的Horizon Client都受到了CVE-2020-3950这一非法权限提升漏洞的影响。这个漏洞与setuid二进制文件的不当使用有关,可让具有普通权限的攻击者升级到root权限。

VMware虽然发布了11.5.2版本来修补该漏洞,但向VMware报告该漏洞的研究人员——网络安全公司GRIMM的Jeffball和Rich Mirch——都发现该修补程序不完善。

起初在VMware发布了最初的补丁后,研究人员提供了漏洞的技术细节和相关PoC。

Mirch对该漏洞的描述如下:VMware USB Arbitrator服务和Open VMware Fusion服务都是位于/Applications/VMware Fusion.app/Contents/Library/services的setuid root二进制文件。当脱离标准路径执行文件时,被执行的二进制文件可能被替换成攻击者所能控制的文件。这主要通过创建到原始二进制文件的硬链接来实现的。二进制文件在执行服务时使用了部分攻击者能控制的路径,并且未能正确地验证目标二进制文件是否合法。

在被告知补丁不完整后,VMware更新了安全建议,提供了修复说明,并承诺在下一个Fusion版本中发布完整的安全补丁。

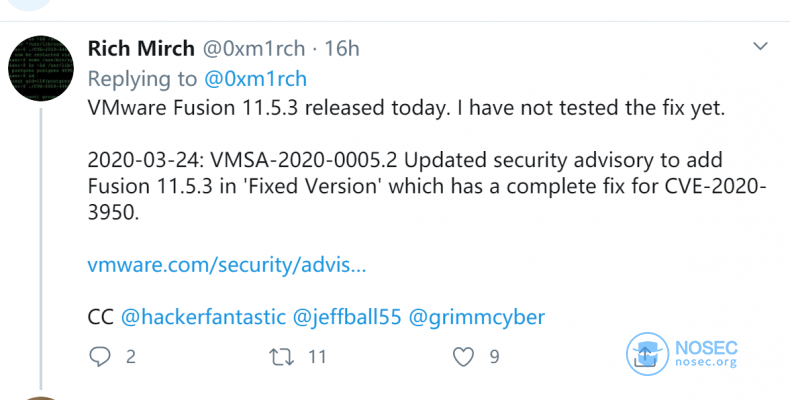

VMware目前已经发布了11.5.3版本,并表示其中包括一个完整的安全补丁。Mirch告诉SecurityWeek,虽然他没有立即分析新的补丁,但是Jeffball发现还是存在绕过问题。研究人员表示已经创造了一个新的PoC。

在VMware发布有关CVE-2020-3950的第一个补丁后,Jeffball告诉SecurityWeek,“Open VMware Fusion服务的二进制文件已被修复,但Open VMware USB Arbitrator服务并没有。当针对存在漏洞Fusion服务进行攻击时,会得到一个糟糕的代码签名错误,但是USB arbitrator服务却不存在这个问题”。

在VMware发布第二个补丁之后,研究人员表示,“现在这个安全补丁有一个TOCTOU(time-of-check time-of-use)问题,因为他们只在二进制文件开始运行时检查签名,攻击者可以在检查之后竞争替换代码”。