360监测发现利凌(LILIN)网络摄像头存在多个漏洞且已被僵尸网络攻陷

网络摄像头等物联网设备的安全性向来都比较差,这类设备通常固件更新极度缓慢且终端用户也很少会进行维护。

这种情况导致许多网络摄像头存在漏洞直接被僵尸网络攻陷,并且还很有可能在漏洞修复后许多用户都没有升级。

比如这次Qihoo 360网络实验室就发现利凌品牌的网络摄像头存在多个漏洞,并且早在去年就已被僵尸网络利用。

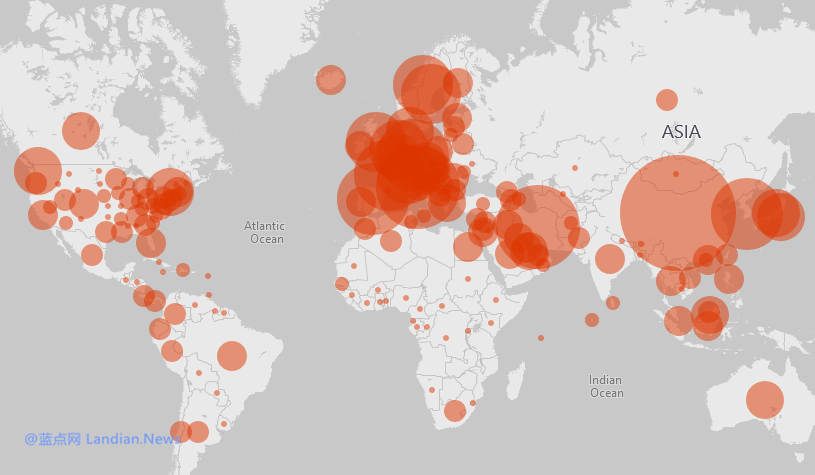

利凌是位于我国台湾新北市的老牌的安防摄像头制造商,其产品遍布中国、美国、中东地区、欧洲以及非洲等地。

感染分布图

将账号密码硬编码在固件中:

Qihoo360网络实验室在2019年8月30日开始监测到多个僵尸网络利用蠕虫病毒尝试攻击利凌品牌的网络摄像头。

当时尚不清楚这些僵尸网络利用何种方式向利凌摄像头发动攻击,在随后的追踪中研究人员发现其固件存在漏洞。

发现的漏洞包括任意文件读取、命令注入及硬编码登录凭据,其中硬编码登录凭据算是最弱鸡但危害最大的漏洞。

所谓硬编码登录凭据指的是制造商将账号密码写死在固件里,这类密码用户是无法更改的当然用户也是不知道的。

但攻击者发现这组登录凭据后只要检测到联网的摄像头就可以长驱直入,也压根不需要借助其他漏洞来完成攻击。

此次利凌在其网络摄像头里硬编码的登录凭据是 root/icatch99和report/8Jg0SR8K80,看起来像是调试使用的。

制造商已在2月份发布固件修复漏洞:

Qihoo360团队在1月份时将发现的这些漏洞报告给利凌,利凌速度还算可以在2月份时已经发布新版本固件修复。

其中存在零日漏洞的利凌网络摄像头共有 11 个型号,这些网络摄像头都必须及时更新固件将这些零日漏洞封堵。

如果不更新固件的话漏洞将始终存在并且会被僵尸网络感染,到时候可能摄像头拍摄的内容也会被黑客实时观看。

涉及的型号包括:DHD516A / 508A / 504A / 316A / 308A / 304A / 204 / 204A / 208 / 208A / 216 / 216A。

前后三个僵尸网络轮番上阵:

值得注意的是此次利凌的漏洞应该是很早就被地下黑产发现了,并且漏洞可能已经在地下黑产里进行传播和共享。

因为Qihoo 360发现至少有三个僵尸网络轮番攻击这些利凌摄像头,包括Chalubo、FBot 和 Moobot 僵尸网络。

尽管有先后顺序不过相信其中部分利凌摄像头可能遭遇多次攻击,毕竟僵尸网络也希望能抢占更多设备进行组网。

研究人员并未透露这些僵尸网络利用摄像头的用途 ,不过多数僵尸网络都是用来发动DDoS分布式拒绝服务用的。

在这里蓝点网也再次提醒大家各种物联网设备一定要定期检查固件更新,防止出现漏洞了结果长时间得不到修复。