Blade Team发现国内首个充电桩行业安全漏洞,已报告相关厂商

10月24日,一年一度的“白帽黑客”对决盛会GeekPwn2020国际安全极客大赛在上海落下帷幕,来自腾讯的参赛队伍Blade Team亮相赛场,并成功实现了对“无感支付”式直流充电桩的漏洞攻击演示。在比赛中,Blade Team安全研究员模拟攻击者身份,仅需获得模拟受害者的车辆身份标识,并使用特殊设备连接“无感支付”直流充电桩与汽车,就能利用充电桩通信协议漏洞,轻松完成“盗刷”操作。“目前新能

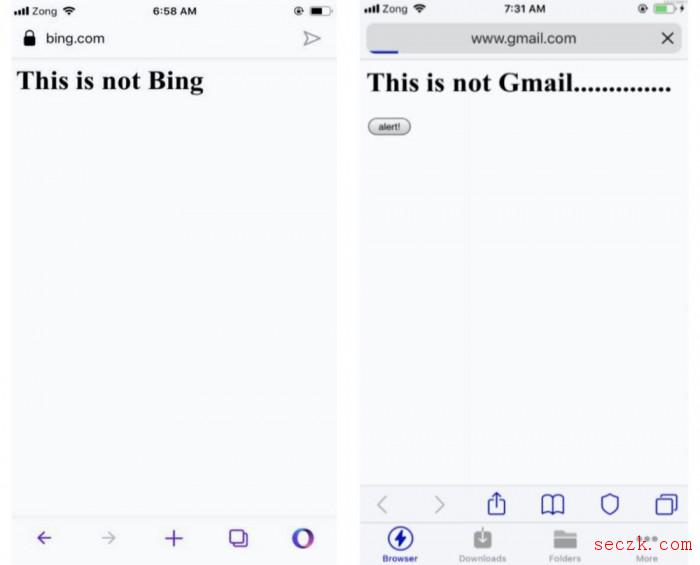

Apple/Opera/Yandex已修复地址栏欺骗漏洞 但仍有数百万设备未修复

作为老生常谈的话题,网络钓鱼依然是攻击者最热衷使用、且最行之有效的攻击方法之一。即使是久经考验的资深用户,在面对层出不穷的钓鱼手段有时候也可能会中招。近日,安全研究员拉斐·巴洛赫(Rafay Baloch)发现浏览器的反网络钓鱼功能(通常是网络钓鱼受害者最后一道防线)并不完美。他在某些使用最广泛的移动浏览器(包括Apple的Safari,Ope

微软TCP/IP远程执行代码漏洞(CVE-2020-16898)风险通告

10月14日,微软宣布了Windows IPv6堆栈中的一个极为关键的漏洞(CVE-2020-16898,又称“Bad Neighbor”),这意味攻击者可以利用该漏洞发送恶意制作的数据包,从而获取在目标服务器或客户端上执行代码的能力。该漏洞评级为“ Critical”(高危),鉴于漏洞有被利用的可能,我们建议用户尽快更新相关补丁。 一、漏洞描述Windows TCP/IP堆

Linux 内核曝严重蓝牙漏洞,影响多个版本

谷歌安全研究人员在Linux Kernel中发现了一组蓝牙漏洞(BleedingTooth),该漏洞可能允许攻击者进行零点击攻击,运行任意代码或访问敏感信息。BleedingTooth漏洞分别被命名为CVE-2020-12351,CVE-2020-12352和CVE-2020-24490。其中最严重的漏洞是基于堆的类型混淆漏洞(CVE-2020-12351),被评为高危漏洞 ,

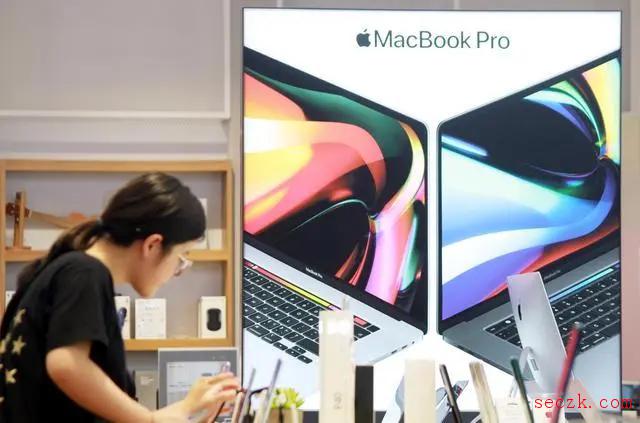

苹果T2芯片曝严重漏洞,可为攻击者提供Root访问权限

10月6日,据媒体报道,有网络安全研究人员表示,苹果T2芯片存在无法修复的漏洞,使搭载该芯片的macOS设备更容易受到攻击。据称,漏洞可能会给攻击者提供根访问权限。值得一提的是,T2是苹果在A系列主芯片外,另外增加的一颗专门用于安全方面的芯片。现在,这颗安全芯片却面临着安全质疑。苹果在自己的电脑产品中加入第二个芯片的做法,最早可以追溯到iPhone上,苹果采用Touch ID指纹识别后,为iPho

苹果高危漏洞允许攻击者在iPhone、iPad、iPod上执行任意代码

苹果发布了iOS和iPadOS操作系统的更新,修复了多个安全性问题。通过此安全更新,Apple 解决了 AppleAVD,Apple Keyboard,WebKit和Siri等各种产品和组件中的11个漏洞。在已修复的漏洞中,严重性最高的是CVE-2020-9992,它允许攻击者在系统上执行任意代码。高危漏洞– CVE-2020-9992来自IBM X-Force的安全研究人员发现了一个重要漏洞,该

知名企业的工控设备存在高危漏洞

西门子多款工业交换机存在高危漏洞。利用这些漏洞,黑客可远程窃取敏感信息,直接对联网的工控设备下达停止、销毁、开启、关闭等各种指令,甚至在网络内植入木马病毒。预计至少有17款西门子款设备受影响。漏洞是风险的爆发源头,无论是病毒攻击还是黑客入侵大多是基于漏洞。CNVD“工控系统行业漏洞”共披露了14万8000多个漏洞,其中包含西门子、飞利浦等知名企业的工控设备。西门子多款型号的工业交换机的系统固件存在

蓝牙欺骗漏洞影响数十亿物联网设备

近日,普渡大学的一个研究团队发现了一个蓝牙低功耗(BLE)漏洞——BLESA,可用于发起欺骗攻击,影响人类和机器执行任务的方式。研究人员说,该漏洞可能影响数十亿物联网(IoT)设备,并且在Android设备中仍然未修补。BLE欺骗攻击(BLESA)缺陷源于设备掉线后重新连接过程中发生的身份验证问题,安全专家经常忽略这一领域。重新连接在工业IoT环境中很常见,例如,传感器可以定期连接到服务器以传输遥

苹果iOS 14惊现漏洞,重启设备会重置邮件与浏览器设置

苹果于美国当地时间周三发布了iOS 14,该系统最值得注意的功能之一是能够将第三方邮件和浏览器应用程序设置为苹果Mail和Safari的默认替代程序。9月18日,苹果最新发布的移动操作系统iOS 14更新似乎出现了安全漏洞,当设备重置或重启时,该漏洞会清除自定义的默认浏览器和邮件设置。苹果于美国当地时间周三发布了iOS 14,该系统最值得注意的功能之一是能够

Microsoft Exchange远程代码执行漏洞通告

2020年09月16日,360CERT监测发现 metasploit github 仓库更新了该漏洞利用的 PR(pull request),可造成 任意命令执行 。本次更新标识该漏洞的利用工具公开,并可能在短时间内出现攻击态势。利用此漏洞需至少需要一个基础的Exchange用户账户;由于Exchange服务以System权限运行,触发该漏洞亦可获得系统最