继Winnti之后,新恶意软件HiddenWasp仍以Linux系统为目标

Intezer Labs的安全研究人员发现了针对Linux系统的新恶意软件,名为HiddenWasp。黑客似乎使用其他方法破坏Linux系统,然后将HiddenWasp部署为第二阶段有效负载,用于远程控制已感染的Linux系统。

1.概览

尽管Linux系统面临的威胁中物联网DDoS僵尸网络和加密挖掘恶意软件比较常见,但针对其的特洛伊木马或后门却不多。

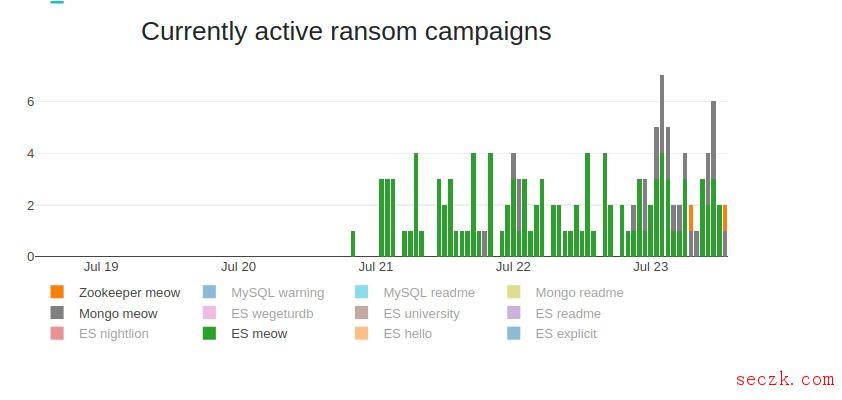

据悉,HiddenWasp恶意软件也是基于Mirai和Azazel rootkit中使用的主要代码部分开发的。更令人震惊的是,HiddenWasp目前仍处于活动状态,但在Linux下的所有防病毒软件中都具有零检测率。

VirusTotal检测恶意软件样本

2.技术细节

在发布的博客中,Intezer Labs的安全研究员Ignacio Sanmillan详细介绍了该恶意软件的技术分析。他发现HiddenWasp的基础设施包括初始部署脚本、特洛伊木马和用户模式rootkit。而HiddenWasp的独特之处在于该恶意软件中包含一些规避技术,即用于隐藏主要木马植入物的rootkit。

据Sanmillan发现,HiddenWasp与前段时间攻击Linux系统的另一种恶意软件Winnti具有相似的结构。

研究人员在VirusTotal上找到了与HiddenWasp相关的特定文件。其中一个文件包含部署该恶意软件的bash脚本。此脚本一旦执行就会下载tar压缩存档,其中包含构成HiddenWasp的上述三个组件。

恶意软件植入物似乎托管在位于香港的物理服务器托管公司ThinkDream的服务器中。

初始部署脚本使用名为“sftp”的用户使用硬编码密码,并清除系统以根除旧版本的恶意软件。

初始部署脚本

随后特洛伊木马以静态链接的ELF二进制形式出现,与stdlibc ++连接。它还与Elknot恶意软件共享一些代码,该恶意软件已知会在Linux系统上执行DDoS攻击。另外,用户模式rootkit使用了Azazel rootkit中使用的大部分代码,以及与Mirai僵尸网络相关的类似算法。

根据Sanmillan的说法,HiddenWasp的恶意功能包括:与本地文件系统进行交互、上传;下载和运行文件;运行终端命令等。

3.结论

从研究结果来看,研究人员认为HiddenWasp看起来像是一种有针对性的攻击植入物。尽管很难说它是由国家赞助的攻击者还是其他人使用的,但它绝对不是通常的DDOS 或挖矿恶意软件。