快一年了,VMware这一高危漏洞仍未解决

据Bleeping Computer消息,VMware于10月11日通知客户,vCenter Server 8.0(最新版本)仍在等待补丁来解决 2021 年 11 月披露的高严重性特权提升漏洞。

该安全漏洞 CVE-2021-22048 由 CrowdStrike 的 Yaron Zinar 和 Sagi Sheinfeld 在 vCenter Server 的 IWA(集成 Windows 身份验证)机制中发现,影响范围涉及到了 VMware 的 Cloud Foundation 混合云平台部署,具有非管理访问权限的攻击者可以利用漏洞,在未打补丁的服务器上将权限提升到更高权限组。

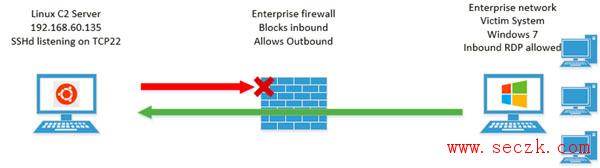

VMware 表示,只有使用与目标服务器相邻的向量网络的攻击者才能利用此漏洞作为高复杂性攻击的一部分,该攻击需要低权限且无需用户交互(但是NIST NVD 的 CVE-2021-22048 条目表示它可以远程利用低复杂性攻击)。

尽管如此,VMware 仍将该漏洞的严重性评估为“重要”, 这意味着通过用户协助或经过验证的攻击者能利用漏洞泄露用户数据。

公司曾在 2022 年 7 月发布安全更新,但仅解决了当时运行最新可用版本(vCenter Server 7.0 Update 3f)的服务器漏洞,即便如此,该补丁也在发布 11 天后被撤回,因为它没有修复漏洞并导致 Secure打补丁时令牌服务 (vmware-stsd) 崩溃。

补丁发布之前的解决方法

尽管所有受影响产品都还在苦苦等待补丁的到来,但 VMware 提供了一种解决方法,允许管理员删除攻击媒介。

为了阻止攻击尝试,VMware 建议管理员从受影响的集成 Windows 身份验证 (IWA) 切换到 Active Directory over LDAPs 身份验证或 AD FS 身份提供程序联合身份验证(仅限 vSphere 7.0)。