美国防承包商遭勒索软件攻击,至今未完全复工

一家美国大型国防承包商在 1 月中旬遭勒索软件攻击,至今未完全恢复。位于加州的 Communications & Power Industries (CPI)为雷达、导弹导引头和电子战技术提供配件,其客户包括了美国国防部及其研发机构 DARPA。事故发生在一月中旬,一位具有域管理权限的用户点击了恶意链接,触发了勒索软件对文件进行加密,数千台计算机都在同一域内,勒索软件快速扩散到每一个 CP

PPP协议曝出高危RCE漏洞

近日,US-CERT向用户发出警告,PPP daemon软件存在一个17年历史的远程执行代码漏洞。该漏洞会影响几乎所有基于Linux的操作系统的PPP daemon软件(而且和众多网络设备的固件有关)。PPP daemon软件是点对点协议的具体实现,该协议支持节点之间的通信和数据传输,主要用于建立各类网络链接(例如通过拨号调制解调器,DSL宽带连接和虚拟专用网络所建立

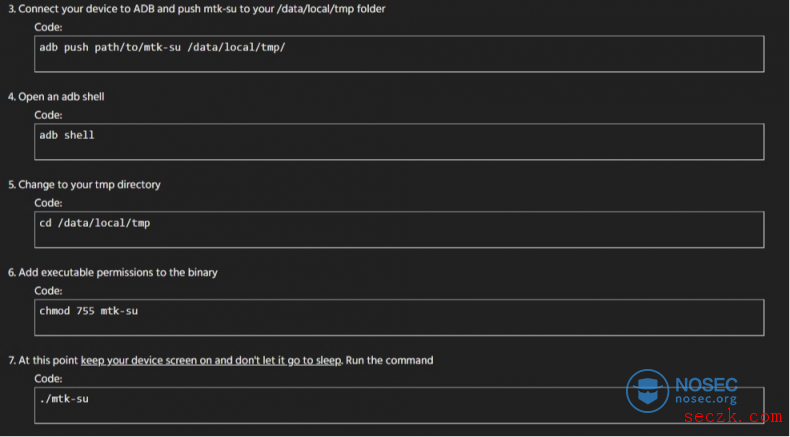

影响数百万Android设备的MTK芯片漏洞

近日,谷歌发布了2020年3月的Android 安全公告,最新公告的漏洞之一是CVE-2020-0069,这是一个关键的安全漏洞,它影响了安装着台湾大型芯片设计公司联发科(MediaTek)所设计芯片的海量设备。该漏洞的细节实际上从2019年4月开始就一直被公布在XDA-Developers论坛上。联发科在发现漏洞一个月后就发布了补丁,但该漏洞仍然可以在数十款设备上被利用,并且正在被黑客广泛利用。

丰田现代防盗控制器或存大漏洞 黑客可轻松启动车辆

研究人员发现车辆防盗控制器的加密系统存在漏洞,黑客能够利用具有无线电功能的钥匙,在不留下任何痕迹的情况下偷走车辆。据国外媒体报道,在过去几年里,拥有无钥匙启动系统的车主对所谓的“中继攻击”表示担心,这种攻击即黑客利用具有无线电功能的钥匙,在不留下任何痕迹的情况下偷走车辆。现有事实证明,数以百万计使用芯片机械钥匙的汽车也容易成为高科技盗贼的目标。一些密码上的漏洞再加上一点老式的“短路点火”方式,甚至

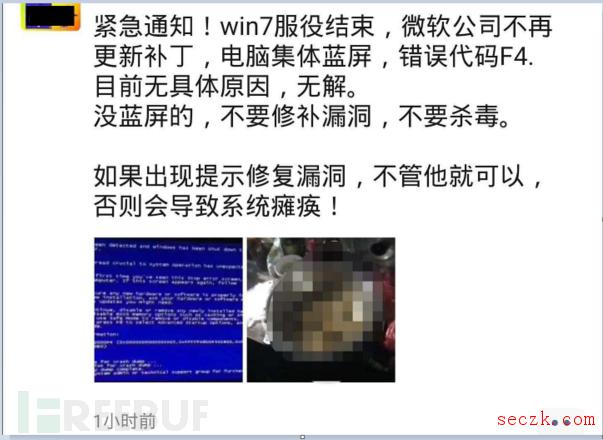

近期Win7蓝屏大爆发?详细解读和应对方案

近期,深信服接到不少客户咨询关于Win7蓝屏大爆发的问题,大概内容指“Win7服役结束,微软不再更新补丁,电脑集体蓝屏,错误代码为F4,蓝屏与漏洞补丁有关联等等,并呼吁用户不要修复漏洞补丁”。不过,从深信服收集上来的问题来看,并没有出现企业大规模Win7蓝屏的现象。我们通过追溯,发现比较早出现这一问题的,是个人及网吧环境,确实有部分个人用户及网管向安全厂商求助了。关于漏洞修复(打补丁)是否会引起W

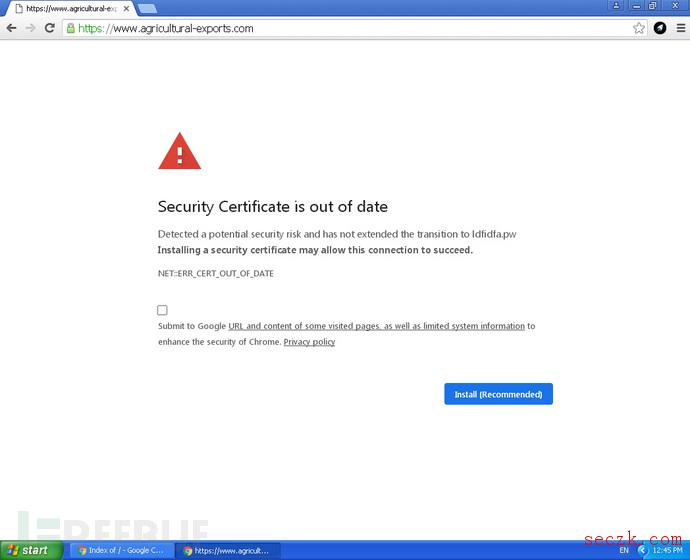

攻击者巧借时机,用有关过期安全证书的虚假警报传播恶意软件

网络罪犯分子一直在尝试一种新的分发恶意软件的方法:通过含有指向恶意软件的“安装(推荐)”按钮的过期安全证书虚假警报。这一计划背后的恶意软件运营者显然是指望用户不知道安全证书是什么,也不了解安全证书的更新情况,于是利用了用户希望保持网络安全的心理。方案卡巴斯基实验室的研究人员表示,这些恶意警报已经出现在许多受感染的、主题不同的网站上被发现,而最早的感染可追溯到2020年1月16日。欺骗性通知以覆盖的

电信巨头T-Mobile数据泄露导致用户个人财务信息曝光

T-Mobile宣布了一项数据泄露事件,事件起因在于其电子邮件供应商遭到黑客入侵,导致从电子邮件中泄露了一些用户的个人和财务信息。T-Mobile在其网站上发布的“数据泄露通知”中指出,黑客入侵其电子邮件供应商,未经授权地访问了T-Mobile员工的电子邮件账户。电子邮件账户包含T-Mobile用户信息,例如社会保险号、财务信息、政府ID号、账单信息和费率计划。为了提醒客户数据泄露,T-Mobil

移花接木病毒来袭,赌博软件伺机而动

一、背景移花接木,指暗中使用巧计在事情进行过程中更换人或事物来欺骗别人。近期腾讯安全反诈骗实验室发现了一款网络赌博病毒DownloadGambling。该病毒使用移花接木技术手段,通过“安全的”母包下载赌博软件,从而达到欺骗各大应用商店、安全系统的目的。该病毒首先会判断用户是否为中国用户,如果是中国用户则会私自下载并安装指定的赌博软件,赌博软件从云端下载安装,不需要上架各大应用市场,躲避安全机构的

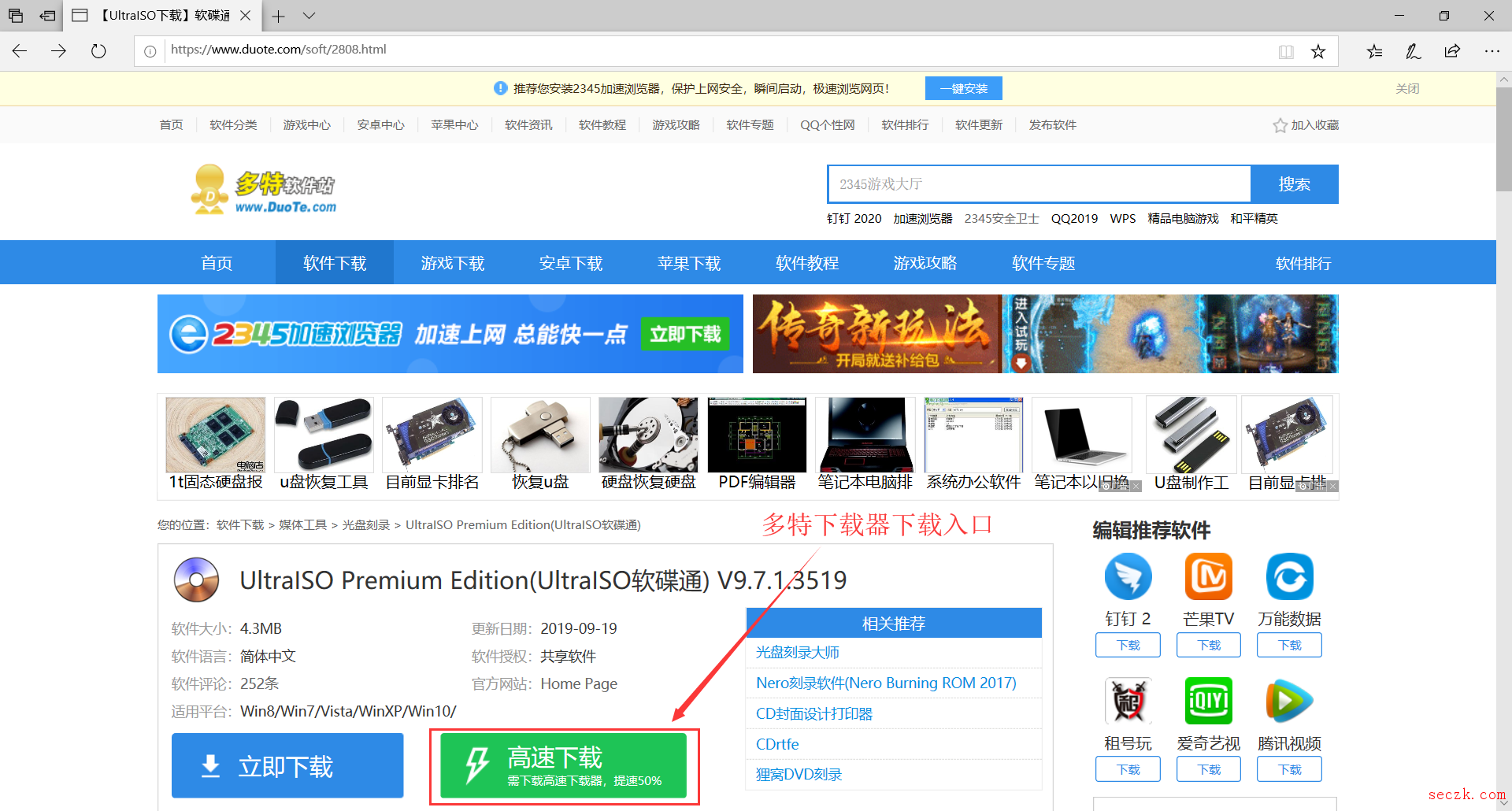

2345旗下多特软件站正在传播木马病毒 静默安装垃圾软件劫持浏览器主页

据火绒安全实验室最新消息日前上市公司 2345 旗下多特软件站正在通过所谓的高速下载传播木马程序劫持用户。多特软件站是国内老牌下载站不过此前也多次被发现传播木马,而且多特软件站的这类行为多数都是有意为之的。通常这类下载站被检测到病毒等恶意行为后都会撤掉木马躲避风头,待风声过去继续投放木马侵害消费者的权益。比如此次被火绒发现的下载器木马就会在后台执行静默安装,同时还会劫持用户浏览器强制修改浏览器主页

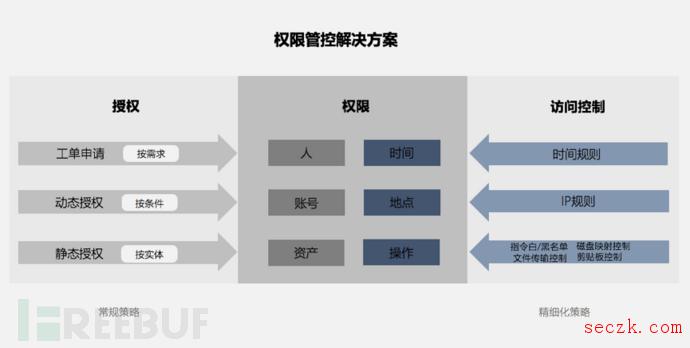

删库背后,是权限管控的缺失

“删库”事件过去了,微盟数据已经全面找回,并公布了相应的赔付方案。这事儿就算渐渐淡出了人们的视野,观众吃瓜一时爽,企业也纷纷顺着热点蹭上来,踩着别人的错误往上爬,还能花样踢腿加劈叉。整个安全圈一片喜气洋洋。实际上大家彼此心知肚明,这次事件只需要最简单的双人复核就能避免,多一次打扰,少亏12亿。那么为什么最初级的操作也做不到呢?一、原因分析篇有人指出这次“删库”原因是微盟没有使用堡垒机,仅仅如此吗?