2019上半年挖矿木马报告:日均新增6万个木马样本

一、概述比特币在经历了2018年大幅下跌之后,在2019年上半年又重新恢复上涨,在6月底达到13000美元/BTC,接近历史最高水平17000美元/BTC。随着比特币的飙升,推动整个数字加密货币价格回升,与币市密切相关的挖矿木马开始新一轮活跃。例如2019年3月初开始出现的“匿影”挖矿木马,自出现之后就不断更新基础设施,利用各大图床、网盘传播恶意挖矿程序;“永恒之蓝”下载器木马、WannMiner

世界上最著名也最危险的APT恶意软件清单

本文尝试列举出由各国军事情报处的网络安全部门开发的最危险、最有效也是最闻名的恶意软件清单,其中有些可以说早已盛名在外,另一些可能你还没听过……然而这正是它最危险之处。一、ReginRegin被认为是有史以来国家级最先进的恶意软件系列,由NSA开发,并与其五眼联盟合作伙伴(主要是GCHQ)共享。在2014年被公开披露,但最早的样本可以追溯到2011年,但也有一些人怀疑Regin早在2003年就被创建

利用Googleplex.com的盲XSS访问谷歌内网

众所周知,谷歌是一家非常庞大的科技公司,它依赖于数千家供应商来维持其运营。为了跟踪和支付这些供应商,谷歌提供了一个公共在线工具,供应商可以通过它将他们的发票上传到谷歌。这就是被称为Google Invoice Submission Portal的谷歌票据提交系统,你可以在gist-uploadmyinvoice.appspot.com上找到。你首先可能注意到的是网站被托管在appspot.com域

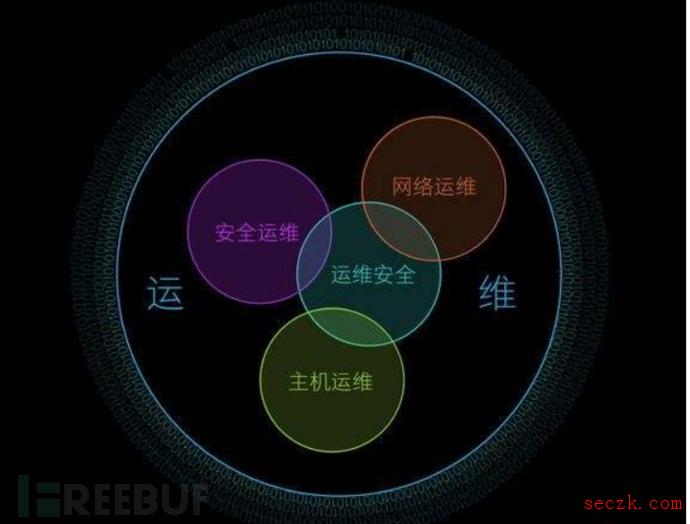

浅谈安全运维优化

近期由乙方安服实验室,转入了甲方的业务安全部门。在接触了一部分业务安全的运维工作后,也做了些对于自身工作的优化方向的思考。资产统计与变更这段时间正好碰上了FastJson漏洞爆发。由于笔者所在的甲方,属于有一定规模的互联网公司,所以近期也在连夜配合各业务部门进行漏洞修补。虽然公司本身具有强大的统计平台,也具有较为成熟的资产规范,但还是花了大量时间去统计、升级那些受影响的资产。举个例子,自家公司的I

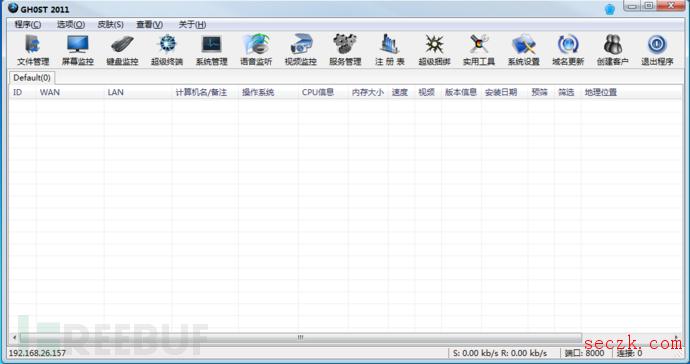

关于远控木马你应该了解的知识点

远控木马这个词说起来总觉得很有年代感,作为一枚安全行业菜鸟,最初的启蒙就是分析各类远控的被控端,从行为到流量去了解这一类恶意代码的发展变化。网上对于远控木马的分析比比皆是,因此本文从个人的角度出发,总结了一下对于远控木马的一些理解,可能有所欠缺,欢迎交流学习。从控制端熟悉远控木马的功能在最早接触到远控木马的时候,我大概使用过上百种远控软件的客户端,要了解一个远控木马的功能,最直接的方式就是使用一下

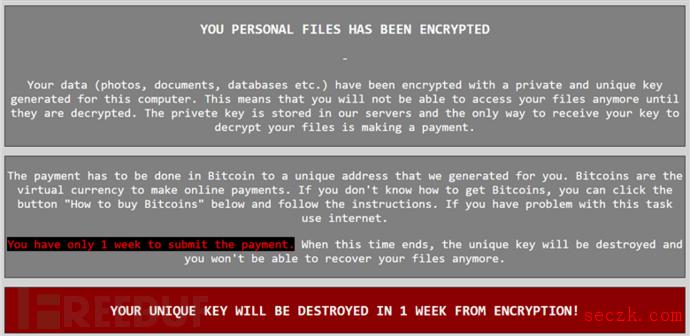

勒索病毒知识库:Cypren勒索病毒

勒索信息加密后缀:.ENCRYPTED。解密工具:该勒索病毒暂无解密工具。其他特征:运行后弹框。详细分析1.获取主机相应的文件目录,如下所示:相应的目录列表:C:\Users\用户名\DesktopC:\Users\用户名\DownloadsC:\Users\用户名\Documents2.设定磁盘的名称列表,如下所示:磁盘名列表:B、D、E、F、G、H、I、J、K、L、M、N、O

2019上半年勒索病毒专题报告

一、上半年勒索病毒灾难事件2019上半年由勒索病毒攻击造成的国内外大小事件,可发现伴随着传统行业逐渐数字化、网络化、智能化、逐步拥抱产业互联网化的大浪潮中,暴露出一系列网络安全问题。勒索病毒也乘机发难,疯狂敛财,影响日渐扩大。全球范围内的交通、能源、医疗等社会基础服务设施,成为勒索病毒攻击的目标。2019年,GandCrab勒索病毒运营团队宣称自己在一年半的时间里获利20亿美元,这一消息震惊全球,

等保2.0安全管理中心要求解读

等保2.0的核心今年5月,随着《信息安全技术网络安全等级保护基本要求》(GBT22239-2019)的公布,宣告等保2.0时代正式开启,并将于2019年12月1日正式实施。也就意味着,到今年年底,所有的信息系统,只要对外的,就要做定级备案,对于重要系统同时还要定为关键信息基础设施,在等保之上还要满足《关键信息基础设施安全保护条例》的要求。而等保中新增的个人信息保护中,也要满足《互联网个人信息安全保

结合CVE-2019-1040漏洞的两种域提权深度利用分析

一、漏洞概述2019年6月,Microsoft发布了一条安全更新。该更新针对CVE-2019-1040漏洞进行修复。此次漏洞,攻击者可以通过中间人攻击,绕过NTLM MIC(消息完整性检查)保护,将身份验证流量中继到目标服务器。 通过这种攻击使得攻击者在仅有一个普通域账号的情况下可以远程控制 Windows 域内的任何机器,包括域控服务器。二、漏洞利用攻击方式一:Exchange验证环境:角色系统

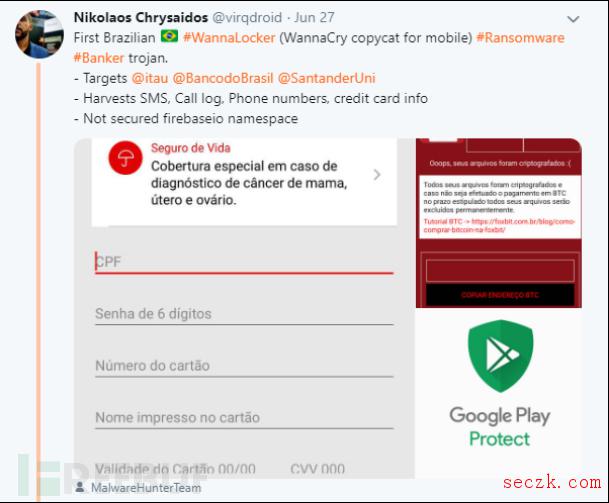

首例发生在巴西的仿冒WannaCry恶意软件

背景介绍2017年5月12日,WannaCry蠕虫在全球大爆发,引爆了互联网行业的“生化危机”。借助“永恒之蓝”高危漏洞传播的WannaCry,在数小时内横扫了近150个国家的政府机关、高校、医院等。红色的背景“桌面”席卷全球,致使多个国家的政府、教育、医院、能源、通信、交通、制造等关键信息基础设施遭受到了前所未有的破坏。而随着WannaCry的爆发,许多勒索软件也借着WannaCry的热度与余威