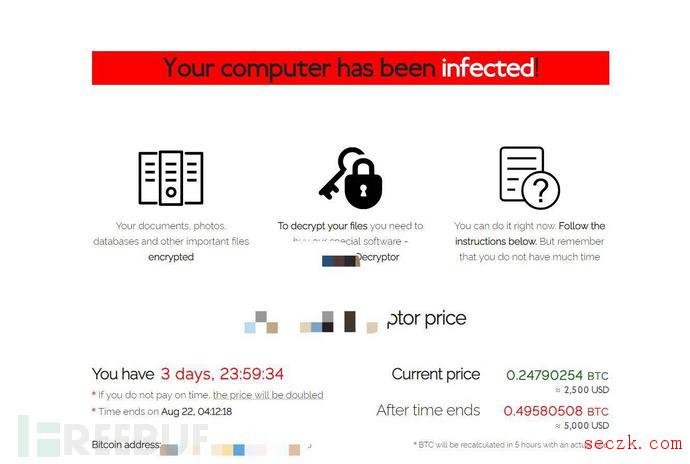

勒索病毒防范措施与应急响应指南

此前我写过一篇文章《企业中了勒索病毒该怎么办?可以解密吗?》,里面介绍了很多解密的网站,并教了大家如何快速识别企业中了哪个勒索病毒家族,以及此勒索病毒是否有解密工具,也包含一些简单的勒索病毒应急处理方法,这篇我将重点讲解一下,作为一名安全应急响应人员,该如何去处理勒索病毒,可以给客户提供哪些勒索病毒防范措施和应急响应指导等。关于勒索病毒,很多朋友在后台留言常常会问我这两个问题:1.企业还没有中勒索

Sodinokibi勒索病毒运营团伙猖獗,针对国内用户大肆敛财

近日,全国多省大中型企业持续遭到勒索病毒攻击,经深信服安全团队分析排查,均为一款名为“Sodinokibi”的勒索病毒作祟。该勒索病毒家族的运营团伙近期异常活跃,针对国内众多行业发起攻击,以“先攻破一台,再覆盖全网”的手法,对用户内网主机投放勒索进行加密,受灾最严重的企业内网服务器基本瘫痪,每次遭受攻击解密所需赎金不下20万人民币。蔓延迅猛,来势汹汹早于今年4月,深信服安全团队首次发现了这款继承了

大型互联网组织安全产品研发与落地的一些方法与思考

一、读前必看1、写这篇文章的心理动机工作几年的时间里一直在从事技术相关的工作,自己闲暇之余和工作经历经常会有脉脉上所说的工作如同拧螺丝一样的工作。从个人角度的很长时间的确给我造成了很大的困扰,毕竟在国内鼓吹35岁技术人员就被淘汰的大氛围下,我也经常感受到危机感。我经过工作的几年时间对这个问题形成了一些思考。希望借此文分享给大家。2、文章讨论的适用范围技术人员成长从大体方法论而言分两类:一种是向上走

勒索病毒新姿势:伪装SpyHunter安全软件

近日,国外安全研究人员曝光了一款伪装成安全软件SpyHunter的勒索病毒,其开发人员使用了SpyHunter的标识作为勒索软件的图标,同时将文件命名为“SpyHunters.exe”,通过钓鱼邮件附件进行传播,并在勒索文本中写道“Our company SpyHunter is guaranteed to decrypt your files.Creating and removing viru

网络攻击瞄准个人银行,谈谈5个典型攻击手段

在当今的数字时代,银行和金融服务公司为了提高竞争力,往往为客户提供了在线管理资金的便捷功能。但不幸的是,大多数银行平台都缺失安全设计,这导致黑客一直在利用这些潜在的隐患。虽然在过去几年针对银行的攻击手段变得更加复杂,但绝大多数攻击依旧依赖于用户欺骗。例如,针对银行的一种常见网络钓鱼攻击,就是将目标定向到恶意克隆的银行网站。一旦用户尝试登录这个看起来很真实的虚假网站,该平台会提示:服务不可用,从而混

手机App竟然能让头发拉直器起火?

多年来,我们一直专注于物联网(IoT)方面的安全研究,并试图找出它们的漏洞来hack这些联网设备。在不久前,我们曾对号称全球首款无线电水壶的iKettle进行了安全测试,但并没有什么收获。转而我们将目光瞄准了智能头发拉直器。在圣诞期间电视上大力推广的Glamoriser拉直器;由于其BLE与移动应用的连接特性,引起了我的兴趣。你可以在关机前更改温度和空闲时间。对于有狂热意图的我们来说,这似乎是一个

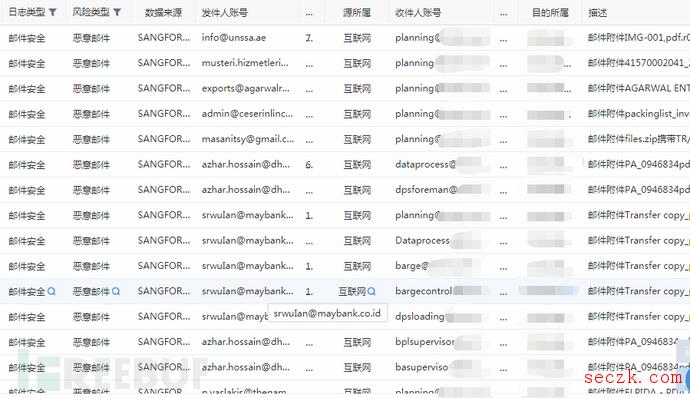

Invoice钓鱼邮件姿势多,进出口企业机密信息易泄漏

0×0 背景近日,深信服安全团队接到某大型进出口企业反馈,根据安全感知平台提示,内网部分邮箱遭受到恶意邮件的攻击。通过安全研究人员分析发现,该恶意邮件包含一个疑似lokibot恶意软件的附件,主要是用于窃取用户各类账号密码等机密信息。通过过程中的一些数据分析确定这是一起针对特定行业的定向攻击事件。0×1 过程通过对安全感知平台里面的安全日志分析可以发现,客户的部分邮箱收到了很多恶意邮件,发件人地址

Golang蠕虫泛滥?让我们揪出其始作俑者

概述 近日,国外安全网站SECURITYWEEK披露,一款Go语言恶意软件正大量感染Linux服务器,其使用了多达6种传播感染方式,包含4个远程执行漏洞(ThinkPHP、THinkPHP2、Dural、Confluence),2个弱密码爆破攻击(SSH、Redis)。深信服安全团队对该蠕虫进行了追踪。目前为止,恶意软件较少会使用Go语言编写,这是由于依赖库的原因,编译出来的程序较为冗余

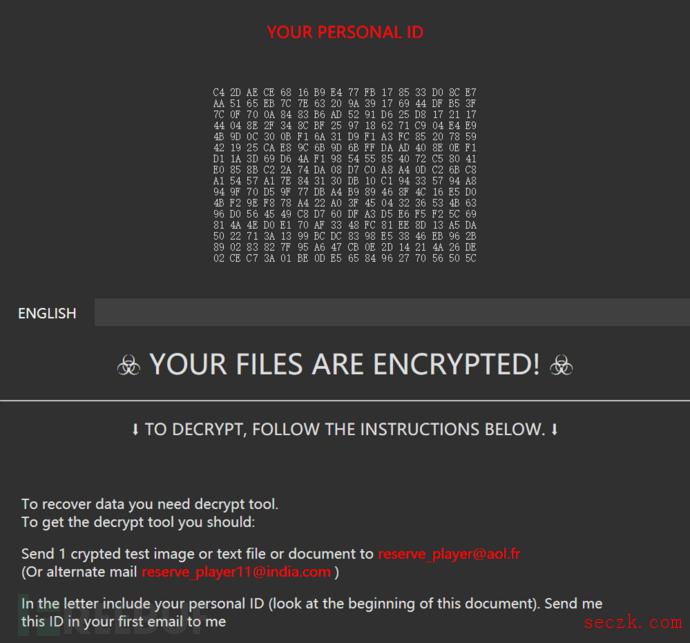

Globelmposter勒索病毒变种家族史,看这篇就够了

群里朋友发来一条求助信息,问是中了哪个家族的勒索病毒,后面发来了相关的勒索病毒勒索信息和样本,经过确认为Globelmposter4.0变种家族,笔者跟踪分析过不少勒索病毒家族,最近一两年针对企业的勒索病毒攻击,真的是越来越多了,基本上每天都会不同的朋友通过微信或公众号咨询我,求助勒索病毒相关的信息,同时很多朋友在后台给我留言关于勒索病毒的相关信息和样本,感谢大家的信任与支持,也欢迎更多的朋友给我

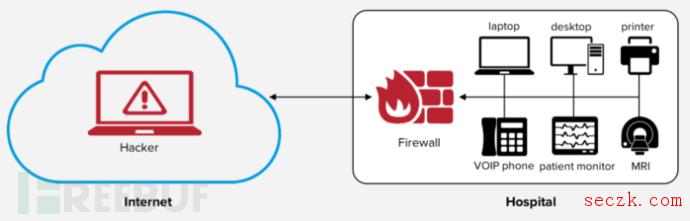

VxWorks面临严重RCE攻击风险

*本文中涉及到的相关漏洞已报送厂商并得到修复,本文仅限技术研究与讨论,严禁用于非法用途,否则产生的一切后果自行承担概述Armis研究团队在VxWorks中发现了11个零日漏洞,VxWorks可能是使用的最广泛的操作系统。 VxWorks被超过20亿台设备使用,包括关键的工业,医疗和企业设备。被称为“URGENT/11”的漏洞存在于VxWorks的TCP / IP堆栈(IPnet)中,影响自6.5版