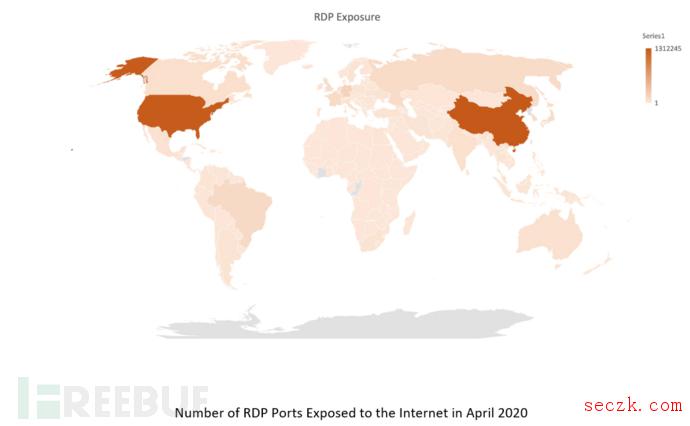

因密码太简单,疫情期间国内大量RDP端口暴露

COVID-19使许多公司员工利用RDP远程桌面办公,员工可以远程访问公司内部资源,远程与系统进行通信。为了维持业务连续性,许多组织对安全的要求降低,使攻击者有机可乘。RDP是运行在3389端口上的Microsoft协议,用户可远程访问内部系统。多数情况下,RDP运行在Windows服务器上,并承载部分服务,例如Web服务、文件服务等,它也可以连接到工业控制系统。RDP端口通常暴露于Interne

时隔10个月委内瑞拉又断电?攻击致使全国大面积停电

委内瑞拉副总统罗德里格斯宣布:5月5日委内瑞拉国家电网干线遭到攻击,造成全国大面积停电。委国家电力公司正组织人力全力抢修,部分地区已经恢复供电。事实上,这并不是委内瑞拉的第一次断电经历。2019年3月7日,包括加拉加斯在内的委内瑞拉多地开始停电,开始了该国家自 2012 年以来时间最长、影响地区最广的“停电史”。8日19时左右,加拉加斯部分地区陆续恢复供电,但有关部门发现电力系统遭到借助“高科技手

漏洞一披露就被利用,LineageOS、Ghost 服务器遭黑客入侵

4月30日,安全公司 F-Secure 的研究人员披露了SaltStack两个高危漏洞CVE-2020-11651 和 CVE-2020-11652。而黑客行动迅速,很快就利用该漏洞对 LineageOS、Ghost 和DigiCert 的服务器发起了攻击。LineageOS 是一个非常受欢迎的 Android 分支,基本是 CyanogenMod 的复刻。5月3日,

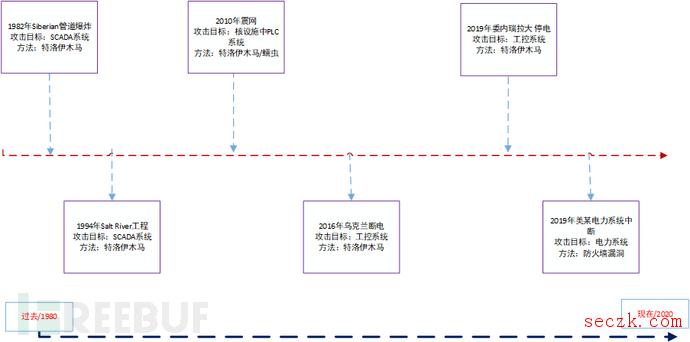

从乌克兰电网事件看工控安全态势

一、背景介绍目前,工控系统作为国家重点信息基础设施的重要组成部分,正在成为全世界最新的地缘政治角逐战场。诸如能源、电力、核等在内的关键网络成为全球攻击者的首选目标,极具价值。简要回顾工控系统安全史上的几起非常典型的、影响巨大的攻击事件,如图1所示。图1:工控安全事件回顾据统计,在刚刚过去的2019年全球各地工控安全问题事件数量逐步上升,报告数量达到329件,涉及包括制造、能源、通信、核工业等超过1

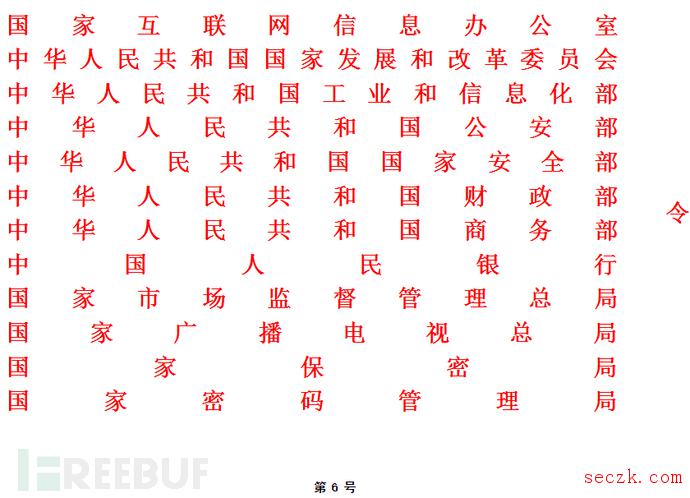

《网络安全审查办法》与信安从业者有什么关系

近日《网络安全审查办法》刷遍安全圈,为何如此被各大厂商争相转载。那么《办法》与我们信安从业者又有何相关?关键信息基础设施对国家安全、经济安全、社会稳定、公众健康和安全至关重要。我国建立网络安全审查制度,目的是通过网络安全审查这一举措,及早发现并避免采购产品和服务给关键信息基础设施运行带来风险和危害,保障关键信息基础设施供应链安全,维护国家安全。随着中国对网络安全的重视程度不断提升,如何守住网络空间

黑客“洗钱“意外留下元数据?被迫还回2500万美金

4月18日上午,Uniswap平台遭受重入攻击后,隔天去中心化借贷平台Lendf.Me同样遭受攻击,且两次攻击手法极为类似,推断为同一团体或个人所为。最后,Uniswap预计损失30万~110万美元,Lendf.me借贷平台预计损失约2500万美元的资金。但是!令人震惊的事情发生了。黑客在2天内把钱还给了Lendf.Me(此处心疼Uniswap)。4月20日先是退还了279万美金,再是4月21日退

福特、大众畅销车曝安全漏洞,黑客可窃取隐私、操控车辆

近日,一份来自英国消费者协会杂志《Which?》调查报告发现,福特和大众的两款畅销车存在严重安全漏洞,黑客可利用该漏洞发动攻击,窃取车主的个人隐私信息,甚至是操控车辆,对车主的信息安全和生命安全产生极大的威胁。《Which?》杂志联合网络安全公司Context Information Security开展调查,全方位检查了大众Polo SEL TSI手动1.0L和福特福克斯钛自动1.0L两款汽油型

Molerats在多国政府和电信部门安装后门

从2019年10月到2019年12月初研究人员发现多起网络钓鱼攻击事件与Molerats组织(又称AKA Gaza和Gaza Cybergang)有关,其目标是政府、电信、保险和零售业等,涵盖6个不同国家的8个组织。保险和零售业目标不符合该组织先前设定的目标群,可能是为了混淆研究人员对该组织攻击目的的挖掘研究。综述Molerats攻击都是通过网络钓鱼发送恶意文件,诱导用户单击链接下载恶意负载。大多

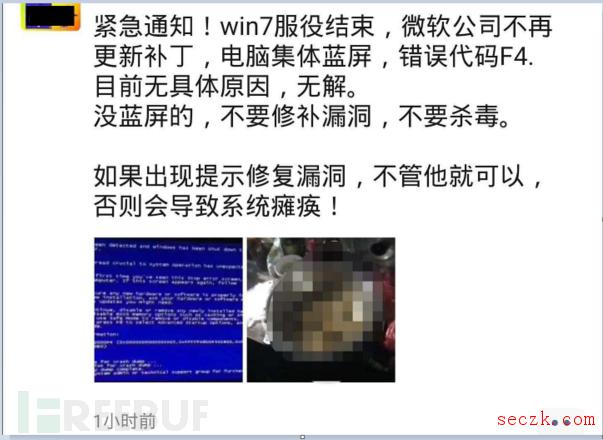

近期Win7蓝屏大爆发?详细解读和应对方案

近期,深信服接到不少客户咨询关于Win7蓝屏大爆发的问题,大概内容指“Win7服役结束,微软不再更新补丁,电脑集体蓝屏,错误代码为F4,蓝屏与漏洞补丁有关联等等,并呼吁用户不要修复漏洞补丁”。不过,从深信服收集上来的问题来看,并没有出现企业大规模Win7蓝屏的现象。我们通过追溯,发现比较早出现这一问题的,是个人及网吧环境,确实有部分个人用户及网管向安全厂商求助了。关于漏洞修复(打补丁)是否会引起W

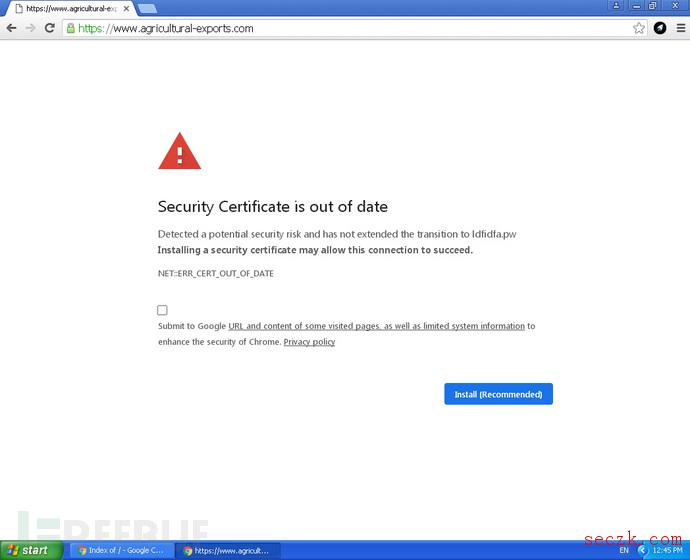

攻击者巧借时机,用有关过期安全证书的虚假警报传播恶意软件

网络罪犯分子一直在尝试一种新的分发恶意软件的方法:通过含有指向恶意软件的“安装(推荐)”按钮的过期安全证书虚假警报。这一计划背后的恶意软件运营者显然是指望用户不知道安全证书是什么,也不了解安全证书的更新情况,于是利用了用户希望保持网络安全的心理。方案卡巴斯基实验室的研究人员表示,这些恶意警报已经出现在许多受感染的、主题不同的网站上被发现,而最早的感染可追溯到2020年1月16日。欺骗性通知以覆盖的