人民日报:App别乱动我们的个人信息

如今,人们几乎都使用智能手机并下载各类App。这些App在提供方便的同时,也可能“偷窃”手机号、通讯录、通话记录、短信记录等隐私信息。5月24日,App专项治理工作组发布的《百款常用App申请收集使用个人信息权限列表》显示,在10大类26项个人信息相关权限中,平均每个App申请收集数目达10项。这些信息很容易落到不法分子手里,成为敲诈勒索等违法犯罪活动的工具。为遏制App强制授权、过度索权、超范围

西太平洋银行支付平台PayID遭网络攻击十万客户信息泄露

2019年6月5日,西太平洋银行(Westpac)的实时支付平台PayID系统遭网络攻击,近10万客户的私人信息泄露。这次袭击行为还会影响到其它银行的客户。计算机安全专家警告,这些被窃取的私人信息可能会被用于欺诈。PayID平台允许客户使用手机号码或电子邮件地址在银行之间进行即时转账。许多澳洲人并不知道,PayID就像一本电话号码簿,任何人衹要输入手机号码或电子邮件地址,就能查出其相应银行账户持有

攻防实战演习复盘

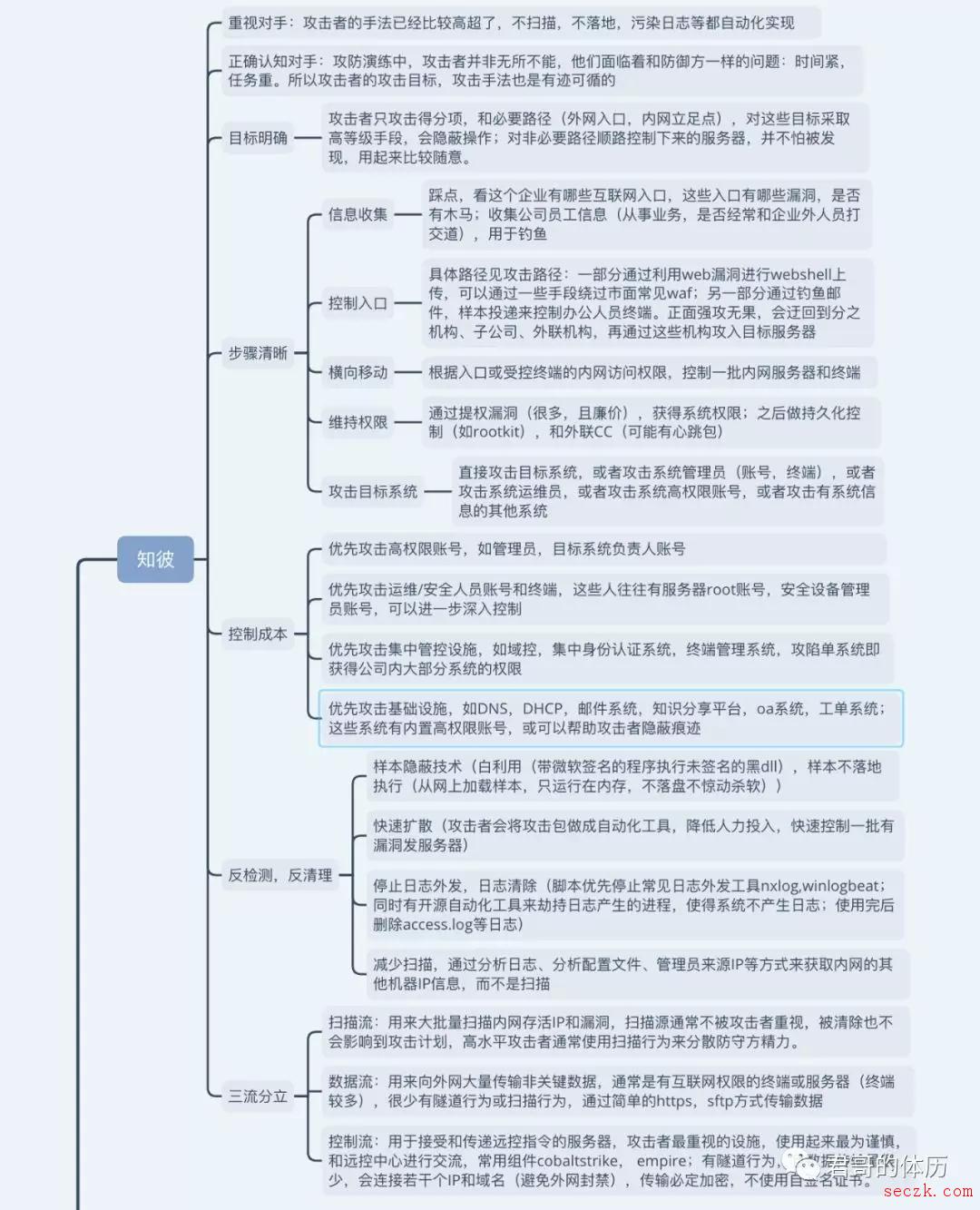

最近参加的几家机构的防守方防护方案评估,部分防守方缺乏对攻击者的正确认知,攻击者的手法已经比较高超了,不扫描,不落地,污染日志等都很普及了。同时也要正确认知对手:攻防演练中,攻击者并非无所不能,他们面临着和防御方一样的问题:时间紧,任务重。所以攻击者的攻击目标,攻击手法也是有迹可循的。一、知彼攻击者也是讲成本的,因此防守方最好的策略是:做的比其他防守方好一点点即可。好一点的含义:不在低级问题上犯错

如何评估威胁情报中的情报源,是你作出应对之策的首要问题

随着攻击面不断扩大和威胁的日益复杂。对于安全行业的人员来说,仅仅对攻击事件做出相应的应激反应是不够的。日益复杂的环境为攻击者提供了多种攻击机会。由于每个行业和组织都有自己独特的数据保护需要,并使用和自己需求匹配的一套安全应用程序、安全技术等。不过,从另一个侧面来讲,使用的安防手段越复杂,攻击面也就越多,所有这些都为新的攻击方法引入了大量的新变量,这也是攻击事件层出不穷的另一个原因。在过去几年中,我

墨菲定律视角下的数据库入侵防御

随着网络信息化的发展,企业组织对网络安全的关注,由物理安全、边界安全和系统安全,已逐渐将注意力转移到业务安全和数据安全,对于业务数据的安全防护成本已占到企业组织IT预算成本的一半以上。特别在新时代新形势新业态的互联网安全中,信息安全部门已逐步成为企业组织的一级部门,企业数据已经成为组织核心资产,对于数据的保护已写入企业的基本战略。企业对数据资产的安全防护存在多项工作,数据备份安全、数据存储安全、数

谷歌剖析Triada安卓病毒:在手机发售前感染系统镜像

继俄罗斯安全公司卡巴斯基3年前首次公开报告之后,今天谷歌安全博客发文称通过他们的供应链已经确认部分Android设备的固件更新已经被感染,以便于黑客安装恶意程序。黑客利用名为“Triada”的恶意程序感染这些固件,卡巴斯基于2016年3月的官方博客中首次描述了这种恶意软件。该恶意程序可以和众多命令、控制中心进行通信,并允许安装可用于发送垃圾邮件和显示广告的应用程序。2017年7月,反病毒厂商Dr

QQ 群主被判刑

据广东清远市中级人民法院6月5日消息,3名QQ群管理员因监管不力,放任成员上传淫秽视频200多部,犯传播淫秽物品罪,分别获刑十个月到一年不等的有期徒刑。毛某、谢某、刘某从2016年开始陆续加入该QQ群后,相继成为群管理员。2017年7月至9月,毛某以及其他群内成员在群内上传大量淫秽图片、视频及相关淫秽视频链接。阳山县公安局网络警察大队发现该QQ群中有大量的淫秽色情视频、图片等。经查,该QQ群有44

企业网络安全之入侵检测数据模型

微信公众号:计算机与网络安全ID:Computer-network在入侵检测攻防对抗中,通常我们的做法是对每一类攻击场景给出检测规则,防守方往往处于被动的境地,因为攻方有太多的绕过与逃逸手段,使得我们面对大量的漏洞和攻击手法而手足无措。下面通过对入侵场景的细致分析,转换视角来帮助大家扭转防守方的被动局面。1、“我们的”战场说起攻防对抗,大家很熟悉的一句话是:“攻击只需一点即可得手,而防守必须全面设

从外网到内网的渗透姿势分享

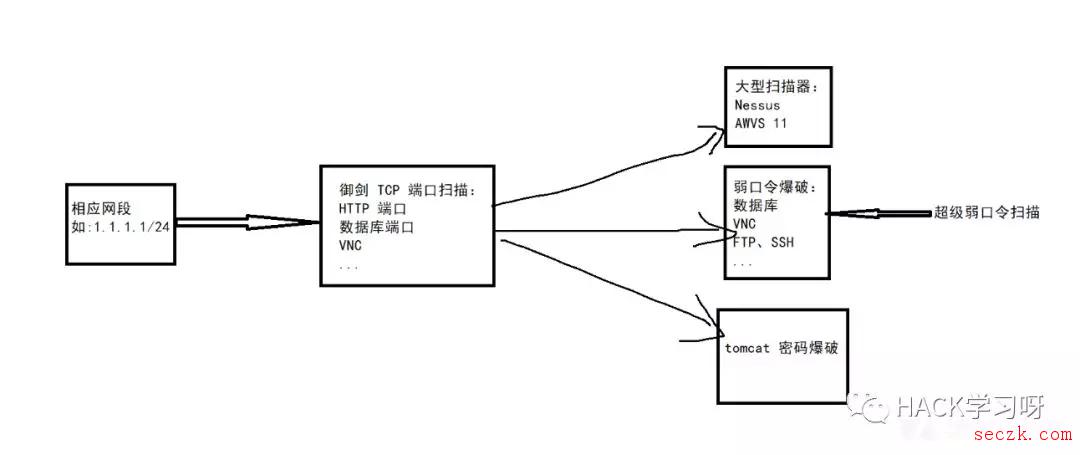

渗透的大体过程整个渗透测试的流程就是通过信息收,集到外网的 web 漏洞挖掘,来获取一个 webshell ,通过这个 shell 进一步利用来打进内网,进行内网渗透、域渗透,最终获取域控权限的一个过程。从外网挖掘漏洞的一些方法常见的渗透思路这里就不介绍了,也比较常见,这里主要想纪录一下自己在测试中用到的方法。拿到相应的资产,解析完 ip 段或者网址之后,直接上大型扫描器!直接上大型扫描器!直接上

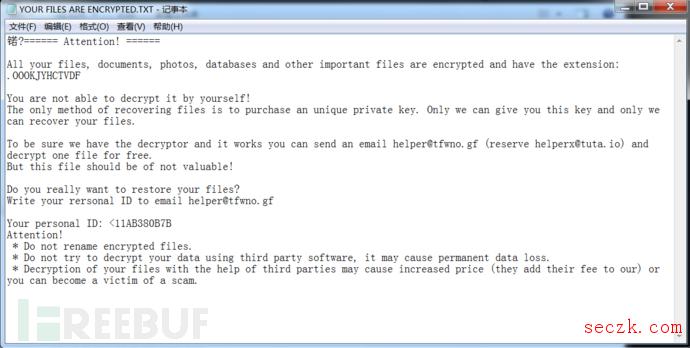

新型勒索病毒Attention感染医疗与半导体行业

背景概述近日,深信服安全团队检测到一种新的勒索病毒正在活跃,攻击者针对制造行业、医疗行业等目标,通过社会工程、RDP远程爆破等方式手动投放勒索病毒,且进行加密后会人工删除勒索病毒体和入侵日志。该勒索病毒加密后会修改文件后缀为大写的随机[10-12]个英文字母,使用RAS+AES算法加密文件,并释放勒索信息文件,运行后会进行自复制,但通常情况下复制体会被攻击者手动删除。深信服安全团队将该勒索病毒命名