新型Clop勒索软件攻击

最近,新型勒索软件Clop在国际上(如韩国)开始传播,而国内某企业也在被攻击后造成大面积感染。该恶意软件暂无有效的解密工具,致该受害企业大量数据被加密而损失严重。

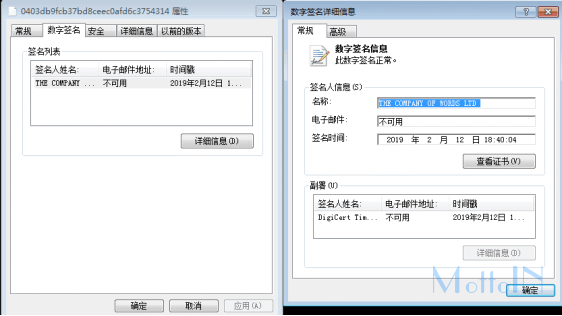

与其他勒索病毒不同的是,Clop勒索软件部分情况下携带了有效的数字签名,数字签名滥用和冒用在以往情况下多数发生在流氓软件和窃密类木马程序中。勒索软件携带有效签名的情况极为少见,这意味着该软件在部分拦截场景下更容易获取到安全软件的信任,进而感染成功,造成无法逆转的损失。

勒索病毒携带有效签名

一.Clop勒索软件

Clop是由国际知名的安全软件公司Avast 的恶意软件研究员Jakub Kroustek首次发现的一种勒索软件。

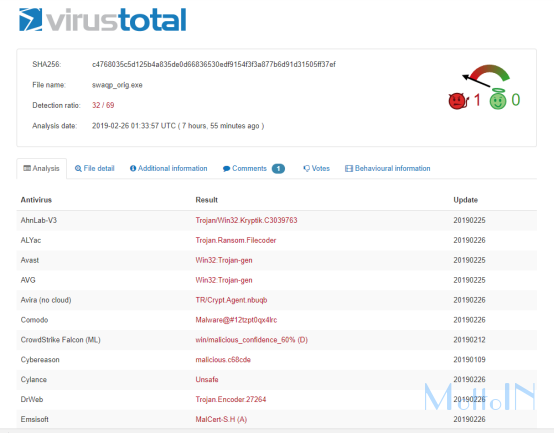

Clop勒索软件样本检测结果

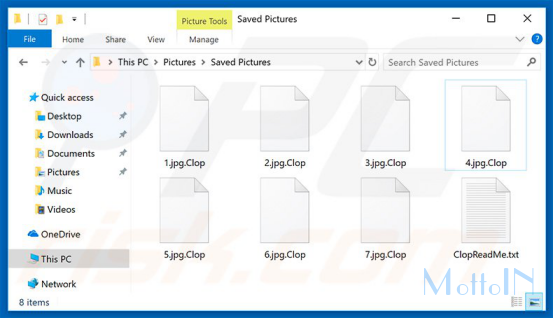

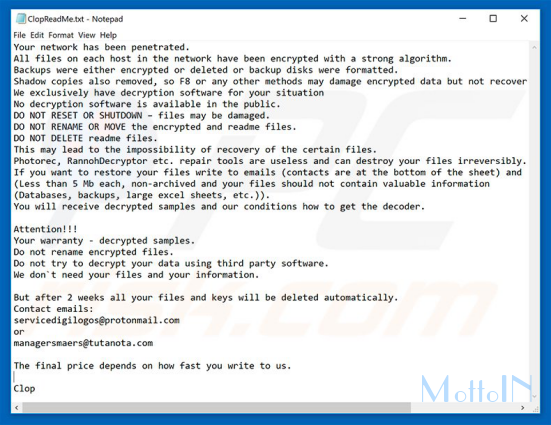

此恶意软件旨在通过附加“ .Clop ”扩展名来加密受害计算机上的数据并重命名每个文件。例如,“ sample.jpg”被重命名为“sample.jpg.Clop”。成功加密后,Clop会生成一个文本文件(“ClopReadMe.txt”)并在每个现有文件夹中放置一个副本,文本文件包含赎金通知消息。

被加密的.jpg文件

赎金通知

二.Clop勒索软件感染方式

网络犯罪分子分发传播恶意软件,通常采用以下几种策略:

软件捆绑:通过下载安全其他免费合法软件,掩护自身进程,不被用户注意。

受感染的存储设备:使用可移动介质,如USB硬盘驱动器。当没有防病毒扫描后,成功率极高。

垃圾邮件:垃圾邮件是用于此类恶意软件分发传播的最经济有效的方法。用户打开邮件附件后,该恶意软件便会感染计算机系统。

恶意网站或广告:这些恶意网站或广告极有可能是攻击者为了实现恶意软件感染而创建的。这类网站包括但不限于色情网站。当用户无意点击链接后,他们的电脑系统会受到感染。

Clop勒索软件同样通过多种途径感染受害者的计算机设备。勒索软件的主感染文件会利用随机脚本提取恶意可执行文件,这些随机命名的文件通常是木马病毒等通过某种恶意脚本进行分发传播的先兆。恶意Java脚本被设置为通过诱使受害者访问或被重定向至恶意站点将恶意可执行文件下载并安装至受害者计算机上。

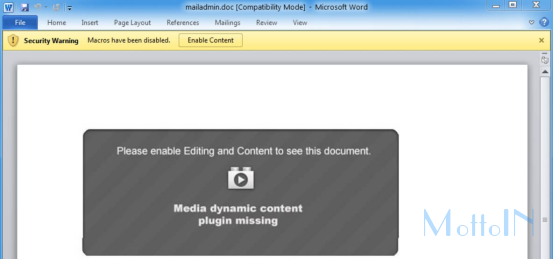

另一种分发传播Clop勒索软件的途径是利用插入到文档中的恶意宏代码。这些文档常以垃圾邮件附件的形式发送给受害者。这些附件文档伪装成购物发票和其他几种看似重要的文件,例如收据、在线零售店的发票、银行文件、与工作有关的文件。

一旦受害者打开了附件文档,会被攻击者诱使进行以下操作:

启用编辑功能后,会触发恶意脚本,可能导致解压缩恶意可执行文件并在受害者的计算机上自动运行。一旦安装了Clop,这个勒索软件特洛伊木马就会使用强大的加密算法来使受害者的文件无法访问。

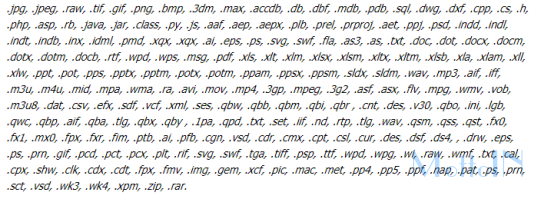

Clop针对用户生成的文件,其中可能包含具有以下扩展名的文件:

Clop勒索软件病毒还可能从受害机器中提取以下信息:

系统时间、操作系统类型、语言、键盘语言。

三.安全建议

企业用户:

尽量关闭不必要的端口,如:445、135,139等,对3389,5900等端口可进行白名单配置,只允许白名单内的IP连接登陆;

尽量关闭不必要的文件共享,如有需要,请使用ACL和强密码保护来限制访问权限,禁用对共享文件夹的匿名访问;

采用高强度的密码,避免使用弱口令密码,并定期更换密码。建议服务器密码使用高强度且无规律密码,并且强制要求每个服务器使用不同密码管理;

对没有互联需求的服务器/工作站内部访问设置相应控制,避免可连外网服务器被攻击后作为跳板进一步攻击其他服务器;

对重要文件和数据(数据库等数据)进行定期非本地备份;

在终端/服务器部署专业安全防护软件,Web服务器可考虑部署在具备专业安全防护能力的云服务。

个人用户:

不打开可疑文件;

常用软件尽量去官网下载;

不打开可疑的邮件附件;

安装杀毒软件,保持防护开启,查杀病毒;

定期使用外部存储设备如U盘、磁盘备份好重要文档数据,万一遭遇病毒破坏,还有机会恢复文件。

IOCs:

MD5

0403db9fcb37bd8ceec0afd6c3754314

8752a7a052ba75239b86b0da1d483dd7

四.总结

勒索软件通常选择的加密信息数据为图像文件、音频文件、视频文件、文本文件和各类数据库,对于不同的受害者来说,价值可大可小。

尽管该勒索软件背后的攻击者身份未知,但其威胁行为已然从国际延伸至国内。对于攻击者来说,勒索行为的基本目的是为了获取经济利益,那么可想而知,越是敏感机密、有价值的数据信息越容易成为其攻击目标。攻击者身份未知,因此除了最显而易见的经济利益之外,窃取目标数据还有什么更深层次的目的也不得而知。国内各政企单位需要做好最坏的打算,提高警惕,及时采取必要的防御措施,以免数据信息丢失泄露,给运营工作带来不便。