目标星辰大海!FinFisher间谍软件开始攻击东南亚国家

最近卡巴斯基实验室的安全研究人员发现用于Android和iOS移动设备的FinFisher/FinSpy间谍软件出现了新升级版本,攻击了全球20多个国家。

FinFisher是一种非常有效的针对性监控的软件工具,据观察,它曾被用于窃取世界各地政府、执法机构和非政府组织的信息。这款针对Android和iOS移动设备的新版本自2018年开始投入使用,最近发现的FinFisher样本上个月在东南亚国家缅甸被发现。

升级后的FinFisher版本现在能够收集和泄露受感染设备上的各种私密数据,如联系人、短信/彩信、电子邮件、日历、GPS位置、照片和手机RAM中的数据。此外,它还可以记录电话拨号并转储流行的即时消息(IM)应用的图像和消息。

FinFisher此前的旧版本能够感染台式机和移动设备,但目前这些针对智能手机的新版本显而易见在恶意功能上得到了升级。

FINFISHER移动植入功能

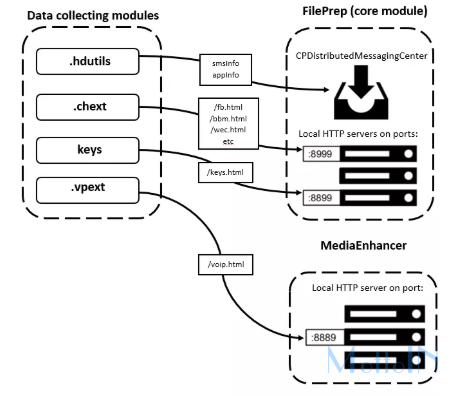

根据卡巴斯基对新发现样本的技术分析,无论是针对Android或是iOS,新升级版本具有几乎相同的功能,但在感染方法和其窃取的IM客户端目标方面存在一些差异。

根据卡巴斯基的说法,FinFisher可以转储和窃取聊天记录、图片、视频和联系人的Android IM客户端包括Facebook Messenger、Skype、Signal、BlackBerry Messenger、Telegram、Threema、Viber、WhatsApp、Line和InstaMessage。

而在iOS(iOS 11及更早版本)上,其窃取的IM客户端是Facebook Messenger、Skype、Signal、BlackBerry Messenger、Threema、InstaMessage以及微信(WeChat)。此外在iOS上,新升级FinFisher版本还可以记录通过IM客户端进行的VoIP呼叫,例如WhatsApp、Skype、Line、Viber、微信(WeChat)、Signal、BlackBerry Messenger和KakaoTalk。

FinFisher移动IOS植入物组件通信

至于其感染功能,新FinFisher不适用于最新的iOS 12.x系统版本,但已为未来发展添加了支持功能,表明其幕后开发人员/团队正在积极寻求继续改进其工具。

感染途径

卡巴斯基通过iOS植入代码中的线索发现,只有在目标iPhone设备已被越狱的情况下,远程感染媒介(如SMS、电子邮件或WAP Push)才能起作用。也就是说,如果iPhone没有被越狱,那么唯一的感染媒介是通过物理访问设备——由于植入物中包含的代码已经过微调,可以清除公开可用的越狱工具痕迹,并对手机所有者隐瞒手越狱操作。

然而,越狱在Android智能手机上并不会带来多大的影响。卡巴斯基研究人员表示,FinFisher Android版本将寻找目标用户手机上安装的诸如SuperSU和Magisk等工具,或使用DirtyCow漏洞获取Root权限。

换言之,攻击者需要拥有物理访问权限才能感染Android和iOS设备。如果攻击者可以访问已经越狱或已Root的移动手机设备,这将变得更加简单。

FinFisher的iOS和Android植入物在20个国家/地区被发现

据悉,FinFisher间谍软件是由Gamma Group开发、销售的一组商业恶意软件套件,其中Gamma Group是一家总部位于德国的公司,通过其在英国的子公司以向全球各国政府销售监控软件而闻名。

自从2018年末在iOS和Android上发现这些新的FinFisher植入物后,卡巴斯基表示他们已经在全球至少20个国家/地区识别出受此感染的手机。“由于Gamma公司的客户群规模很大,那么受害者的实际数量可能要高得多,”卡巴斯基预测。

2014年,一名黑客入侵了Gamma公司的服务器并在线倾销了Gamma的多套黑客工具,其中包括FinFisher工具包。自从该事件发生以来,由于这些已曝光的黑客工具被各大防病毒供应商监测到,并采取了相应的防护措施,因此Gamma多年来一直在重新构建其黑客工具。

尽管FinFisher移动版本已经存在多年,但威胁行为者通常在感染活动中更倾向于使用桌面版植入物,而非移动版植入物。

在过去,FinFisher涉及的恶意攻击事件包括:

FinFisher曾在某一国家管理的互联网服务商的帮助下被部署到另外两个国家;

FinFisher曾被指出与印尼政府使用过;

FinFisher曾被报道疑似由俄罗斯黑客部署,用于攻击乌克兰。