一起双网卡服务器被黑引发的勒索事件

事件溯源

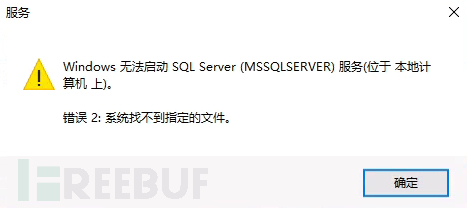

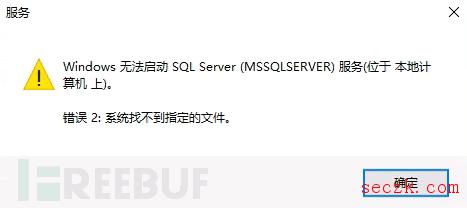

在六月一个风和日丽的早上,深信服安全团队接到了客户紧急反馈,数据库突然连接不上,业务中断,怀疑遭到了黑客攻击。介入排查后发现,数据库启动失败的原因是数据库组件丢失,系统找不到指定的文件。

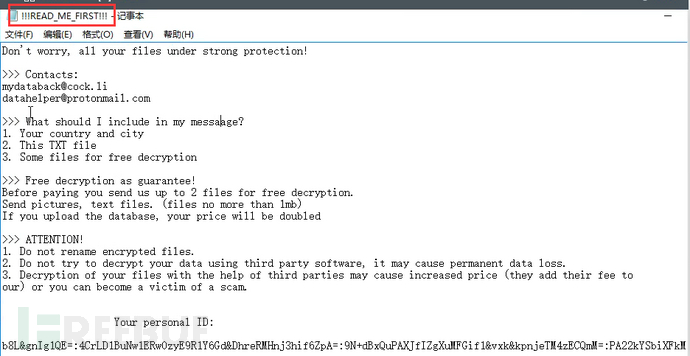

排查服务器目录,惊奇地发现了一个敏感的文件,!!!READ_ME_FIRST!!!.txt,通过文件名称来看,很有可能是一个勒索信息文件,因此推测该数据库服务器遭到了勒索:

打开该txt文件,通过文件信息得知,系统的文件都已被加密了,需要联系黑客购买密钥进行解密,好,不就是几个比特币的事吗,我们…才不买呢。客户本想直接恢复镜像还原数据库,但在安全团队的建议下保留了环境进行溯源工作,找出病毒入侵的原因进行加固,避免再次遭勒索。

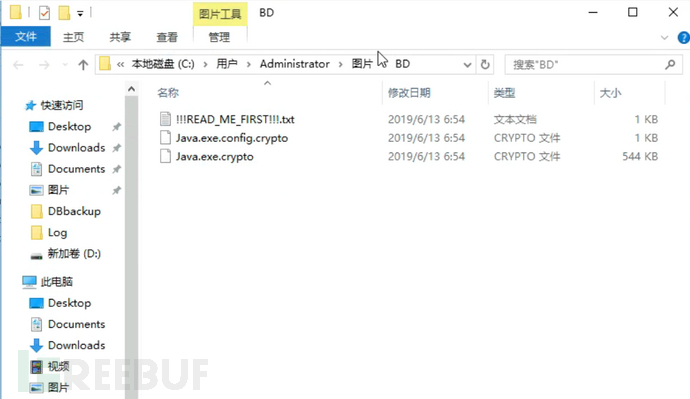

文件被加密后的后缀为.crypto,根据被加密文件的修改时间,可以得知勒索病毒运行的时间大致为6月13号的6点54。

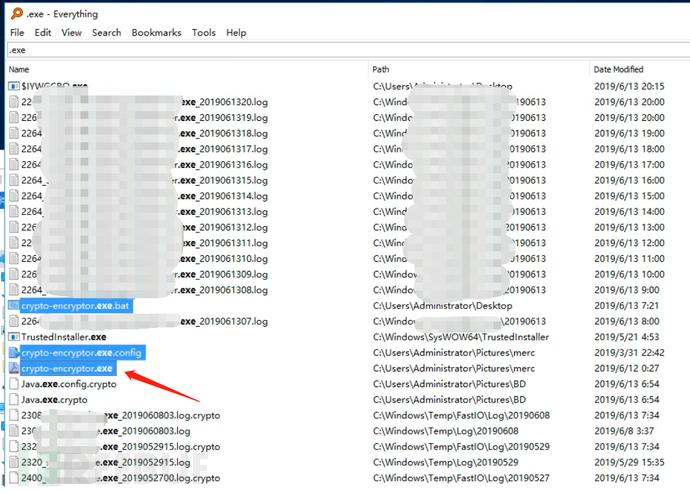

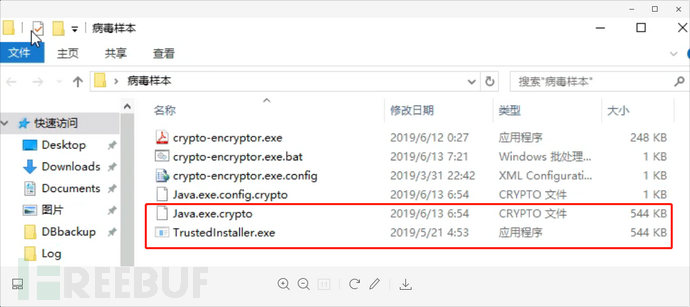

搜索创建时间为6点54左右的exe文件,筛选出了几个疑似勒索相关的文件。

这些文件最后都确认是病毒文件,其中伪装成pdf的crypto-encryptor.exe是勒索病毒,Jave.exe.crypto是一个已被加密的木马病毒,但在其他目录找到了它的克隆体TrustedInstaller.exe,病毒文件后续进行分析。

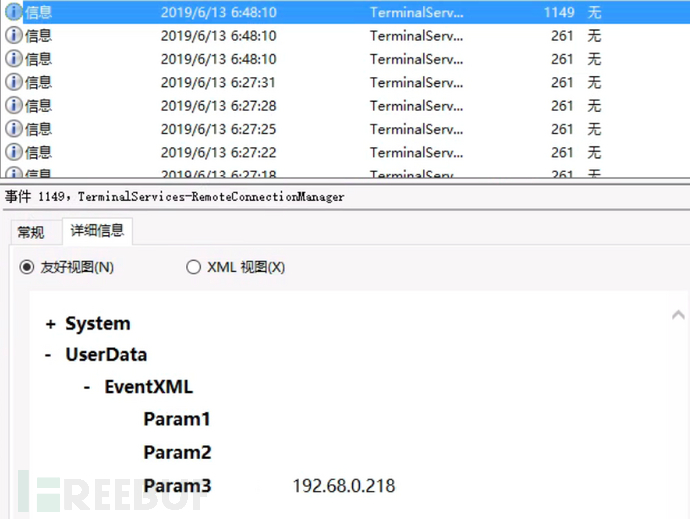

勒索攻击途径一般是黑客通过RDP入侵后人工投毒的,通过筛选6月13号的RDP日志,发现了一个6点48分的可疑RDP连接记录,连接源IP是192.168.0.218,这是个内网地址,初步怀疑黑客是先入侵了该主机,然后以该主机为跳板攻击数据库服务器的。

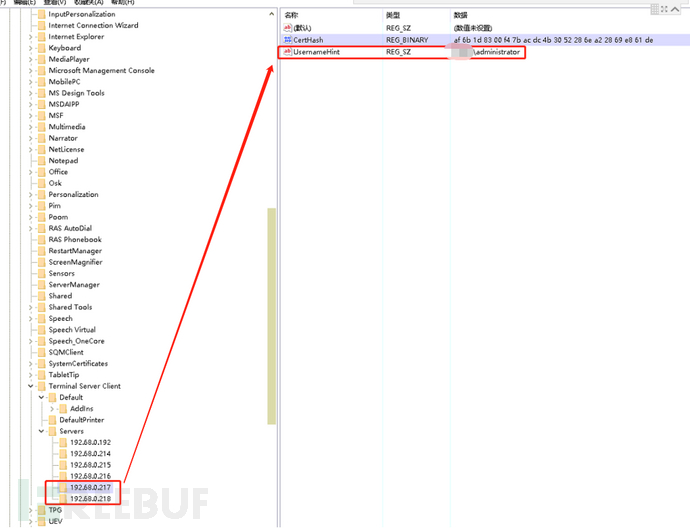

接下来排查192.168.0.218,它确实登陆过217主机,而且还是以Administrator账号登陆的,看来黑客已经获取到了该账号的密码,进行攻击当然是轻而易举了。

经过排查确认,该Web服务器有内外网双网卡,由于疏忽,防火墙没有配置外网IP的防护,导致该服务器被黑客入侵了,攻击细节由于客户隐私这里不做透露。那么至此,就可以得知此次勒索事件的来龙去脉了,黑客首先通过外网入侵双网卡的Web服务器,从Web服务器中获取到了数据库服务器的IP,然后以Web服务器为跳板,登陆内网的数据库服务器,最后对数据库服务器进行勒索,因此建议客户立即对Web服务器进行了全盘杀毒,以及进行安全加固,防止再次被入侵。

通过此次事件,可以总结出两点经验:

1.被勒索后不要马上对主机进行解密或还原,应当通过溯源确认下勒索攻击的来源,对攻击来源进行安全加固,避免再次被勒索。

2.双网卡的主机由于连通了内外网,安全风险较高,一旦被黑客入侵了内网就危险了,所以要对其着重进行安全防护。

病毒分析

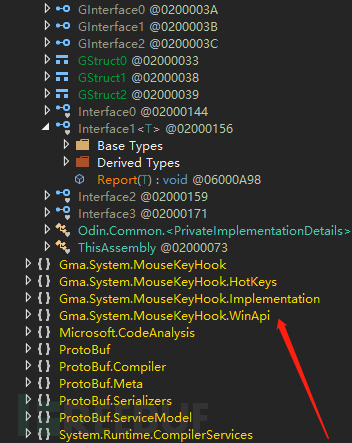

勒索病毒和木马病毒都是使用.NET编写,后者是一个简单的键盘监听木马,主要会进行自复制到system32目录、创建定时任务、创建全局KEYBOARD钩子监听用户击键等操作。这个黑客真够执着的,勒索完主机还要一直监听着用户的击键信息。

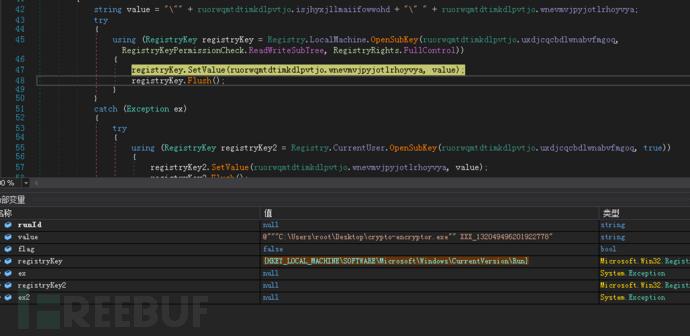

勒索病毒看着像是Planetary的变种,代码风格相似,运行后首先会创建注册表实现开机自启动。

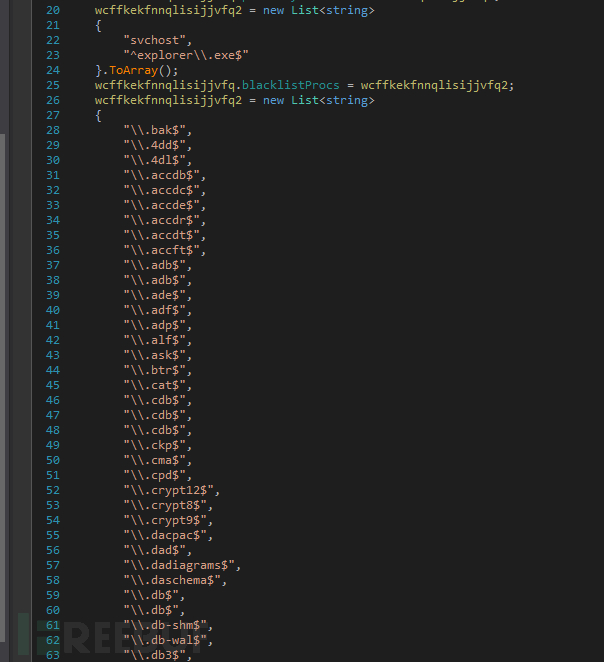

在加密前设置加密黑名单,若遍历到这些后缀的文件,则不进行加密。

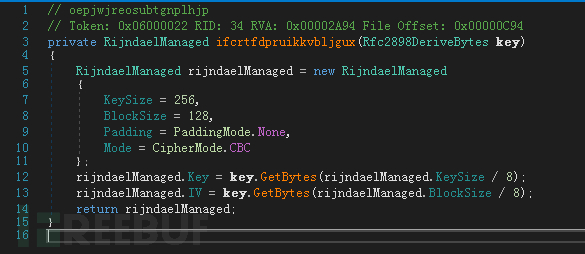

设置加密模式为AES.CBC:

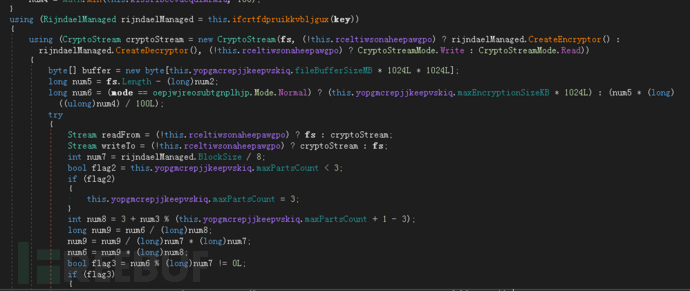

开始加密文件:

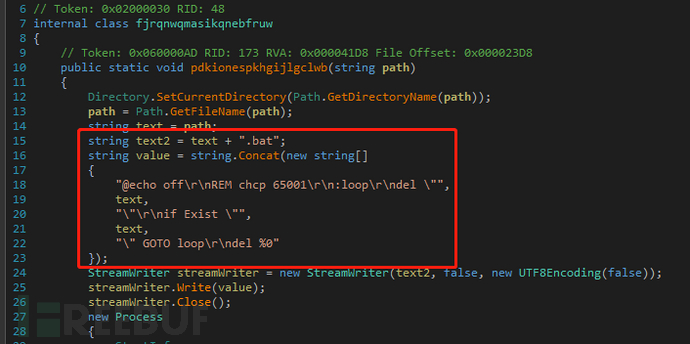

释放一个bat用来病毒自删除:

IOC:

AE16CA83F603A6C292B23B7777D1990FE72FFC49EBDD44DADBD0FD85D5BC797D

解决方案

病毒防御

1.及时给电脑打补丁,修复漏洞。

2.对重要的数据文件定期进行非本地备份。

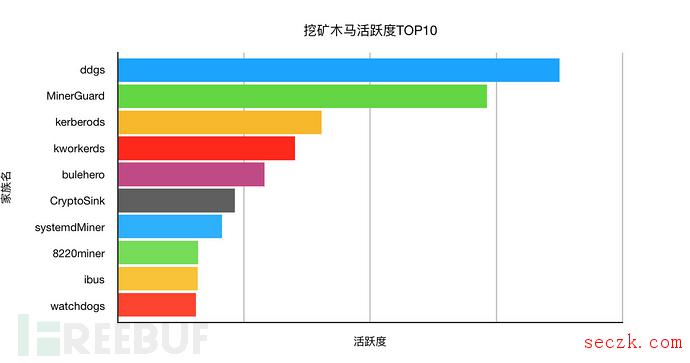

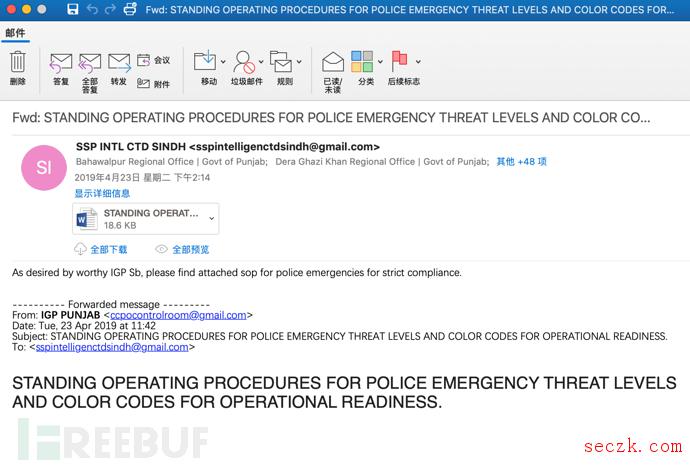

3.不要点击来源不明的邮件附件,不从不明网站下载软件。

4.尽量关闭不必要的文件共享权限。

5.更改账户密码,设置强密码,避免使用统一的密码,因为统一的密码会导致一台被攻破,多台遭殃。

6.如果业务上无需使用RDP的,建议关闭RDP。当出现此类事件时,推荐使用深信服防火墙,或者终端检测响应平台(EDR)的微隔离功能对3389等端口进行封堵,防止扩散!

7.深信服防火墙、终端检测响应平台(EDR)均有防爆破功能,防火墙开启此功能并启用11080051、11080027、11080016规则,EDR开启防爆破功能可进行防御。

8.深信服防火墙客户,建议升级到AF805版本,并开启人工智能引擎Save,以达到最好的防御效果。

9.使用深信服安全产品,接入安全云脑,使用云查服务可以即时检测防御新威胁。

最后,建议企业对全网进行一次安全检查和杀毒扫描,加强防护工作。