MuddyWater更新POWERSTATS后门进行多阶段攻击

据信由伊朗政府背景的MuddyWater网络间谍组织最近不断升级和改进其黑客工具,该组织的POWERSTATS后门最近就获得了一次更新。

根据2017年网络安全公司Palo Alto Networks的Unit 42报告中所述,MuddyWater通常是在攻击的第一阶段部署基于PowerShell的Windows后门,但这次它们使用的更新POWERSTATS后门则是在感染过程的第二阶段中使用。

更新的后门

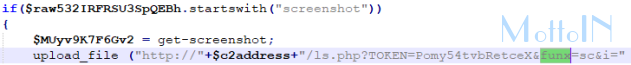

正如此前趋势科技的研究人员在分析MuddyWater活动时发现的那样,此次更新的后门版本名为POWERSTATS v3,能够截取屏幕截图、执行命令和PowerShell代码,在感染过程的后期阶段部署到受损设备上。

感染过程的第二阶段是由黑客组织所控制的其他受感染服务器提供的,只会部署到攻击者感兴趣的设备上。

“攻击者可以通过以异步方式发送给特定设备的命令启动第二阶段攻击,例如,可以在他们感兴趣的设备上下载并安装另一个后门有效载荷,”趋势科技的研究团队表示。

POWERSTATS v3屏幕截图功能

攻击第一阶段

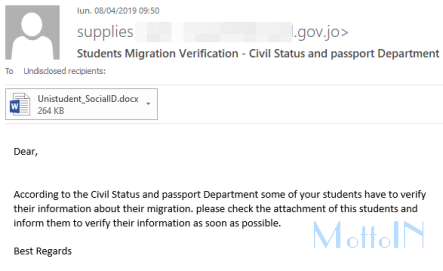

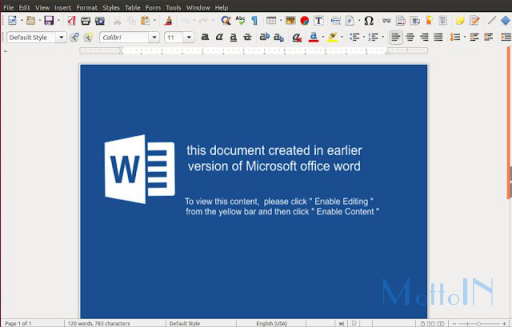

在最初的攻击阶段,黑客会尝试使用带有恶意宏的MicrosoftWord文档来感染目标设备,该文档以鱼叉式网络钓鱼电子邮件传递。

一旦在受害者的设备上执行,恶意宏就会部署一个Microsoft Script Encoder编码的VBE文件,该文件包含一个混淆PowerShell脚本,用于收集操作系统(OS)信息并将其保存到日志文件中。

趋势科技研究团队进一步解释称,“该文件将被上传到黑客控制的C2(命令和控制)服务器中,每个受感染设备都会生成一个随机的GUID号码,用于识别该设备。”

随后,该恶意软件变体将启动无限循环,查询C2服务器上某个文件夹中的以GUID号码命名的文件。如果发现此类文件,则将使用Powershell.exe进程下载并执行该文件。

鱼叉式网络钓鱼电子邮件

更新工具和攻击方法

MuddyWater间谍组织(又名SeedWorm或TEMP.Zagros)于2017年首次被发现,经威胁情报专家分析,称其主要针对中东实体展开攻击获得。

尽管该组织相比其他老牌黑客组织只能算是一名“新秀”,但其非常活跃,大有后来居上的势头。据赛门铁克2018年12月的报告,仅仅在2018年9月底至11月中旬期间,MuddyWater就攻击了30多个组织,造成了131名受害者。

此后MuddyWater的活动范围扩张至全球,除了中东地区,中亚、西南亚地区的政府和国防部门,以及北美、欧洲和亚洲的其他私营公司、公共组织也被曝遭遇了MuddyWater的攻击。

上个月,思科Talos研究小组发现MuddyWater更新了他们的TTP(策略、技术和程序),其中包括新的反检测技术,可被用于远程访问受感染的系统,同时避免被检测到。该活动被视为BlackWater攻击活动的一部分。

BlackWater木马文件

在BlackWater攻击活动期间,该黑客组织试图绕过Yara规则和基于主机的签名,借助定制工具来尽力避免被检测到。

正如另一家安全公司Clearsky Security上周进一步报告的那样,MuddyWatter黑客进一步完善了他们的TTP,包括通过受损服务器部署的新诱饵宏驱动文档的有效负载,此外还有利用CVE-2017-0199漏洞(即Microsoft Office/WordPad远程代码执行漏洞w/Windows API)的新恶意文档。