伪造加密货币交易网站,实为推送恶意软件

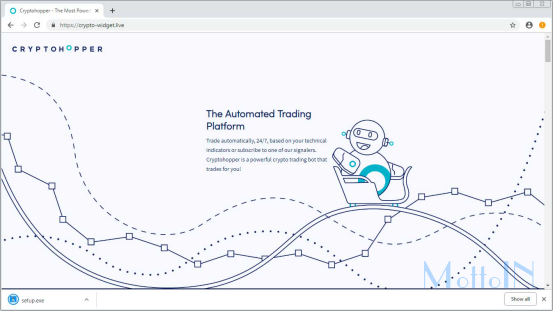

恶意软件发行商已经建立了一个伪装成合法CryptoHopper加密货币交易平台的站点,以便分发恶意软件的有效负载,例如信息窃取木马、恶意矿工和剪贴版劫持工具。

CryptoHopper是一个加密交易平台,用户可以构建用于在各种市场上自动交易加密货币的模型。

新攻击活动

在恶意软件研究人员Fumik0_发现的新攻击活动中,威胁行为者创建了一个伪装成CryptoHopper交易平台的虚假站点,在用户访问时将自动下载Setup.exe执行程序,可如下所示:

虚假的Cryptohopper站点

其中这个Setup.exe可执行文件同样使用了CryptoHopper的图标,使它看起来像是来自该交易平台的合法下载,但实际上这是一个Vidar信息窃取木马。

执行该文件时,Vidar木马将下载所需的库,然后安装另外两个Qulab特洛伊木马:一个充当恶意矿工,另一个充当剪贴板劫持工具。

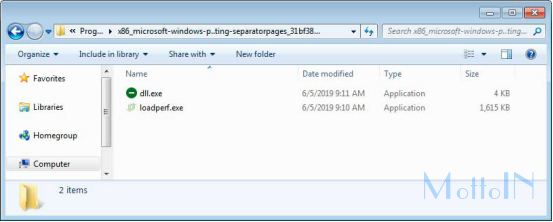

Vidar木马下载的文件

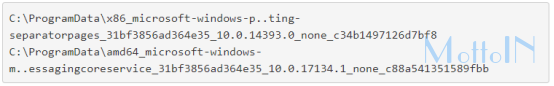

QuLab相关文件将被下载到以下文件夹中:

恶意软件文件夹

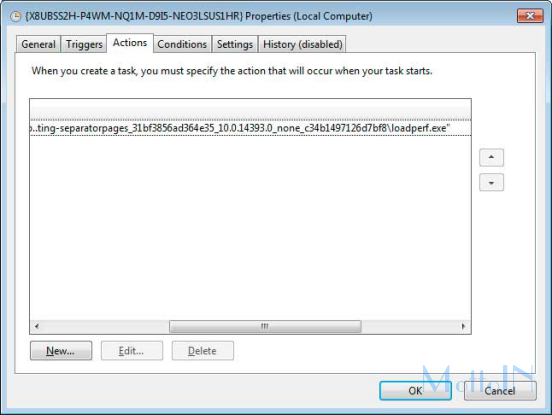

为了保持持久性,该恶意软件将创建计划任务,每1分钟都会自动启动剪贴板劫持工具和恶意矿工可执行文件。

保持持久性的计划任务

信息窃取工具

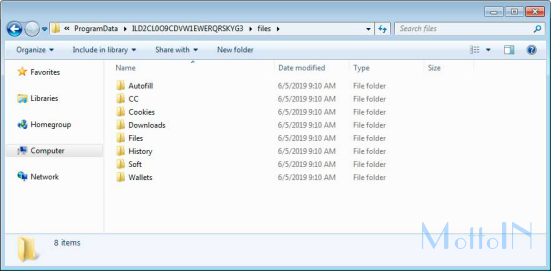

下载文件并配置持久性后,Vidar木马将从受感染设备中收集大量数据,并在%ProgramData%文件夹中的随机命名目录下进行编译,如下图所示:

Vidar窃取的数据集合

具体来说,Fumik0_解释了Vidar将尝试窃取以下信息:

浏览器cookie;

浏览器历史记录;

浏览器支付信息;

保存的登录凭据;

加密货币钱包;

文本文件;

浏览器窗口自动填充信息;

Authy 2FA认证器数据库

感染时的桌面截图,等等。

随后,这些信息将被上载到远程服务器,以便攻击者收集。成功上载信息后,该文件夹将自动从受感染设备中移除,只留下一些空文件夹。

由于CryptoHopper是一个加密货币交易平台,如果其中一个用户错误地访问了这个虚假站点并安装了该特洛伊木马,他们的CryptoHopper登陆凭据可能被窃取并被非法用于窃取存储在该平台上的加密货币。

窃取加密货币

Vidar还将下载并安装QuLab特洛伊木马,该木马将在受感染的设备上执行剪贴板劫持功能。

由于加密货币地址冗长且难记,人们通常将地址复制到Windows剪贴板中,然后再将它们粘贴到另一个应用程序中。当Qulab检测到加密货币地址被复制到剪贴板时,它会将复制的地址替换为受其控制的地址,以窃取加密货币。

剪贴板劫持工具选择替代的加密货币地址如下表所示:

虚假站点攻击越发常见

通过创建模仿合法服务商的虚假站点来推广恶意软件,这一现象已经变得越来越普遍。例如,在今年5月份有研究人员发现,有攻击者创建了一个虚假站点来推广名为Pirate Chick的假VPN软件,实际上该软件用于分发AZORult密码窃取特洛伊木马。

Pirate Chick站点

另一个案例是攻击者创建一个虚假站点来推广名为G-Cleaner的假Windows系统清理工具,实际上这也是信息窃取特洛伊木马。

G-Cleaner站点

为了更好的保护自己,用户应该确保他们正在访问的站点是合法URL。此外,如果这些网站提供任何下载文件,首先应扫描以验证其安全性,之后再进行安装。