MongoDB又出事了,近万个数据库被删除

攻击者在过去三周内删除了12,000多个不安全的MongoDB数据库,并且只留下一条消息,要求数据库所有者联系攻击者以恢复数据。

至少从2017年开始,这类工具MongoDB可公开访问的数据库的攻击就开始了,虽然规模都没有这次大。攻击者使用BinaryEdge或Shodan搜索引擎寻找可公开访问的数据库,然后将其删除并勒索赎金。

虽然Mongo Lock攻击还针对可远程访问的和不受保护的MongoDB数据库,然后将其删除勒索赎金,但此次攻击活动并未指明赎金数额。相反,攻击者只留下了电子邮箱,让受害者与其协商以确定恢复的数据的条款内容。

Sanyam Jain是一位安全研究员,也是发现数据库被删除的人,他为此提供了一个非常合理的解释,称“这个人可能会根据数据库的敏感程度决定勒索多少钱”。

1.勒索信

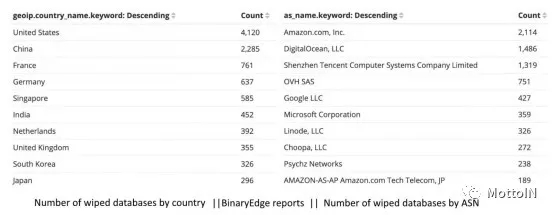

研究人员使用BinaryEdge发现了被Unistellar删除的12,564个未受保护的MongoDB数据库(在Shodan中只发现了7,656个数据库,可能是因为查询被阻止)。

根据Jain的说法,目前,BinaryEdge索引了超过63,000台可公开访问的MongoDB服务器, Unistellar攻击者已经删除了大约20%的数据库。

研究人员在4月24日首次发现了攻击事件,当时他只发现了一个被删除的MongoDB数据库,还只留下了以下信息:“想要恢复?联系unistellar@yandex.com。

使用BinaryEdge找到的被删除的 MongoDB数据库

正如研究人员后来发现的那样,在删除数据库后,攻击者留下了勒索信,如果受害者想恢复数据,联系unistellar@hotmail.com或unistellar@yandex.com。

目前尚不清楚攻击者通过什么方法找到并删除如此庞大的数据库,整个过程很可能是完全自动的。连接到互联网上未受保护的一个公开可访问的MongoDB数据库之后,用于进行此操作的脚本或程序也被配置为不加区别地删除它能找到的每一个不安全的MongoDB数据库,然后添加勒索信。

研究人员表示,攻击者应该已经创建了恢复点,能够恢复他删除的数据库。

不幸的是,由于攻击者只提供了一个可以联系的电子邮箱,并没有提供加密货币地址,因此无法知道受害者是否支付了赎金。

研究人员尝试与攻击者联系,确认其确实对被删除的MongoDB数据库进行了备份,但没有收到回复。

5月1日,研究人员Bob Diachenko发现了一个不受保护的MongoDB数据库,暴露了275,265,298条印度公民的记录,其中包含详细的个人身份信息(PII),在互联网上超过两周没有受到任何保护。

研究人员“立即印度CERT团队报告了该事件,然而,数据库一直保持开放,直到5月8日被称为‘Unistellar’的黑客删除。”

在Unistellar删除了该数据库后,研究人员Bob Diachenko发现了一封勒索信,与Sanyam Jain在12000多个已删除的数据库中发现的勒索信一样。

2.如何保护MongoDB数据库

这些攻击之所以会发生,仅仅是因为MongoDB数据库是可以远程访问的,并且没有得到适当的保护。这意味着数据库所有者可以通过遵循相当简单的步骤轻松地防止此类攻击,这些步骤可以保护数据库。

MongoDB上有关于如何通过实现正确的身份验证、访问控制和加密来保护MongoDB数据库的详细信息,还提供了供管理员遵守的安全检查表。更重要的是,防止攻击的两个最重要措施是启用身份验证和不允许远程访问数据库。