新型勒索软件——MegaCortex

研究人员发现了一种名为MegaCortex的攻击企业网络及其上的工作站的新型勒索软件。一旦网络被攻击,攻击者就会通过Windows域控制器分发勒索软件来感染整个网络。

研究人员表示美国、意大利、加拿大、法国、荷兰和爱尔兰已有客户感染了这种新的勒索软件。由于这是最新出现的勒索软件,所以目前对其加密算法知之甚少,攻击者究竟如何获得对网络的访问权限,以及受害者支付赎金后攻击者是否解密文件,这一切都存在疑问。

1.MegaCortex勒索软件

由于Sophos发现已经感染了MegaCortex的网络上存在 Emotet以及Qakbot特洛伊木马,因此这表明攻击者以与Ryuk类似的方式向特洛伊木马运营商支付访问受感染系统的费用。

“目前,我们无法肯定MegaCortex是否得到了Emotet恶意软件的帮助,但到目前为止我们的调查表明它们之间存在相关性。”

虽然不是100%清楚攻击者如何访问网络,但受害者向Sophos报告说,这些攻击源自受感染的域控制器。

在域控制器上,Cobolt Strike被执行以创建一个反向shell发送回攻击者的主机。利用此shell,攻击者可以远程访问域控制器并将其配置为将PsExec(主要恶意软件可执行文件)和批处理文件的副本分发给网络上的所有计算机,然后通过PsExec远程执行批处理文件。

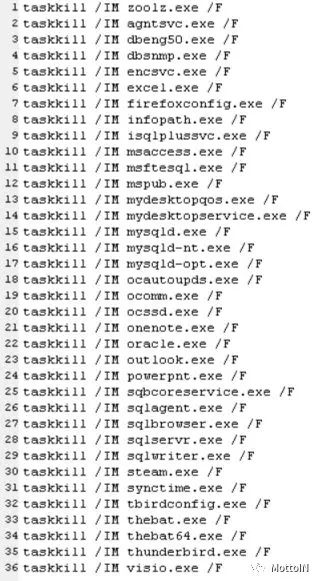

研究人员发现的批处理文件会终止44个不同的进程,阻止199个Windows服务,并禁用194个服务。

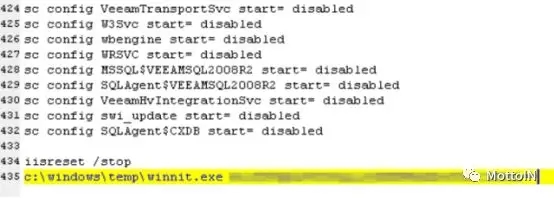

停止所有阻止恶意软件运行或加密文件的服务后,批处理文件将执行名为winnit.exe的主要恶意软件文件。

执行勒索软件组件

Sophos研究员Andrew Brandt表示,winnit.exe可执行文件以base64编码的字符串作为参数启动。使用正确的参数会导致恶意软件提取随机命名的DLL并使用rundll32.exe执行它。此DLL是加密计算机的实际勒索软件组件。

在加密计算机时,勒索软件会给加密文件附加一个扩展名,有时候是.aes128ctr。也就是说名为marketing.doc的文件将被加密并重命名为marketing.doc.aes128ctr。目前尚不清楚这些扩展是否是静态的。

它还使用与随机DLL相同的名称创建一个文件,并附加.tsv扩展名,例如arbcxdfx.tsv。在该文件的顶部是base64编码的字符串,可能是加密的解密密钥。

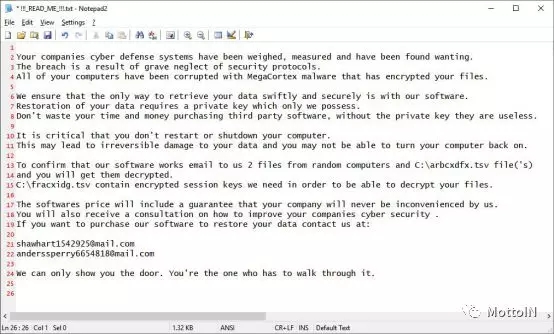

最后,勒索软件创建了一个名为!!!_READ_ME_!!!.txt的勒索信,信中解释了所发生的情况,包含可用于联系攻击者的电子邮件地址。电子邮件地址目前为shawhart1542925@mail.com和anderssperry6654818@mail.com。

2.存在二级payload

除了MegaCortex勒索软件payload之外,Sophos还在计算机上发现了 “二级主要组件”。

安全研究员Vitali Kremez检查了其中一些二级payload,并解释说这些文件是Rietspoof。Rietspoof是一个多阶段交付系统,用于在计算机上drop多个恶意软件payload。

3.承诺进行网络安全咨询

MegaCortex开发者还表示受害者支付赎金后,他们永远不会再攻击他们。更好的是,他们还会为受害者提供免费的网络安全咨询。

虽然不确定是否有受害者希望攻击者给予它们网络安全方面的建议,但攻击者可能会愿意解释他们如何获得对计算机的访问权限。

4.保护自己免受MegaCortex勒索软件的侵害

只有在受害者无法恢复数据的情况下,勒索软件才会造成破坏,所以最重要的是备份重要文件。这些备份应该脱机存储,并且不能被勒索软件访问。

虽然MegaCortex没有通过垃圾邮件传播,但它可能是由特洛伊木马程序安装的。因此,重要的是,所有用户都必须接受如何正确识别恶意垃圾邮件的培训,并且在未事先确认其发送者和原因的情况下不打开任何附件。

最后,确保您的网络不会通过Internet公开访问远程桌面服务也很重要。