新恶意软件利用ExternalBlue和MimiKatz进行大范围攻击

趋势科技的研究人员检测到一种新的恶意软件(Trojan.PS1.LUDICROUZ.A)正在积极利用EternalBlue(永恒之蓝)漏洞针对亚洲目标进行加密劫持攻击,并利用基于PowerShell脚本的Living off the Land(LotL)技术将特洛伊木马和门罗币矿工植入受感染的计算机上。

此次加密劫持攻击活动之前曾被奇虎360的研究团队发现在2019年1月攻击中国目标。当时该活动使用名为Invoke-SMBClient和PowerDump的开源工具“来完成密码散列并传递哈希攻击。”

尽管趋势科技最初的研究结果显示该恶意软件仅攻击日本的计算机,但后来其攻击范围扩大到其他地区,包括澳大利亚、台湾、越南、香港和印度。

1.利用“永恒之蓝”漏洞

正如趋势科技发现的那样,攻击者在其恶意软件中利用了NSA(美国国家安全局)开发的EternalBlue漏洞,该漏洞此前曾被用作WannaCry以及NotPetya勒索软件攻击的一部分。

该恶意活动的攻击目标是两年前被Shadow Brokers(影子经纪人)泄露的SMBv1协议,现在已经成为大多数恶意软件开发人员普遍使用的一种工具。这一点被大量的恶意软件所证实,这些恶意软件利用该协议在易受攻击的设备中大量传播。

永久之蓝有效负载

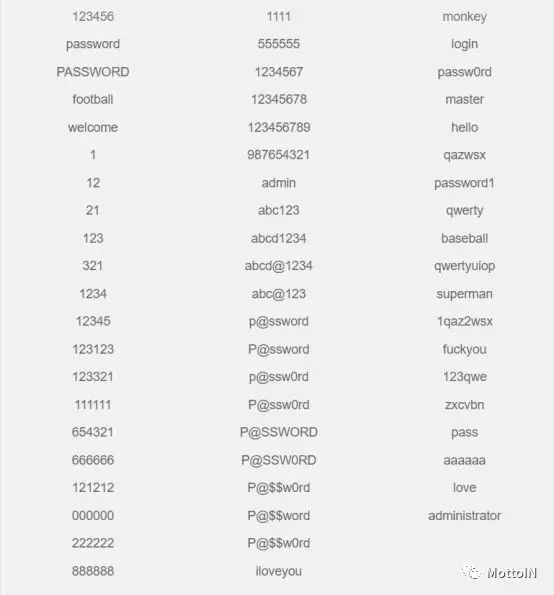

该恶意软件“尝试利用一个弱凭据列表登录到连接到网络的其他计算机”,将多个恶意组件部署在它所感染的设备上。其借助“传递哈希”方式,对弱密码目标发起基于Invoke-WMIMethod的攻击或利用ExternalBlue漏洞进行攻击。

弱密码列表

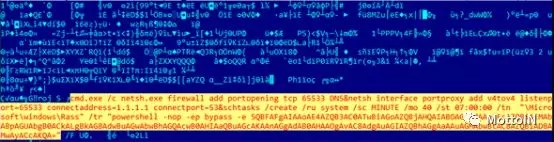

如果利用弱凭据成功登陆后,它将更改“受感染计算机的防火墙和端口转发设置,设置计划任务以下载并执行恶意软件的更新副本”,而非将自身发送到受感染计算机上。

另一方面,如果能够使用散列密码通过身份验证,它将使用Invoke-SMBClient脚本进行各种文件操作,如删除旧版本恶意软件部署的文件、通过将自身添加到Windows启动文件夹来实现持久性。

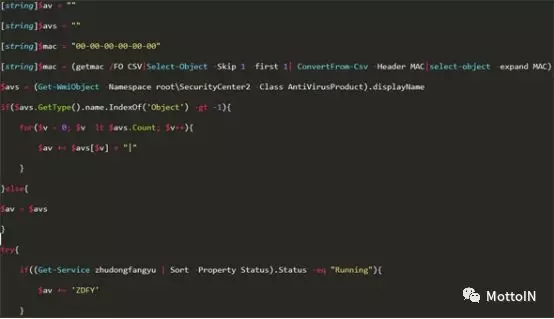

成功感染目标设备后,该恶意软件将从其命令和控制(C&C)服务器下载PowerShell dropper脚本,并收集、提取设备的MAC地址以及已安装在设备上的反病毒软件列表。

收集MAC和AV信息

在下一个感染阶段,恶意软件会部署一个TrojanSpy.Win32.BEAHNY.THCACAI特洛伊木马(由趋势科技检测到),它将再次启动系统信息收集进程,收集信息包括计算机名称、设备GUID、MAC地址(第二次)、操作系统版本、图形内存信息和系统时间。

2.利用Mimikatz变体

该恶意软件还下载了Mimikatz变体的PowerShell实现,这增加其自我传播功能。

“恶意软件还试图使用弱SQL密码访问易受攻击的数据库服务器,在访问时使用xp_cmdshell执行shell命令,”趋势科技表示,“与主文件一样,该组件借助与先前漏洞利用相关的公开可用代码来扫描易受攻击设备的IP区块,这些设备可以通过永恒之蓝漏洞利用。”

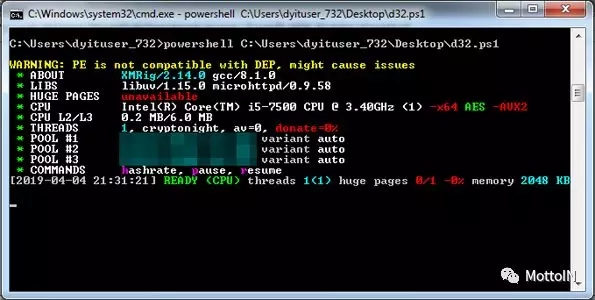

最后的恶意有效载荷XMRig Monero密码系统是使用PowerShell部署的,并使用开源工具Invoke-ReflectivePEInjection直接注入到其自身进程中。

XMRig有效负载

正如赛门铁克2019年互联网安全威胁报告所示,恶意PowerShell脚本的使用在2018年期间增长了10倍,这是因为攻击者转向使用LotL技术的整体趋势所造成的,该技术允许恶意工具在初始植入后保持隐秘尽可能长的时间。

此次加密劫持活动表明,恶意软件开发人员并没有放弃现成的工具,例如无所不在的PowerShell来运行他们的恶意dropper脚本。

虽然加密劫持活动在2018年总体呈现下降趋势,但它仍然处于威胁活动的行列中。奇虎360的研究团队在今年3月份检测到了PsMiner加密劫持恶意软件类似蠕虫的行为。

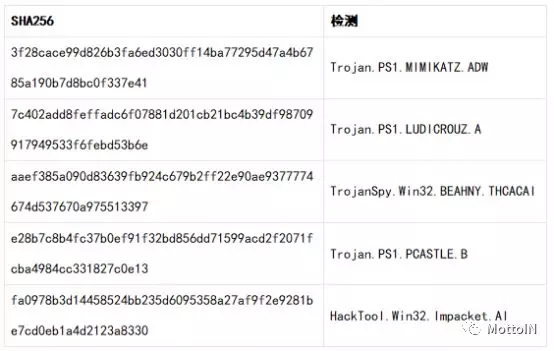

3.妥协指标(IoCs)