“伦敦蓝”诈骗组织针对亚洲的BEC攻击行动

过去五个月里,伦敦蓝网络犯罪组织一直在针对美国、澳大利亚或欧洲企业的亚洲员工进行企业电子邮件泄密(BEC)攻击。

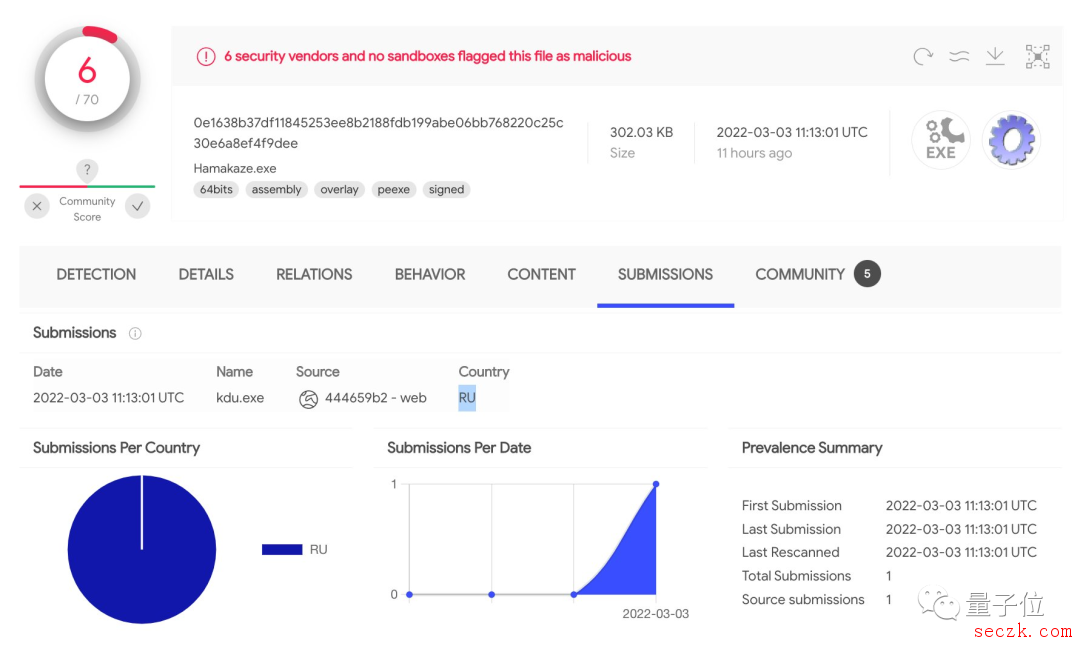

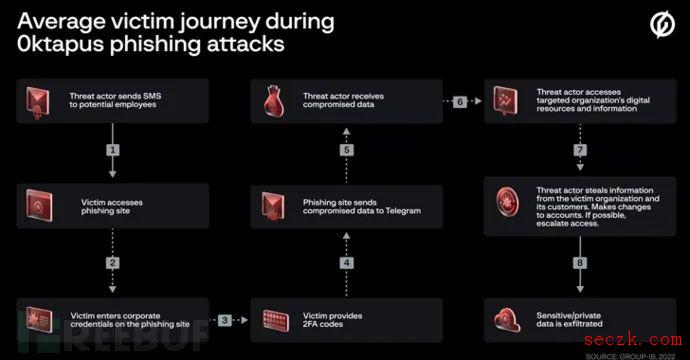

本质上,BEC商业邮件攻击即诈骗邮件。攻击者往往将邮件发件人伪装成你的领导、同事或商业伙伴,骗取商业信息或钱财。获取邮箱账号、密码,则更容易发动BEC攻击;有伪装邮件,攻击效果更为显著。而邮箱账号及密码可通过使用暴力破解工具、数据撞库、邮件服务器的系统漏洞、邮件传输、木马程序进行非法窃取。

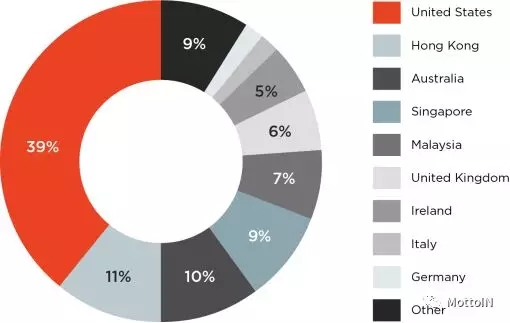

伦敦蓝组织依赖于一个来自全球近7,800家不同公司(大部分在美国)的约8,500名财务主管新的数据库。电子邮件安全公司Agari周四发布的一份新报告详细介绍了伦敦蓝组织所采用的方法,如将攻击重点放在亚洲目标、使用欺诈域名让邮件看上去不那么可疑。美国仍是受攻击的主要地区(39%),香港排名第二(11%),其次是澳大利亚(10%)和新加坡(9%)。马来西亚排在第四,之后是欧洲各国。

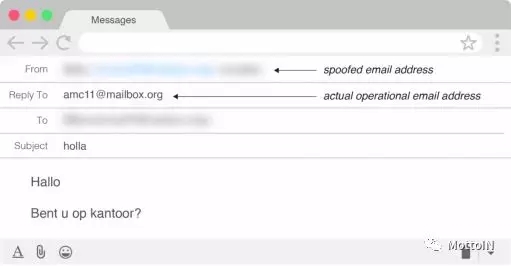

报告称,“今年2月,伦敦蓝收集了针对香港和新加坡目标的联系信息、并发起BEC行动。3月,该组织针对位于马来西亚的员工进行BEC攻击”。BEC诈骗者通过欺骗目标公司CEO的电子邮件地址来改进战术。这以前,他们一直使用从2016年便开始采用的假名称、免费或临时的邮件帐户。

该组织发起于英国,今年“出师不利”,不到一年的时间攻击Agari首席财务官Raymond Lim两次。

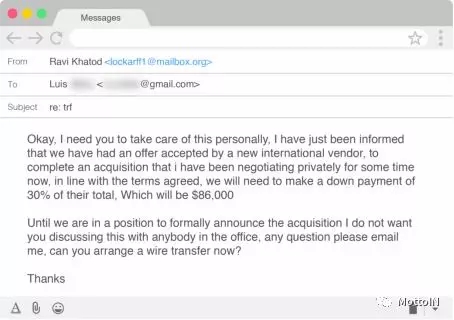

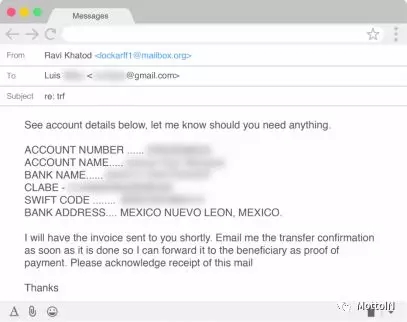

据Agari的说法,伦敦蓝在1月中旬收集并验证了有关Lim的信息;攻击前三个半小时测试了网络钓鱼电子邮件、确保不被阻止;试图将86,000美元从Agari转移到墨西哥的一个银行账户,并假装支付即将公开的收购交易的首付款。

伦敦蓝色使用的是合法的商业销售探矿工具,这表示该团队思路开阔。该团队目标存储库的规模证明,BEC攻击对所有企业都是一种威胁,无论规模大小、处于何种位置。

一旦邮箱被黑,邮件信息有被窃听的危险,造成经济、名誉损失,甚至危害国家安全。

因此,企业想要保护邮箱的安全,不能光是修改密码,而需要通过一些技术手段来避免因为邮件导致的数据泄露。可通过以下三点操作:

邮件数据加密

商务密邮产品采用的是基于身份识别对数据进行强密保护的高强度算法,对邮件数据进行加密,可对抗邮件篡改、窃听等常见攻击,同时对邮件自动加密。

针对每封邮件实现“一邮一密”的保护,让每封邮件的密钥各不相同,保证邮件在传输过程中和存储时都处于密文状态,从而有效规避因服务器攻击、传输中被窃听、篡改、等各种情况导致的邮件泄密。

邮件防泄漏

部署(DLP)邮件防泄漏系统,防止涉密邮件数据泄露。

邮件水印

预先部署邮件防泄漏、邮件加密系统,预防重要邮件外泄,但依然存在使用拍照或截屏的形式将邮件内容外泄的现象。

商务密邮邮件水印功能解决此类问题,因水印功能具有高度警示、辨别真伪等作用,且包含溯源信息,即使出现泄漏,也会较快找到泄漏根源,把损失降到最低。