攻击者利用新的“NativeZone”后门进行网络钓鱼,涉及24个国家3000个账户

在网络攻击者眼中,代码漏洞意味着更好的作案手段和机会,他们无时不刻在寻找因代码缺陷而导致的系统漏洞,看准时机就发起长时间的网络攻击。他们的目的或为了获取赎金,或为了打击报复,不管怎么说,他们的手段随着网络技术的发展也在不断升级,检测系统代码漏洞是避免受到攻击的有效防御手段。

微软发布警告称,在设法控制了美国国际开发署(USAID)的电子邮件营销平台Constant Contact账户后,Nobelium当前正在进行网络钓鱼活动。此次网络钓鱼行动的目标是约3000个政府机构、智库、顾问和非政府组织有关的账户,美国收到了大部分恶意邮件,除此之外至少还涉及24个国家。

4月之前检测到Nobelium对系统攻击的另一种形式,Nobelium在电子邮件收件人单击链接后尝试对目标计算机进行性能分析。如果底层操作系统是 iOS,受害者将被重定向到第二个远程服务器,以针对当时的零日CVE-2021-1879分发代码漏洞利用。苹果公司于 3 月 26 日解决了该代码漏洞,承认“这个问题可能已被积极利用”。

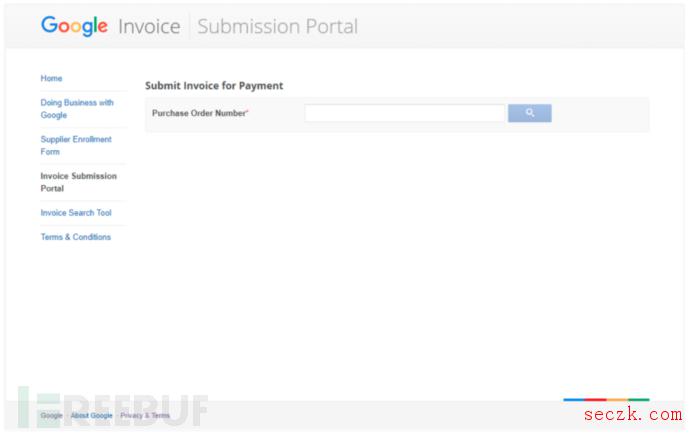

在最新网络钓鱼活动中,这些看似真实的电子邮件包含一个链接,点击该链接后,会发送恶意文件(“ICA-declass.iso”),其中包含一个诱饵文档、一个快捷方式和带有被微软命名为NativeZone的Cobalt Strike Beacon加载器的恶意DLL。如果运行了快捷方式,将执行DLL并且Nobelium将进入运行状态。成功部署这些有效负载可以帮助Nobelium持久访问受感染的计算机。这些恶意负载被执行后,Nobelium将对目标采取行动,如横向移动,泄露数据和安装其他恶意软件。

很明显,Nobelium的策略之一就是获得值得信赖的技术供应商,并感染他们的客户。通过软件更新及现存的大量电子邮件服务商,Nobelium在间谍活动中附带破坏性攻击,同时降低对技术生态系统的信任。

最新的攻击进一步证明了网络攻击者对每个代码漏洞使用独特的基础设施和工具的反复模式,从而为攻击者提供了高度的隐蔽性,并使他们能够在很长一段时间内不被发现。

Nobelium 的商业技术不断发展的性质,也可能是对广为人知的 SolarWinds 事件的直接反应,这表明攻击者可以进一步继续试验他们的方法来实现目标。在太阳风(SolarWinds)供应链黑客事件中,网络攻击者在数以千计的组织中建立后门,然后挑选了9家美国联邦机构和大约100家美国公司从中真正窃取信息,致使部分源代码和客户记录被窃取。

Nobelium攻击主要针对人权和人道主义组织,不难发现,网络攻击越来越成为民族国家实现各种政治目标的首选工具。随着网络技术的不断发展,国际之间的竞争已经开拓到网络领域,网络安全问题亟需重视。在网络发展的同时,及时进行代码安全检测,降低系统漏洞数量可以有效防范网络攻击维护网络安全。