华为安卓用户:“小丑”竟是我自己? 注意警惕Joker恶意软件

Joker(小丑)恶意软件近年来似乎活动不断,入侵安卓应用商店感染应用程序,并不断升级隐藏和伪装手段。前有Joker实施窃听,后有Joker开展广告欺诈。

4月12日,Doctor Web的一份报告指出,已有超过50万名华为用户从该公司的官方安卓商店下载了已遭Joker恶意软件感染的应用程序,这些应用程序订阅了高级移动服务。

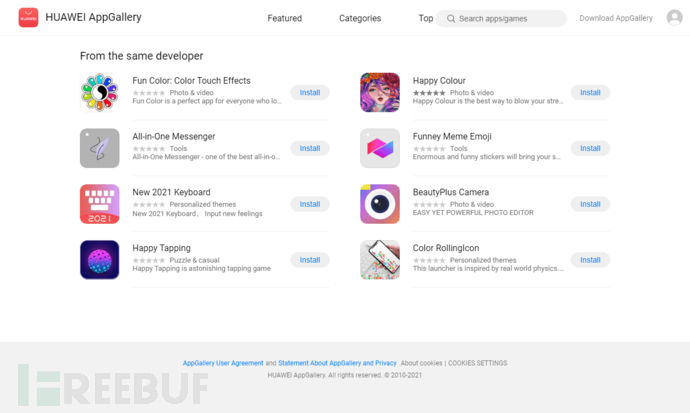

研究人员在AppGallery中发现了10个看似正常的应用程序,然而,其中却包含了连接恶意命令和控制服务器以接收配置和其他组件的代码。

功能性应用伪装

杀毒厂商Doctor Web的一份报告指出,恶意应用程序保留了其广告功能,但下载了使用户订阅高级移动服务的组件。

为了让用户无法察觉到这些已被感染的应用程序请求访问通知,他们拦截了订阅服务的验证码。根据研究人员的说法,尽管攻击者可以随时修改这个拦截的限制,但该恶意软件最多只可以使用户订阅五项服务。

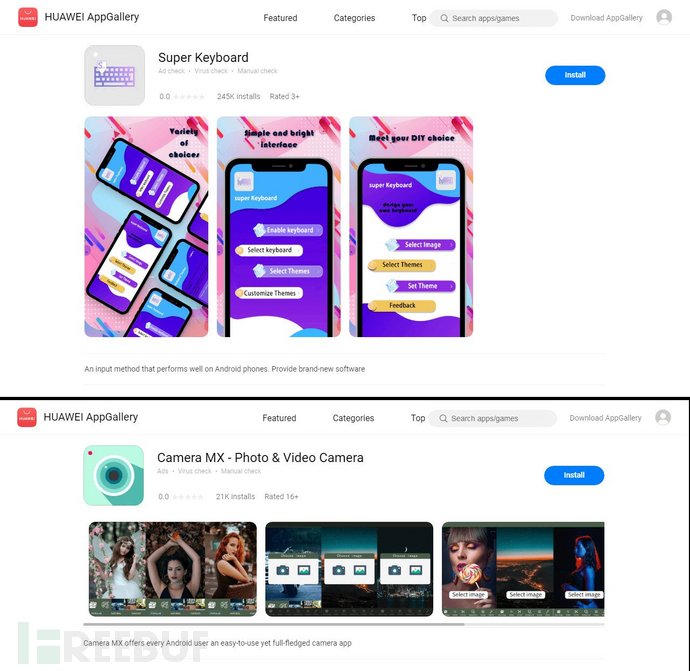

感染恶意程序的APP包含虚拟键盘、相机应用程序、在线信使、贴纸收集、桌面启动器、着色程序和游戏等。

资料来源:Doctor Web

Doctor Web研究人员表示,这些应用程序已经被超过538000名华为用户下载。

资料来源:Doctor Web

Doctor Web向华为汇报了这些恶意的应用程序,该公司已经将其从AppGallery中删除。尽管新用户无法再下载它们,但是已经安装的用户需要手动卸载。下表列出了相关应用程序及其包的名称:

应用名称 | 包名 |

超级键盘 | com.nova.superkeyboard |

快乐涂色 | com.colour.syuhgbvcff |

Fun Color | com.funcolor.toucheffects |

2021新型键盘 | com.newyear.onekeyboard |

相机MX | com.sdkfj.uhbnji.dsfeff |

BeautyPlus相机 | com.beautyplus.excetwa.camera |

彩色滚动图标 | com.hwcolor.jinbao.rollingicon |

Funney Meme表情符号 | com.meme.rouijhhkl |

Happy Tapping | com.tap.tap.duedd |

All-in-One Messenger | com.messenger.sjdoifo |

研究人员说,和被感染的应用程序在AppGallery中下载的相同模块一样,该模块也存在于其他版本的Joker恶意软件所感染的Google Play的其他应用程序中。

一旦激活,该恶意软件将会与它的远程服务器通信,并获取配置文件,该文件包含任务列表、高级服务网站、模仿用户交互的JavaScript。

Joker恶意软件的历史可追溯到2017年,通过Google Play商店分发的应用程序中不断活跃。

卡巴斯基(Kaspersky)的Android恶意软件分析师Tatyana Shishkova在2019年10月发布了约70多个被入侵的应用程序的推文,这些应用程序已将其纳入官方商店。

而且有关Google Play中恶意软件的报告不断涌现。2020年初,谷歌宣布自2017年以来,它已删除了约1700个被Joker感染的应用程序。即使在2020年7月,它仍然可以绕过Google的防御。