安全周报(03.15-03.21)

1、71% 的 Office 365 用户遭恶意账户接管

原文链接:http://www.seczk.com/?type=newsinfo&S_id=2583

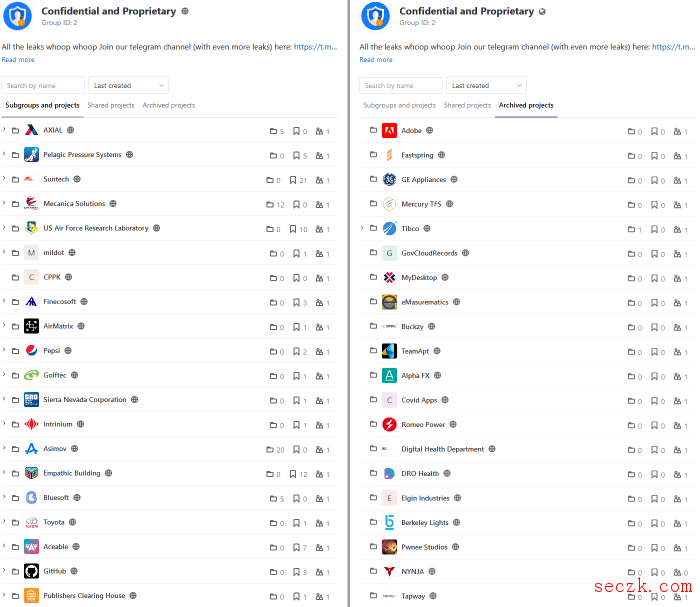

网传米哈游的《原神》近日遭到攻击,并由此导致即将推出的大量1.5版本游戏内容泄露。其泄露的内容从游戏机制、到即将推出的武器、角色等等不一而足。 目前关于《原神》1.5版本的泄露内容已经大量出现在推特、脸书等社交媒体以及Reddit、Discord等游戏社区上。而《原神》官方在推特上用多国语言警告各位玩家提防游戏信息泄露,并声称将会严惩泄露者。 Gameradar报道称,黑客的攻击手段目前除了Beta测试信息泄露之外,还包括对游戏程序的挖掘和逆向工程,这些目前都是《原神》亟待解决的问题。当然,由于目前泄露的数据均非正式版游戏内容,米哈游方面也未对这些泄露内容进行确认,因此其正式版数据可能与泄露版本数据有所出入。 但是有网友给出了瓜,称是内部人员失误将未加锁的开发端上传到测试群了。 施耐德电气的PowerLogic ION / PM智能电表中的严重安全漏洞可能使攻击者能够获得远程代码执行(RCE)的路径,或重新启动电表,从而导致设备上的拒绝服务(DoS)状态。 本周披露了两个漏洞,它们存在于产品的多个版本中。第一个漏洞被跟踪为CVE-2021-22714,CVSS评分是9.8。此漏洞是一个关键的整数溢出漏洞,攻击者可以通过此漏洞向设备发送特制的TCP数据包,使其重新启动仪表或远程运行他们选择的代码,具体取决于目标设备的体系结构。 在许多版本的PowerLogic ION系列电表中都存在CVE-2021-22713这个漏洞,CVSS得分为7.5,成功利用这些版本无法实现远程代码执行,只允许攻击者强制电表重新启动。 瑞士卢塞恩21岁黑客蒂尔科特曼本月早些时候入侵云端监控公司Verkada,并泄露其部分客户的监控录像,这些客户包括特斯拉、Cloudflare、Okta等,也包括监狱、学校和医院的录像。但根据司法部今天公布的法庭文件,针对瑞士黑客们的指控早于蒂尔科特曼这次黑客行为。 与瑞士黑客有关的活动可追溯到2019年,当时他们开始在互联网上搜索各大公司和政府组织拥有的错误配置的源代码库。当局表示,蒂尔科特曼找到了这些存储库,但没有通知受影响的组织,而是连接到暴露的应用程序,下载知识产权,并将被盗内容托管在自己的网站上。 司法部表示,自2019年以来,该网站列出了100多家公司的数据,这份名单包括一些世界上最大的公司,如英特尔、梅赛德斯-奔驰、日产、百事可乐、丰田、GitHub、微软、Adobe、联想、AMD、高通、摩托罗拉、Hisilicon、Mediatek、GE Appliances、任天堂、Roblox、迪士尼、Fastspring、React Mobile、Axial等。 瑞士当局上周突击搜查了的蒂尔科特曼公寓,美国司法部在一天后,即3月13日星期六查封了git.rip网站。蒂尔科特曼仍然在逃。如果被引渡、审判,并在美国被判有罪,这名瑞士黑客将面临2至20年的监禁。