150万人受影响:Android模拟器NoxPlayer遭遇供应链攻击

网络安全公司ESET近日披露了一种新的供应链攻击—“Operation NightScout”,入侵了NoxPlayer的更新机制,后者是一种面向PC和Mac平台的免费Android模拟器。

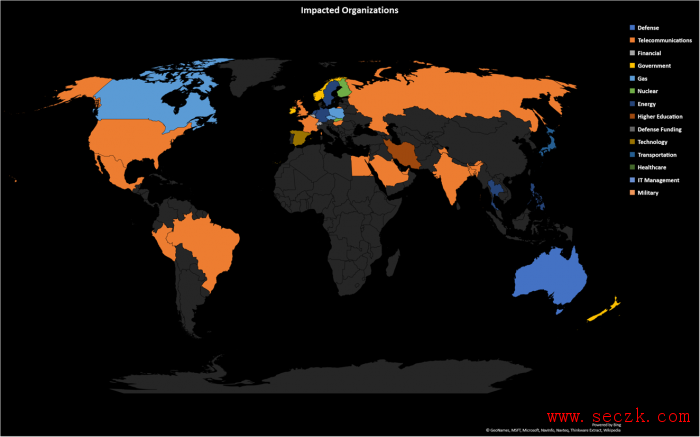

Operation NightScout是一个针对性极强、订制化的监控恶意软件,主要影响中国台湾、中国香港和斯里兰卡的特定受害者。通过NoxPlayer的木马化版本更新,攻击者分发了三个不同的恶意软件。

由中国香港公司BigNox开发的NoxPlayer是一款Android模拟器,允许用户在PC上玩手机游戏,并支持键盘、游戏手柄、脚本录制和多个实例。据估计在150个国家拥有超过150万用户。

据称,持续攻击的最初迹象始于2020年9月,从入侵持续到本周发现“明显恶意活动”,促使ESET向BigNox报告此事件。

ESET研究人员Ignacio Sanmillan表示:“通过分析有问题的受感染软件和已分发的具有监视功能的恶意软件,我们认为这可能表明攻击者有意对游戏社区中的目标进行情报收集。”

NoxPlayer更新机制被攻击者用来向用户分发NoxPlayer的木马化版本,用户安装后会释放三种不同的恶意有效负载(例如Gh0st RAT)来监控受害者,捕获键盘记录并收集敏感信息。

研究人员分别发现,BigNox的更新程序还从攻击者控制的远程服务器上下载了其他恶意软件(例如PoisonIvy RAT)。

PoisonIvy RAT首次发现于2005年,已被用于多个知名恶意软件活动中,尤其是在2011年对RSA SecurID数据的入侵中。

ESET指出,这次攻击中使用的恶意软件加载程序与2018年缅甸总统府网站的泄密,以及去年香港大学遭受的攻击情况相似。攻击者入侵了BigNox的基础架构以托管恶意软件,有证据表明其API基础结构可能已经遭到破坏。

Sanmillan建议说:“为了安全起见,建议用户从干净的介质中进行标准重新安装。对于未被感染的NoxPlayer用户,在BigNox发送威胁缓解的通知之前,请不要下载任何更新。此外,目前最佳的保护措施是暂时卸载该软件。”

参考资料

https://www.welivesecurity.com/2021/02/01/operation-nightscout-supply-chain-attack-online-gaming-asia/