蠕虫携带逻辑炸弹,安天智甲早已设防

1 概述

2021年1月13日,安天关注到一些网络论坛中有用户遭遇文件被病毒删除现象,联系提取样本后,发现系安天很早可以查杀的“古老”蠕虫家族,但鉴于行业和公众对此事件较为关注,安天提供如下分析:

该病毒家族俗名incaseformat,是一个较为古老的USB蠕虫家族,安天根据这一类病毒的传播机理,将其系列变种均统一归入Worm/Win32.Autorun。对相关蠕虫家族,安天产品数年前即可防御查杀。

实际情况是,相关蠕虫近期传播感染并未发生激增。由于部分政企机构和个人用户长期处于裸奔状态,或未安装具有有效能力的安全产品,使这一“古老”蠕虫长期寄生而未能及时发现,而由于该蠕虫带有删除文件的逻辑炸弹,作者预设2010年4月1日为首次发作日期,但是由于函数参数错误,导致2021年1月13日成为了首次发作日期,所以这些感染的用户因文件被删除而感知到了这一蠕虫的存在。这是今日该病毒成为焦点的关键原因。

安天感知体系捕获该蠕虫的最早家族版本为2009年,该家族存在数百个版本的迭代演进,其中有的版本功能为隐藏用户系统盘外的大部分文件。本次发现的蠕虫病毒版本之所以会在2021年1月13日开始删除文件,是由于时间函数变量值存在编写错误,执行删除文件的操作由2010年4月1日延至2021年1月13日,攻击者原意为在2010年3月后每个月的1号、10号、21号、29号后开始文件删除操作。这种主要通过U盘进行传播的病毒,在缺少有效安全防护软件的政企机构网络中往往反复传播感染。而通过部署安天智甲等有效端点防护能力的主防产品可以很容易感知和拦截。对于遭遇病毒已经发作的情况,安天也提醒用户还有补救的余地,安天CERT经测试发现该蠕虫病毒删除的文件可由数据恢复软件进行恢复。

厂商的持续威胁捕获能力,基础引擎检测能力和主防能力是有效端点防御的基石。没有这些基石的支撑的产品,甚至无法通过对抗陈旧病毒的试炼。

2 样本分析

2.1样品标签

表2-1 样本母体

病毒名称 | Worm/Win32.Autorun |

原始文件名 | 招标.exe |

MD5 | 915178156C8CAA25B548484C97DD19C1 |

文件格式 | BinExecute/Microsoft.EXE[:X86] |

文件大小 | 1.47 MB(1,542,144 字节) |

数字签名 | 无 |

加壳类型 | 无 |

编译语言 | Borland Delphi |

VT首次上传时间 | 2018-03-28 02:10:56 |

VT检测结果 | 62/71 |

表2-2 衍生文件

病毒名称 | Worm/Win32.Autorun |

原始文件名 | tsay.exe |

MD5 | 1B8167DAD9A52FF2BAE287C7950F22B1 |

文件格式 | Win32 EXE |

文件大小 | 598 KB(612,352 字节) |

数字签名 | 无 |

加壳类型 | 无 |

编译语言 | Borland Delphi |

VT首次上传时间 | 2018-06-12 02:28:14 |

VT检测结果 | 42/66 |

2.2样本详细分析

2.2.1

样本母体分析

样本母体运行后会释放tsay.exe到Windows目录下(C:windowstsay.exe),并且通过修改注册表键值以实现自启动。创建注册表键值如下:

HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionRunOncemsfsa

Value: String: "C:windowstsay.exe"

随后结束自身进程。

2.2.2

衍生文件分析

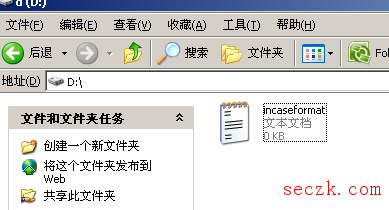

系统重新启动后,衍生文件开始执行,具体行为包括删除非系统磁盘的文件,并创建文件大小为0K,文件名为incaseformat.log的文件。

图 2-1 创建文件incaseformat.log

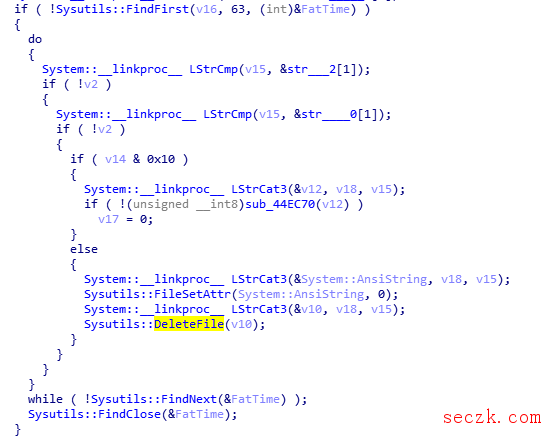

同时复制病毒自身到D盘,并将病毒文件名重命名为删除的文件夹名。例如:D盘存在Program Files文件夹,病毒名则为Program Files.exe。

图 2-2 删除文件操作

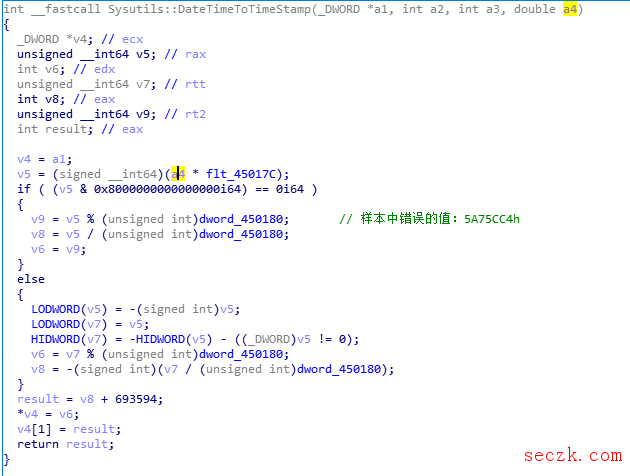

该衍生文件使用了Delphi库中的DateTimeToTimeStamp函数,该函数中的变量IMSecsPerDay正常应为0x5265C00,但是被错误的写为0x5A75CC4。故文件删除操作虽原定于2010年4月1日,但于2021年1月13日才成功执行。

图 2-3 样本中错误的函数变量

注:病毒原逻辑为:year>2009&&month>3&&(day==1||day==10||day==21||day==29)

故本应从2010年开始,每年的4、5、6、7、8、9、10、11、12月份的1、10、21、29号会执行一次删除操作。

根据错误变量IMSecsPerDay进行计算,预计该病毒未来删除文件操作时间如下:

表 2-3 样本实际删除文件时间

样本实际删除文件时间 | 攻击者原定删除文件时间 |

2021年1月13日 | 2010年4月1日 |

2021年1月23日 | 2010年4月10日 |

2021年2月4日 | 2010年4月21日 |

2021年2月13日 | 2010年4月29日 |

每间隔10天左右就会删除一次文件 | …… |

3 处置建议

3.1手动处置建议

1.结束下列进程

tsay.exe、ttry.exe

2.删除下列文件

C:windowstsay.exe

C:Windowsttry.exe

3.删除下列注册表项中的名为“msfsa”的键值

HKEY_LOCAL_MACHINESOFTWAREWow6432NodeMicrosoftWindowsCurrentVersionRunOnce

HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionRunOnce

经测试,安天智甲终端防御系统可实现对以上恶意软件的查杀与有效防护。

3.2安天智甲有效防护

经测试,安天智甲终端防御系统可实现对以上恶意软件的查杀与有效防护。

表3-1 安天智甲测试结果

防御方式 | Win 7 防御测试结果 | Win 10 防御测试结果 |

U盘接入扫描 | 防御成功 | 防御成功 |

U盘内文件运行 | 防御成功 | 防御成功 |

样本落地(桌面) | 防御成功 | 防御成功 |

非Windows目录下执行 | 防御成功 | 防御成功 |

Windows目录下执行 | 防御成功 | 防御成功 |

智甲可通过文件防御捕获Incaseformat病毒文件进入用户主机事件,并向用户发起告警,自动隔离病毒文件。

图 3-1 安天智甲有效防护

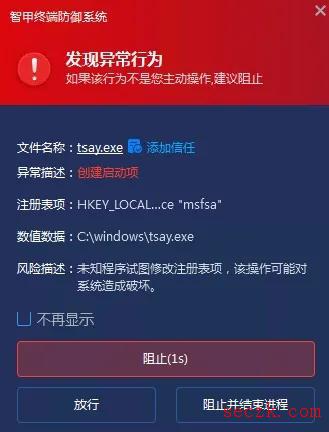

另外,该病毒还会尝试通过创建RunOnce注册表实现开机自启动,智甲具有注册表防御功能,亦可以防御该行为。

图 3-2 安天智甲有效防护

4 智甲产品介绍

安天智甲是一款面向政府、军工、能源、金融、交通、电信等各行业用户的企业级终端防御产品,支持各种体系结构和操作系统平台,对桌面、工作站、服务器、移动终端、虚拟化等端点场景提供安全防护。为客户提供病毒与恶意代码查杀、威胁主动防御、补丁修复、配置加固等防护功能。对浏览器、电子邮件等入口进行交互防御,对Office等软件遭遇的格式漏洞攻击进行特别保护,对USB等介质攻击进行保护。具有精准检测防御海量已知威胁的能力和较强未知威胁发现和主动防御的能力,可有效收缩终端受攻击面,有效支撑安天资产运维平台和战术型态势感知的数据采集和响应行动。

安天智甲终端防御系统支持各种体系结构和操作系统平台,对桌面、工作站、服务器、移动终端、虚拟化等端点场景提供安全防护。为客户提供病毒与恶意代码查杀、威胁主动防御、补丁修复、配置加固等防护功能。对浏览器、电子邮件等入口进行交互防御,对Office等软件遭遇的格式漏洞攻击进行特别保护,对USB等介质攻击进行保护。具有精准检测防御海量已知威胁的能力和较强未知威胁发现和主动防御的能力,可有效收缩终端受攻击面,有效支撑安天资产运维平台和战术型态势感知的数据采集和响应行动。

智甲采用可信计算与安天下一代反病毒引擎组合构建的黑白双控模式,对引导链和执行对象的行为活动和网络通讯进行检测过滤,针对各种服务器、重要工作站、SCADA站、ATM等场景具有专用的防御策略模板。

安天智甲全面支撑各种国产CPU和操作系统组合的主机环境防护,参与了专用机病毒防治标准规范的研讨,并率先研发出符合专用机病毒防护要求的产品——安天智甲专用机版,其在国产CPU和国产操作系统的基础架构之上,深度契合专用机的系统特性,从行为、边界、网络等多个层面为涉密专用机提供了全面的安全防护能力。在信创领域,安天智甲深度结合国产化系统特点,全面覆盖国产化系统平台。