Android木马在4个月内感染了数以万计的设备

自5月以来,观察到一种名为xHelper的新型特洛伊木马,缓慢而稳定地传播到越来越多的Android设备,过去四个月内已发现超过32,000部智能手机和平板电脑被感染。黑客使用的工具是特洛伊木马下载程序,在设备后台默默下载其他更危险的恶意软件,包括但不限于劫持木马、银行木马和勒索软件。发现它的malwarebytes实验室的研究人员称它为android/trojan.dropper.xhelper

Sodinokibi勒索病毒运营团伙猖獗,针对国内用户大肆敛财

近日,全国多省大中型企业持续遭到勒索病毒攻击,经深信服安全团队分析排查,均为一款名为“Sodinokibi”的勒索病毒作祟。该勒索病毒家族的运营团伙近期异常活跃,针对国内众多行业发起攻击,以“先攻破一台,再覆盖全网”的手法,对用户内网主机投放勒索进行加密,受灾最严重的企业内网服务器基本瘫痪,每次遭受攻击解密所需赎金不下20万人民币。蔓延迅猛,来势汹汹早于今年4月,深信服安全团队首次发现了这款继承了

勒索病毒新姿势:伪装SpyHunter安全软件

近日,国外安全研究人员曝光了一款伪装成安全软件SpyHunter的勒索病毒,其开发人员使用了SpyHunter的标识作为勒索软件的图标,同时将文件命名为“SpyHunters.exe”,通过钓鱼邮件附件进行传播,并在勒索文本中写道“Our company SpyHunter is guaranteed to decrypt your files.Creating and removing viru

死而复生,新型Ouroboros勒索病毒来袭

近日国外研究人员发现了一款新型的勒索病毒,并附上了app.any.run的运行链接,如下所示:app.any.run链接:https://app.any.run/tasks/776ad341-713b-42d6-9c06-83fa4a302850/ 从app.any.run上下载样本进行分析,此勒索病毒加密后的文件,如下所示:加密后的文件后缀名格式:[原文件].[ID=随机数字字符串].

你还在用"加了料"的系统还原工具么?

【快讯】利用激活软件、系统盘等工具传播病毒和流氓软件已是屡见不鲜的一大乱象,由于此类工具通常都是装机后首先安装的软件,盘踞在上面的病毒和流氓软件便利用介入时机更早的优势各种作恶,捆绑安装、劫持首页甚至与安全软件进行对抗,令普通用户苦不堪言。就在日前,火绒接到用户反馈,称使用U深度U盘启动盘制作工具还原系统之后,安装的火绒安全软件被删除。火绒工程师分析发现,该还原工具可调用病毒程序,根据不同系统环境

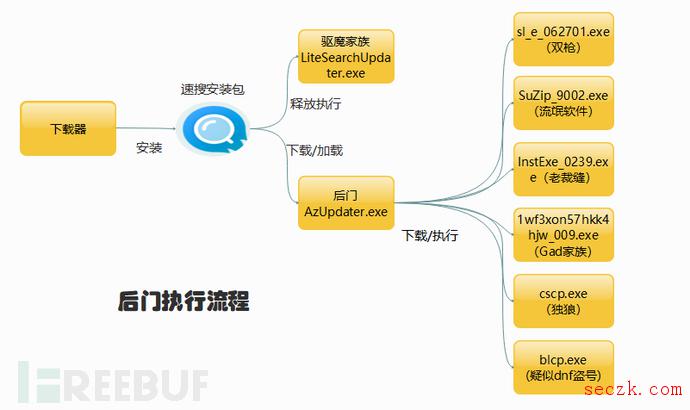

群魔乱舞:五大国产病毒家族的末日收割

一、事件概述近期毒霸安全团队通过“捕风”威胁感知系统再次监控到一起大规模病毒传播活动,监控数据显示本次的病毒传播源头为“GX下载器”,分析后我们确认该下载器家族静默安装的“速搜”、“视力管家”等流氓软件为“驱魔”暗刷僵尸家族新变种宿主,除了原有暗刷功能模块更新外,其重要变化是此批流氓安装包中被嵌入下载者后门,通过该后门模块二次推送安装“老裁缝”、“双枪”、“紫狐(GAD)”、“独狼(幽虫)”等其他

MyDoom蠕虫病毒势头不减

摘要Mydoom是一款远近闻名的计算机蠕虫病毒,最早于2004年初被发现。这一蠕虫病毒被列为十大最具破坏性的计算机病毒,已造成了380亿美元的损失。虽然现在已经过了鼎盛时期,但该病毒对网络安全仍有很大威胁。虽然没有其他恶意软件家族显眼,但在过去的几年里,mydoom仍然活动频繁,约占所有带有恶意软件附件邮件的1.1%。我们每月记录近数万个mydoom样本。绝大多数mydoom电子邮件来自中国IP地

勒索软件 GermanWiper 破坏数据然后索要赎金

一种新的勒索软件正在德国扩散。被称为 GermanWiper 的勒索软件通过电子邮件传播,感染之后它不是加密文件而是用随机字符覆写文件永久性的破坏用户数据。但在破坏数据之后它还会索要赎金。但支付赎金并不能恢复数据,除非用户有离线备份,否则遭到破坏的数据不可能恢复。好消息是这种破坏性的勒索软件只在德语国家传播,主要是德国。

15年前的电脑病毒MyDoom:现在仍极具破坏力

我们说,通常情况下,大部分的恶意软件都只是“红极一时”,然而就有那么一个特例,纵使已经拥有15岁的“高龄”却仍旧极具破坏力?且至今已造成超过380亿美元的损失?那么,究竟是怎样一款病毒呢?资料图近期,有关专家表示,一个15年前出现的恶意软件现在仍处于活跃状态(仿佛就像一座活火山,随时可能喷发),并且迄今为止其已造成超过380亿美元的损失,他们称这个高龄的病毒为MyDoom,被认为是有史以来传播速度

Gozi银行木马再现,针对高新制造业、进出口企业的“鱼叉式攻击”

近日,深信服安全团队监测到针对进出口贸易企业、国内大型高新制造业的鱼叉式网络钓鱼攻击活动再次开始活跃。攻击者通过伪造政府部门邮件、企业内部邮件等方式向目标机构特定部门(如:采购部门、财务部门等)发起攻击,企图在目标主机分发银行木马,窃取机密信息。深信服安全团队本次捕获到的攻击活动主要手法是通过文档中的恶意宏代码下载执行Gozi银行木马。Gozi最早于2007年被发现,目标主要为各个国家的大型银行,