29个国家使用的SIM卡容易受到Simjacker攻击

在此之前,我们曾分析过SIM卡中的一个安全漏洞,这个漏洞名叫Simjacker,而就在最近,Adaptive Mobile的研究人员(SimJacker的发现者)对外公布了一份地区名单,这份名单中所有国家的移动运营商所使用的SIM卡均会受到SimJacker攻击的影响。

参考资料

其实早在一个月前,Adaptive Mobile的研究人员就披露了SIM卡中的一个名为SimJacker的高危漏洞,远程攻击者可以利用该漏洞攻击目标用户的手机,并通过发送短信来对目标用户实施监控。

SimJacker漏洞存在于S@T浏览器动态SIM工具包中,该工具包嵌入在了很多国家移动运营商所使用的绝大多数SIM卡中。研究人员还发现,该漏洞的利用情况与目标用户所使用的手机型号没有必然关联。

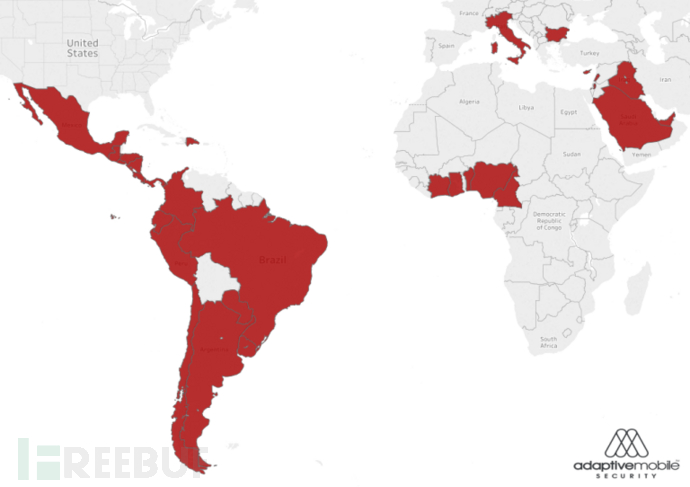

现在,Adaptive Mobile的研究人员公布了一份受SimJacker漏洞影响的国家名单,而这些国家的移动运营商所使用的大多数SIM卡都无法抵御SimJacker攻击。不过,Adaptive Mobile的研究人员并没有在名单中指明受影响的移动运营商。

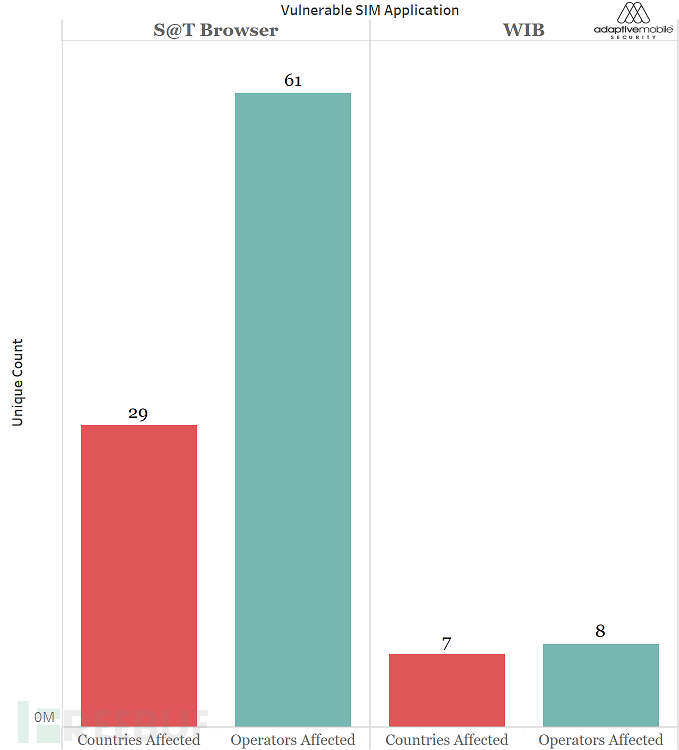

Adaptive Mobile的研究人员在报告中提到:“具体的受影响情况因国家和地区而异,根据我们的分析,我们在29个使用了这项技术的国家中总共识别出了61家受SimJacker攻击影响的移动运营商(不包括MVNOs)。根据公开报告的信息,这些使用了S@T浏览器的运营商累计用户数量大约有8.61亿(个移动连接SIM卡)。不过值得注意的是,并不是所有运营商的SIM卡都支持这项技术。”

下面是研究人员给出的受SimJacker漏洞影响的完整国家名单

中美洲:

墨西哥

危地马拉

伯利兹

多米尼加共和国

萨尔瓦多

洪都拉斯

巴拿马

尼加拉瓜

哥斯达黎加

南美洲:

巴西

秘鲁

哥伦比亚

厄瓜多尔

智利

阿根廷

乌拉圭

巴拉圭

非洲:

象牙海岸

加纳

贝宁

尼日利亚

喀麦隆

欧洲:

意大利

保加利亚

塞浦路斯

亚洲:

沙特***

伊拉克

黎巴嫩

巴勒斯坦

下图显示的是易受SimJacker攻击的国家和运营商数量:

S@T浏览器应用程序安装在了多种SIM卡中,其中也包括eSIM卡,S@T作为SIM工具套件(STK)的其中一个组件,它能够帮助SIM卡启动各种适用于增值服务的操作。因为S@T浏览器实现了一系列STK指令,其中包括短信发送、电话呼叫、浏览网页、提供本地数据、运行命令和发送数据等等,这些指令可以通过向手机发送SMS短信来执行。

攻击者可以利用SimJacker漏洞实现以下任务:

1、检索目标设备的位置和IMEI信息;

2、通过代表受害者发送假信息来传播错误信息;

3、通过拨打保险费率号码进行保险费率欺诈;

4、通过命令设备拨打攻击者的电话号码来监控受害者的周围环境;

5、通过强迫受害者的手机浏览器打开恶意网页来传播恶意软件;

6、通过禁用SIM卡来执行拒绝服务攻击;

7、检索其他信息,如语言、无线电类型、电池电量等;

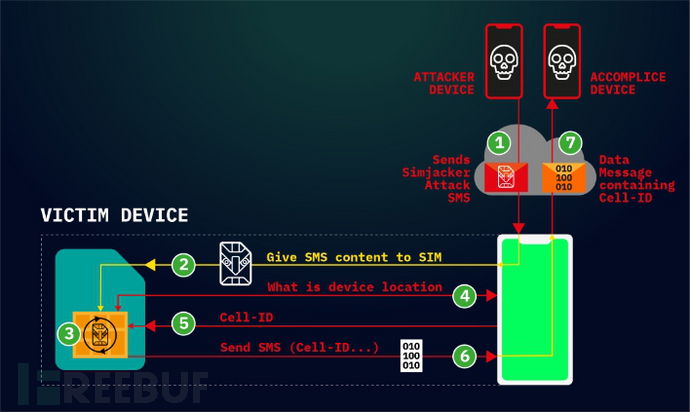

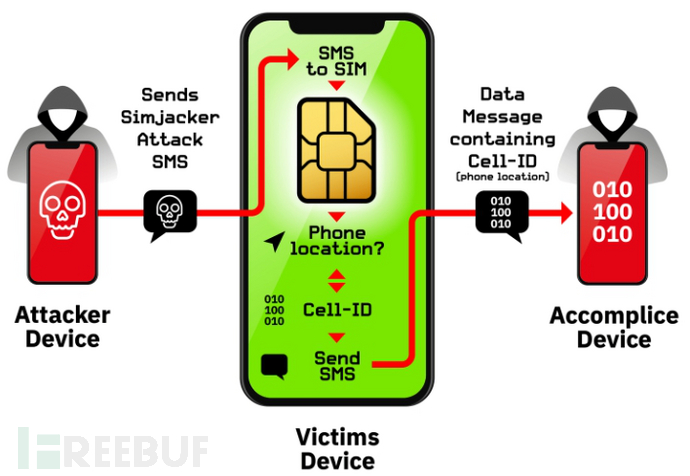

下图显示的是SimJacker攻击的攻击流程:

在攻击期间,用户完全没有意识到他们受到了攻击,信息被泄露。由于它并非依存手机系统,而是内置于 SIM 卡,因此 iPhone、华为、三星等品牌手机、以及带有 SIM 卡的互联网装置,都有机会被攻击,而且被入侵之后,不会留下任何痕迹。

在将来,SIMjacker攻击很可能被利用成为一种诈骗手段。

SIM卡联盟已发布安全指南

S@T浏览器的开发商也就是SIM卡联盟,这家英国公司为全球运营商提供服务并负责制造各式各样的SIM手机卡。

而S@T浏览器自2009年发布更新后到现在10年都没有更新,长期没有更新不可避免地导致产生高危安全漏洞。

目前SIM卡联盟已经向全球运营商发布新的安全指南,要求运营商配置过滤措施拦截那些非法二进制的短信内容。

剩下的工作就要交给运营商了,运营商需要更新配置后直接通过云端向用户提供更新以便能够彻底封堵安全漏洞。